L'iPhone 7 e l'iPhone 6s hanno sensori da 12 megapixel sul retro, ma la vera differenza è con l'apertura, la dimensione dei pixel e la post-elaborazione. Il 7 ha un'apertura f/1.8 rispetto al 6s f/2.2, che gli conferisce una dimensione dei pixel più grande, stabilizzazione ottica dell'immagine e un'esposizione più lunga. Ultima modifica: 2025-01-22 17:01

Roombas non andrà su tappeti scuri, tappeti, piastrelle o qualsiasi cosa che possa sembrare una sporgenza per il sensore. Ultima modifica: 2025-01-22 17:01

È ampiamente utilizzato da una varietà di settori. Questi settori sono automobilistico, aerospaziale, della difesa e delle attrezzature industriali, progettazione di impianti, beni di consumo confezionati, architettura e costruzioni, energia di processo e petrolio e altri servizi. CATIA è utilizzato anche nell'aerospazio europeoAirbus. Ultima modifica: 2025-01-22 17:01

Tocca la voce di menu "Generale". Scorri verso il basso fino alla parte inferiore dello schermo e tocca "Ripristina". Questo ti porta alla schermata delle opzioni di ripristino. Tocca "Cancella tutto il contenuto e le impostazioni". L'iPod ti richiede due pulsanti: "EraseiPod" e "Annulla". Tocca "EraseiPod". L'iPod cancella il contenuto e riavvia il software iOS. Ultima modifica: 2025-01-22 17:01

Nel Task Pane Design diapositiva selezionare Schemi di animazione. Scorri verso il basso fino alla fine degli schemi elencati. Ecco fatto: è elencata la nostra categoria di schemi di animazione personalizzati (definiti dall'utente). Applica lo schema "Animazione semplice" alla diapositiva. Ultima modifica: 2025-01-22 17:01

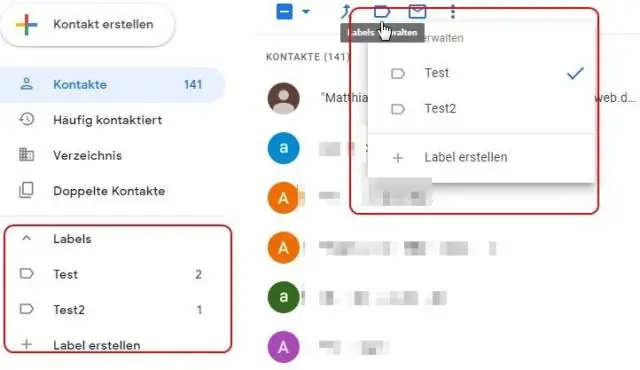

Per creare un gruppo di contatti: fai clic su Gmail nell'angolo in alto a sinistra della tua pagina Gmail, quindi scegli Contatti. Seleziona i contatti che desideri aggiungere a un gruppo, fai clic sul pulsante Gruppi, quindi creane di nuovi. Inserisci il nome del gruppo. Fare clic su OK. Ultima modifica: 2025-01-22 17:01

Un ASN a 2 byte è un numero a 16 bit. Questo formato prevede 65.536 ASN (da 0 a 65535). Da questi ASN, l'Internet Assigned Numbers Authority (IANA) ne ha riservati 1.023 (da 64512 a 65534) per uso privato. Un ASN a 4 byte è un numero a 32 bit. Ultima modifica: 2025-01-22 17:01

Si afferma spesso che occorrono in media 17 anni perché le prove di ricerca raggiungano la pratica clinica. Ultima modifica: 2025-01-22 17:01

L'iPhone 7 e l'iPhone 7 Plus hanno il Touch ID, che funziona più velocemente e in modo più affidabile rispetto al Face ID sull'iPhone X. L'iPhone 7 e 7 Plus hanno entrambi il sensore di impronte digitali Touch ID, che viene utilizzato per sbloccare il telefono e autenticare gli acquisti Apple Pay. Ultima modifica: 2025-01-22 17:01

I provider Internet più popolari Comcast. Comcast è il più grande fornitore di servizi via cavo negli Stati Uniti, che collega più di 17 milioni di utenti a Internet ogni giorno. AT&T. Comunicazioni Cox. Cavo della Time Warner. Verizon. Ultima modifica: 2025-01-22 17:01

Uno splitter e un diplexer possono sembrare molto simili. Entrambi avranno più connessioni da un lato e una dall'altro. Tuttavia, un diplexer riceve due segnali e ne emette uno. Uno splitter prende un segnale e ne fa fuori due. Ultima modifica: 2025-01-22 17:01

Operatore maggiore o uguale (>=) L'operatore maggiore o uguale restituisce vero se l'operando sinistro è maggiore o uguale all'operando destro. Ultima modifica: 2025-01-22 17:01

Donald Olding Hebb FRS (22 luglio 1904 - 20 agosto 1985) è stato uno psicologo canadese che è stato influente nell'area della neuropsicologia, dove ha cercato di capire come la funzione dei neuroni ha contribuito a processi psicologici come l'apprendimento. Ultima modifica: 2025-01-22 17:01

I quattro tipi di attacchi di accesso sono attacchi con password, sfruttamento della fiducia, reindirizzamento delle porte e attacchi man-in-the-middle. Ultima modifica: 2025-01-22 17:01

Fai clic sull'icona del menu Apple nell'angolo superiore dello schermo di MacBook Pro, scegli "Preferenze di sistema" e quindi seleziona "Suono". Fare clic sulla scheda "Input" nella finestra delle preferenze del suono. Fare clic sul menu a discesa "Usa audioport per" e selezionare "Input". Ultima modifica: 2025-01-22 17:01

Quali due affermazioni descrivono i dispositivi intermedi? (Scegliere due.) I dispositivi intermedi generano contenuti di dati. I dispositivi intermedi alterano il contenuto dei dati. I dispositivi intermedi dirigono il percorso dei dati. I dispositivi intermedi collegano i singoli host alla rete. I dispositivi intermedi avviano il processo di incapsulamento. Ultima modifica: 2025-01-22 17:01

Dalla schermata di selezione del dispositivo selezionare Y-cam Outdoor HD Pro. Se hai già un account, dalla dashboard della fotocamera seleziona Aggiungi nuovo, quindi scegli Y-cam Outdoor HD Pro. Collega la videocamera a una fonte di alimentazione con il cavo di alimentazione in dotazione, quindi collega la videocamera al router con il cavo Ethernet. Ultima modifica: 2025-06-01 05:06

Per creare un cartiglio Iniziare un nuovo disegno vuoto. Disegna il bordo del disegno utilizzando i comandi e gli oggetti standard di AutoCAD. Immettere ATTDEF al prompt dei comandi per inserire gli oggetti di definizione degli attributi. Immettere il nome del tag, ad esempio DESC1, DESC2, SHEET, SHEET_TOTAL. Imposta qualsiasi altra proprietà e valore di definizione degli attributi. Seleziona OK. Ultima modifica: 2025-01-22 17:01

Ecco i passaggi che devi seguire per iniziare con WhatsApp sul tuo Windows Phone 8.1 o versioni successive: Scarica e installa WhatsApp sul tuo telefono. Installa WhatsApp toccandolo e seguendo le istruzioni. Una volta installato, tocca "WhatsApp" Un elenco di "Termini e condizioni" dovrebbe apparire sullo schermo. Ultima modifica: 2025-01-22 17:01

Gli individui e le famiglie (fino a 5 linee) che hanno attualmente un contratto postpagato presso il loro operatore attuale (inclusi AT&T, Sprint o Verizon) e desiderano passare a T-Mobile possono usufruire dell'offerta di rimborso dell'Early Termination Fee (ETF). Ultima modifica: 2025-06-01 05:06

Studi sull'implementazione della rete Il primo passo nell'implementazione di una nuova rete dati, o nell'aggiornamento/espansione di una già esistente, è comprendere le esigenze e le possibilità finanziarie dei nostri clienti per fornire la soluzione più affidabile ed efficiente, con potenziale di crescita in futuro. Ultima modifica: 2025-01-22 17:01

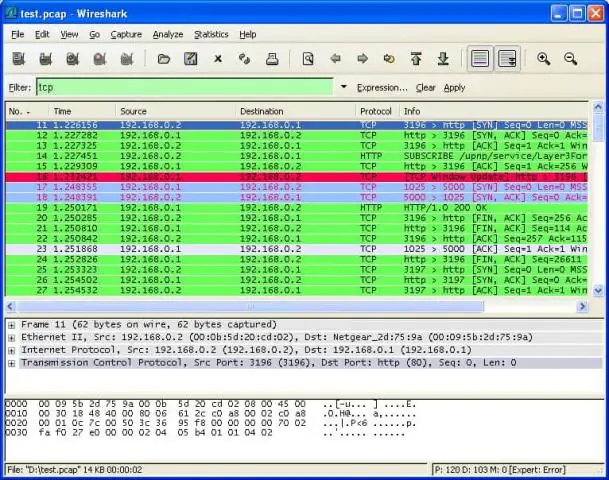

L'estensione del file pcap è principalmente associata a Wireshark; un programma utilizzato per analizzare le reti..i file pcap sono file di dati creati utilizzando il programma e contengono i dati a pacchetto di una rete. Questi file vengono utilizzati principalmente nell'analisi delle caratteristiche di rete di un determinato dato. Ultima modifica: 2025-01-22 17:01

Esportare gli elementi del portachiavi Nell'app Accesso Portachiavi sul Mac, seleziona gli elementi che desideri esportare nella finestra Accesso Portachiavi. Scegli File > Esporta elementi. Seleziona una posizione in cui salvare gli elementi del portachiavi, fai clic sul menu a comparsa Formato file, quindi scegli un tipo di file. Fare clic su Salva. Inserisci una password. Ultima modifica: 2025-01-22 17:01

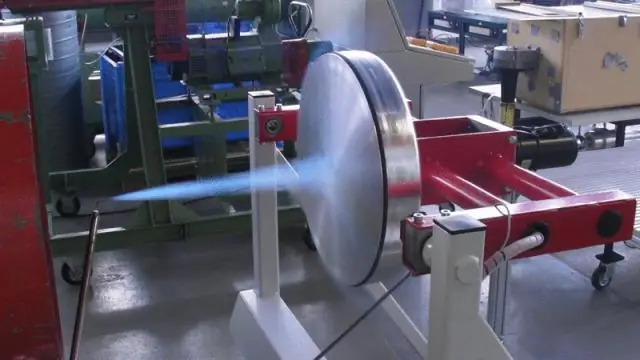

Un misuratore di energia elettrica è uno strumento molto accurato che misura la quantità di elettricità utilizzata. Se guardi attraverso l'involucro di vetro, vedrai un disco di metallo rotante. Ruota in proporzione alla quantità di elettricità utilizzata in quel momento. Ultima modifica: 2025-01-22 17:01

Il cuore di una fotocamera digitale è un sensore di immagine CCD o aCMOS. Fotocamera digitale, parzialmente smontata. Il gruppo obiettivo (in basso a destra) è parzialmente rimosso, ma il sensore (in alto a destra) cattura ancora un'immagine, come si vede sullo schermo LCD (in basso a sinistra). Ultima modifica: 2025-01-22 17:01

La granulazione a secco è un processo mediante il quale si formano granuli senza l'ausilio di alcuna soluzione liquida. Il processo viene utilizzato se gli ingredienti da granulare sono sensibili all'umidità o al calore. La compattazione viene utilizzata per densificare la polvere e formare granuli. Ultima modifica: 2025-01-22 17:01

I criteri di rilascio fanno parte del processo di gestione dei rilasci. La politica di rilascio in un fornitore di servizi IT mira ad aiutare la pianificazione e il supporto della transizione. Esistono diversi criteri che una politica di rilascio deve soddisfare in base al processo di gestione del rilascio. Ultima modifica: 2025-01-22 17:01

Il modo corretto per confrontare le mappe per l'uguaglianza dei valori è: Verificare che le mappe siano della stessa dimensione (!) Ottenere il set di chiavi da una mappa. Per ogni chiave di quel set che hai recuperato, controlla che il valore recuperato da ogni mappa per quella chiave sia lo stesso (se la chiave è assente da una mappa, questo è un totale fallimento dell'uguaglianza). Ultima modifica: 2025-01-22 17:01

Un livello semantico è una rappresentazione aziendale dei dati aziendali che aiuta gli utenti finali ad accedere ai dati in modo autonomo utilizzando termini aziendali comuni. Un livello semantico mappa dati complessi in termini aziendali familiari come prodotto, cliente o fatturato per offrire una visione unificata e consolidata dei dati in tutta l'organizzazione. Ultima modifica: 2025-06-01 05:06

Servizi AWS chiave Il servizio AWS essenziale per l'eccellenza operativa è AWS CloudFormation, che puoi utilizzare per creare modelli basati sulle migliori pratiche. Ciò consente di eseguire il provisioning delle risorse in modo ordinato e coerente dallo sviluppo fino agli ambienti di produzione. Ultima modifica: 2025-01-22 17:01

L'ottimizzazione delle query è la parte del processo di query in cui il sistema di database confronta diverse strategie di query e sceglie quella con il minor costo previsto. L'ottimizzatore stima il costo di ogni metodo di elaborazione della query e sceglie quello con la stima più bassa. Attualmente, la maggior parte dei sistemi lo utilizza. Ultima modifica: 2025-01-22 17:01

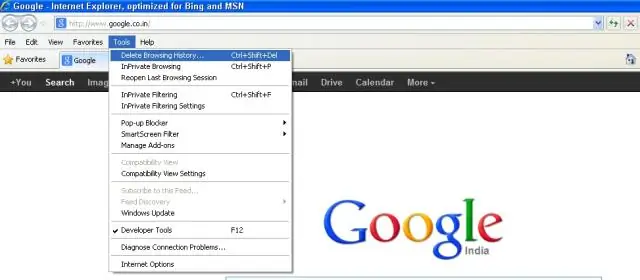

Internet Explorer Fare clic sul pulsante "Impostazioni" nella sezione Cronologia di navigazione per aprire la finestra "File Internet temporanei e impostazioni cronologia". Fare clic sul pulsante "Visualizza file" nella sezione File temporanei Internet per aprire la cache della pagina Internet in Esplora risorse e visualizzare le pagine e gli oggetti memorizzati nella cache. Ultima modifica: 2025-01-22 17:01

Se in precedenza avevi un numero Google Voice funzionante ed eri in grado di inviare e ricevere correttamente messaggi SMS e ora i messaggi non vengono inviati, allora: Se Google respinge il tuo ricorso, non puoi fare altro. Non puoi più utilizzare Google Voice. Ultima modifica: 2025-01-22 17:01

Il primo tipo di associazione di indirizzi è l'associazione di indirizzi in fase di compilazione. Questo alloca uno spazio in memoria al codice macchina di un computer quando il programma viene compilato in un file binario eseguibile. L'associazione dell'indirizzo alloca un indirizzo alogico al punto iniziale del segmento in memoria in cui è memorizzato il codice oggetto. Ultima modifica: 2025-01-22 17:01

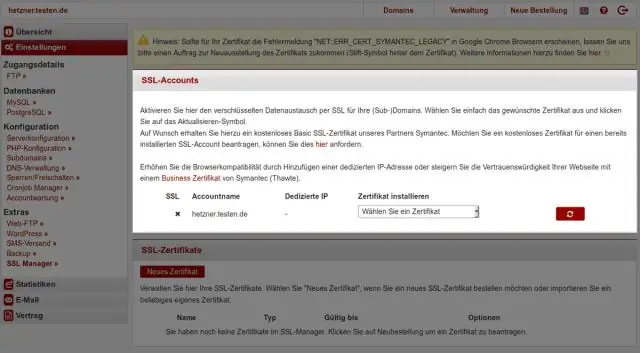

Puoi installare più certificati SSL su un dominio, ma prima una parola di cautela. Molte persone vogliono sapere se è possibile installare più certificati SSL su un singolo dominio. La risposta è si. E ci sono molti siti web che lo fanno. Ultima modifica: 2025-01-22 17:01

Come convertire un PFX in un separato. chiave/. crt Installato OpenSSL – avvialo dalla sua cartella Bin. Avvia il prompt dei comandi e cd nella cartella che contiene il tuo. file pfx. Per prima cosa digita il primo comando per estrarre la chiave privata: Estrai il certificato: ora, come ho detto nell'introduzione di questo articolo, a volte è necessario disporre di un certificato non crittografato. Ultima modifica: 2025-01-22 17:01

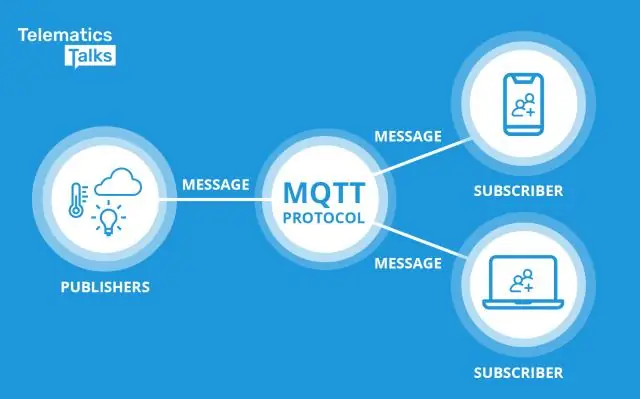

Temi. In MQTT, la parola argomento si riferisce a una stringa UTF-8 che il broker utilizza per filtrare i messaggi per ogni client connesso. L'argomento è costituito da uno o più livelli di argomento. Ogni livello di argomento è separato da una barra (separatore di livello di argomento). Rispetto a una coda di messaggi, gli argomenti MQTT sono molto leggeri. Ultima modifica: 2025-01-22 17:01

Case Study Research (CSR) si occupa di un caso individuale (ad esempio con una società, un regime, un partito, un gruppo, una persona o un evento individuale) e cerca di comprendere a fondo questo caso in termini di struttura, dinamica e contesto (sia diacronico e sincronico). Ultima modifica: 2025-01-22 17:01

La funzione abs() in C restituisce il valore assoluto di un numero intero. Il valore assoluto di un numero è sempre positivo. Solo i valori interi sono supportati in C. Il file di intestazione h" supporta la funzione abs() in linguaggio C. Ultima modifica: 2025-01-22 17:01

Il metodo remove(Object O) viene utilizzato per rimuovere un particolare elemento da un Set. Parametri: Il parametro O è del tipo di elemento mantenuto da questo Set e specifica l'elemento da rimuovere dal Set. Valore restituito: questo metodo restituisce True se l'elemento specificato è presente nel Set altrimenti restituisce False. Ultima modifica: 2025-01-22 17:01