La gestione delle vulnerabilità è la pratica di trovare e correggere in modo proattivo potenziali punti deboli nella sicurezza della rete di un'organizzazione. L'obiettivo di base è applicare queste correzioni prima che un utente malintenzionato possa utilizzarle per causare una violazione della sicurezza informatica. Ultima modifica: 2025-01-22 17:01

La potatura è una tecnica di deep learning che aiuta nello sviluppo di reti neurali più piccole ed efficienti. È una tecnica di ottimizzazione del modello che comporta l'eliminazione di valori non necessari nel tensore del peso. Ultima modifica: 2025-01-22 17:01

Inserisci la sdcard e *dovresti* ricevere una notifica per l'aggiornamento. Download/OS Android/Firmware ecc. Cerca "update SOP" nei manuali o nei download, ma in poche parole, decomprimilo e posiziona la cartella ASUS sulla tua sdcard esterna. Inserisci la sdcard e *dovresti* ricevere una notifica per l'aggiornamento. Ultima modifica: 2025-01-22 17:01

Lo script di compilazione Gradle definisce un processo per creare progetti; ogni progetto contiene alcune dipendenze e alcune pubblicazioni. Dipendenze significa le cose che supportano la creazione del tuo progetto come il file JAR richiesto da altri progetti e JAR esterni come JDBC JAR o Eh-cache JAR nel percorso di classe. Ultima modifica: 2025-01-22 17:01

La migliore macchia per un ponte in mogano è quella che penetra profondamente nella superficie del legno. Una macchia come Armstrong Clark è specificamente progettata per legni duri esotici come il mogano. È formulato per penetrare nei densi pori del legno per aiutare a condizionare e proteggere dagli agenti atmosferici. Ultima modifica: 2025-01-22 17:01

L'operatore disponibile in C per questo scopo è “&” (indirizzo dell')operatore. L'operatore & e la variabile immediatamente precedente restituiscono l'indirizzo della variabile ad esso associata. L'altro puntatore unario di C operatori è il “*”, chiamato anche come valore all'indirizzo o operatore indiretto. Ultima modifica: 2025-01-22 17:01

Si scopre che le sorelle - Barbie, Chelsea, Stacie e Skipper - hanno in realtà un cognome: Roberts. Ciò significa che Barbie non è una meraviglia con un nome (anche se è abbastanza iconica da esserlo). Il suo nome completo è Barbie Millicent Roberts. Ultima modifica: 2025-01-22 17:01

Entrambi i telefoni ora includono un nuovo lettore di impronte digitali montato frontalmente e hanno Android 7.0 Nougat appena estratto dalla confezione, ma il Moto G5 non ha ancora NFC, quindi non puoi usare il telefono più economico di Moto per pagare le merci al posto di una carta di credito contactless. Ultima modifica: 2025-01-22 17:01

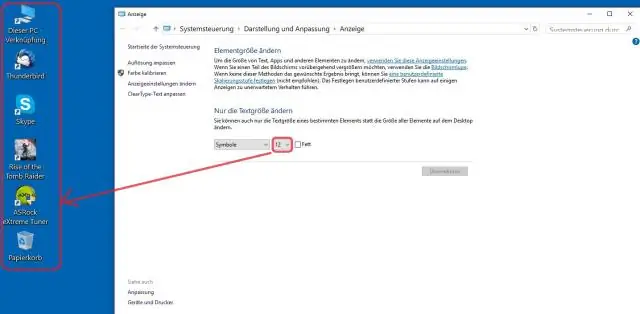

Metodo 1 In Windows Aprire Start.. Aprire Impostazioni.. Fare clic su Sistema. È un'icona a forma di schermo nella parte superiore sinistra della finestra Impostazioni. Fare clic su Visualizza. Questa scheda si trova nell'angolo in alto a sinistra della finestra. Fai clic sulla casella a discesa "Modifica le dimensioni di testo, app e altri elementi". Fare clic su una dimensione. Considera l'uso di Lente d'ingrandimento. Ultima modifica: 2025-01-22 17:01

Fload è più veloce - La tabella di destinazione deve essere vuota (quindi non è necessario riprendere dal punto fallito) - Se fallisce - Rilascia e ricrea la tabella - Non è possibile avere NUSI sulla tabella in quanto richiede che le righe siano su amplificatori differenziali. MLOAD - Carica una tabella già caricata. Più lento quindi - Se fallisce - possiamo ricominciare dall'ultimo punto di controllo. Ultima modifica: 2025-01-22 17:01

I magneti in un computer/laptop creano una corrente elettrica che alimenta il laptop/computer. Alcuni magneti sono in grado di rovinare un disco rigido del computer. Questo perché i laptop utilizzano dischi rigidi che immagazzinano memoria e il disco rigido è fatto di metallo a cui i magneti sono attratti. Ultima modifica: 2025-01-22 17:01

Software iOS Beta Scarica il profilo di configurazione dalla pagina di download. Collega il tuo dispositivo a un cavo di alimentazione e connettiti al Wi-Fi. Tocca Impostazioni > Generali > Aggiornamento software. Tocca Scarica e installa. Per aggiornare ora, tocca Installa. Se richiesto, inserisci il tuo passcode. Ultima modifica: 2025-01-22 17:01

Applicazioni. Sia Microsoft Office Home andStudent che Office Home and Business includono Word per la produzione di documenti, Excel per fogli di calcolo, PowerPoint per presentazioni e l'applicazione per prendere appunti OneNote. Ultima modifica: 2025-01-22 17:01

L'annotazione Spring @Value viene utilizzata per assegnare valori predefiniti alle variabili e agli argomenti del metodo. Possiamo leggere le variabili d'ambiente primaverili e le variabili di sistema usando l'annotazione @Value. L'annotazione Spring @Value supporta anche SpEL. Ultima modifica: 2025-01-22 17:01

I migliori linguaggi di programmazione, Java spiegato. Secondo Tiobe, Java è stato il linguaggio più popolare numero 1 o 2 sostanzialmente dalla sua creazione a metà degli anni '90. Il linguaggio di programmazione C. Pitone. JavaScript. Rubino. Ultima modifica: 2025-01-22 17:01

Redis Keys Commands Sr.No Command & Description 10 PERSIST key Rimuove la scadenza dalla chiave. 11 Chiave PTTL Ottiene il tempo rimanente alla scadenza delle chiavi in millisecondi. 12 Chiave TTL Ottiene il tempo rimanente alla scadenza delle chiavi. 13 RANDOMKEY Restituisce una chiave casuale da Redis. Ultima modifica: 2025-01-22 17:01

Le vulnerabilità delle applicazioni Web sono spesso il punto di ingresso di una campagna di phishing di successo. Open Web Application Security Project (OWASP) si concentra sul miglioramento della sicurezza del software fornendo informazioni pratiche e imparziali sulle migliori pratiche e controlli proattivi. Ultima modifica: 2025-01-22 17:01

ATube Catcher è un freeware finalizzato al download di video di YouTube e piattaforme simili. Può salvare i video localmente per condividerli, modificarli o guardarli senza essere connessi a Internet. La caratteristica chiave di aTube Catcher è la sua capacità di esportare video in diversi formati e con diverse risoluzioni. Ultima modifica: 2025-01-22 17:01

Database terminologie RDBMS. Il database è una raccolta di tabelle come, ecc. Tabella. Una tabella è una raccolta di righe e colonne, ad esempio Colonna. La colonna è in una tabella - Riga. La riga è anche chiamata tupla in RDBMS. Chiave primaria. Chiave straniera. Chiave eccellente. Chiave composita. Ultima modifica: 2025-01-22 17:01

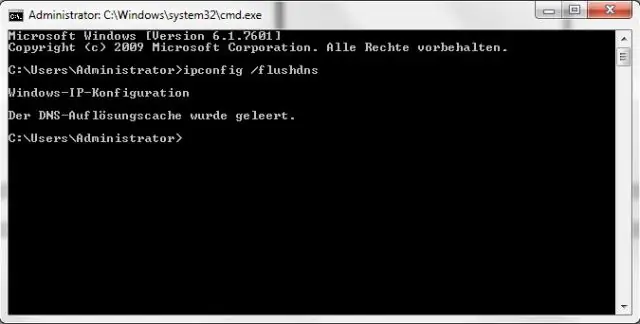

Per controllare lo S.M.A.R.T. dati in Windows per monitorare l'integrità delle unità SSD, è possibile utilizzare un'utilità di terze parti o WMIC della riga di comando di Strumentazione gestione Windows. Per accedervi, apri semplicemente il prompt dei comandi e digita wmic. Quindi digita diskdrive get status e premi invio. Ultima modifica: 2025-01-22 17:01

10 classi La gente chiede anche, quante foto ha Mnist? Il database MNIST contiene 60, 000 immagini di allenamento e 10, 000 immagini di prova. Ci si potrebbe anche chiedere, qual è il formato dei dati Mnist? MNIST (Misto National Institute of Standards and Technology) database è set di dati per cifre scritte a mano, distribuito da THE.. Ultima modifica: 2025-01-22 17:01

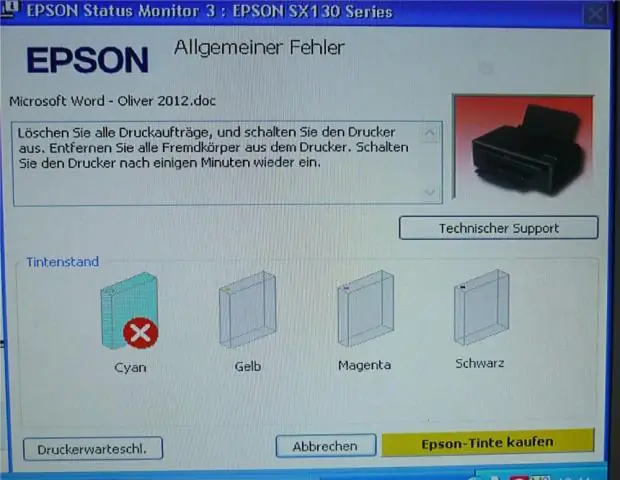

Stampa da Photo Tray Vai a Pannello di controllo - Dispositivi e stampante. Fare clic con il pulsante destro del mouse sulla stampante Envy e selezionare "Proprietà stampante". Vai a "Impostazioni dispositivo" e assicurati che "PhotoTray" sia selezionato come "Installato". Ultima modifica: 2025-01-22 17:01

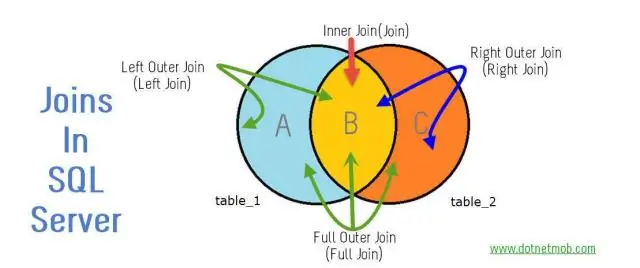

Nei join esterni, tutti i dati correlati di entrambe le tabelle vengono combinati correttamente, più tutte le righe rimanenti di una tabella. In full outer join, tutti i dati vengono combinati ove possibile. Ultima modifica: 2025-01-22 17:01

VIDEO Allo stesso modo, ci si potrebbe chiedere, come si accoppia l'hoverboard 1? Vai al tuo dispositivo mobile e apri le impostazioni> Bluetooth. Cerca nuovi dispositivi e premi hoverboard dispositivo per Collegare ad esso. Il hoverboard emetterà un suono per informarti che è stata stabilita una connessione.. Ultima modifica: 2025-01-22 17:01

È nel quarto anello del nono cerchio, dove vengono puniti i peggiori peccatori, i traditori dei loro benefattori. Qui, queste anime condannate, congelate nel ghiaccio, sono completamente incapaci di muoversi o parlare e sono contorte in ogni sorta di forme fantastiche come parte della loro punizione. Ultima modifica: 2025-06-01 05:06

Passaggi Invia un'e-mail a jeff@amazon.com per ricevere l'attenzione diretta di Bezos o del suo team esecutivo. Bezos pubblicizza ampiamente il proprio indirizzo e-mail in modo che i clienti possano mettersi in contatto con lui. Tweet @JeffBezos se vuoi contattarlo sui social. Invia una lettera a Bezos presso la sede di Amazon se preferisci scrivere. Ultima modifica: 2025-01-22 17:01

Sviluppatore di pipeline. DESCRIZIONE. Il Pipeline Developer fa parte di un team di studio responsabile dello sviluppo e del supporto di strumenti per accelerare il flusso di lavoro nella produzione di immagini di effetti visivi di alta qualità. Ultima modifica: 2025-01-22 17:01

Per riformattare un'unità su Windows: collegare l'unità e aprire Esplora risorse. Fare clic con il pulsante destro del mouse sull'unità e scegliere Formato dal menu a discesa. Seleziona il file system che desideri, assegna un nome all'unità sotto Etichetta volume e assicurati che la casella Formattazione rapida sia selezionata. Fare clic su Start e il computer riformatterà l'unità. Ultima modifica: 2025-01-22 17:01

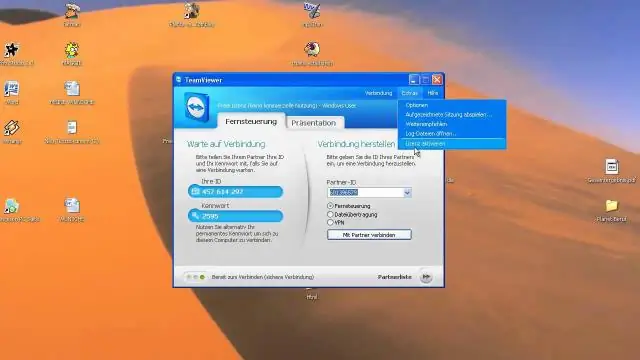

Configurazione del computer di lavoro Fare clic sul pulsante "Start", quindi fare clic con il pulsante destro del mouse su "Computer", quindi selezionare "Proprietà". Fare clic sul menu "Impostazioni remote" e selezionare la scheda "Remote". Seleziona l'opzione "Consenti connessioni di assistenza remota a questo computer". Fare clic su "Seleziona utenti" e "Aggiungi" nella finestra di dialogo Utenti desktop remoto. Ultima modifica: 2025-01-22 17:01

Rosalynn A. McMillan Crystal McMillan. Ultima modifica: 2025-01-22 17:01

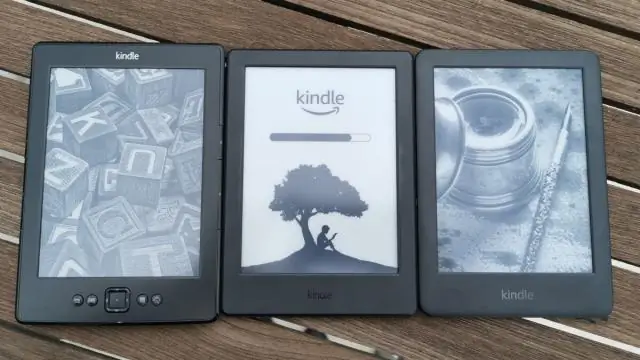

Kindle Cloud Reader è solo l'indirizzo di un sito web, read.amazon.com, a cui puoi accedere da qualsiasi browser web compatibile. Kindle per Mac è un programma che hai effettivamente installato sul tuo Mac per leggere i libri Kindle. Ultima modifica: 2025-01-22 17:01

Michael, sentiamo questo mito tutto il tempo e semplicemente non è vero. Le termiti si nutrono di legname per la cellulosa e mentre alcune termiti mangeranno il legname più morbido perché è più facile da digerire, le tre termiti principali che tipicamente trattiamo, Schedorhinotermes, Coptotermes e Nasutitermes mangiano tutte legno duro. Ultima modifica: 2025-01-22 17:01

Ogni processo in esecuzione in Unix ha una priorità assegnata. È possibile modificare la priorità del processo utilizzando l'utilità nice and renice. Il comando Nice avvierà un processo con una priorità di pianificazione definita dall'utente. Il comando Renice modificherà la priorità di pianificazione di un processo in esecuzione. Ultima modifica: 2025-01-22 17:01

Lo strumento di ricerca DNS inversa richiede di inserire l'indirizzo IP a cui corrisponde un nome host. Inserendo l'indirizzo IP nello strumento di ricerca DNS inversa, è possibile trovare il nome di dominio associato all'IP corrispondente. Ad esempio, un indirizzo IP di Google.com è 74.125. 142.147. Ultima modifica: 2025-01-22 17:01

RJ-11. Più comunemente noto come porta modem, connettore telefonico, jack telefonico o linea telefonica, il Registered Jack-11 (RJ-11) è una connessione a quattro o sei fili per connettori telefonici e modem negli Stati Uniti. Ultima modifica: 2025-01-22 17:01

Chi può vendere case HUD? Per qualificarsi per la vendita di HUD Homes, gli agenti immobiliari devono compilare e firmare i seguenti moduli e tutta la documentazione di supporto e inviarli al Centro di proprietà della casa HUD locale: Applicazione SAMS 1111 Broker e SAMS 1111A Selling Broker Certification. Ultima modifica: 2025-01-22 17:01

La manipolazione dei simboli è una branca dell'informatica che si occupa della manipolazione di dati strutturati in modo imprevedibile. Questi linguaggi possono sorgere sia attraverso l'incorporamento di strutture di manipolazione dei simboli in un linguaggio di uso generale o attraverso l'espansione di un linguaggio di manipolazione dei simboli per includere il calcolo generale. Ultima modifica: 2025-01-22 17:01

Frasi dichiarative, o dichiarazioni, trasmettono informazioni o fanno dichiarazioni. Frasi interrogative, o domande, richiedono informazioni o fanno domande. Le frasi imperative, o imperativi, danno comandi o richieste. Le frasi esclamative, o esclamazioni, mostrano enfasi. Ultima modifica: 2025-01-22 17:01

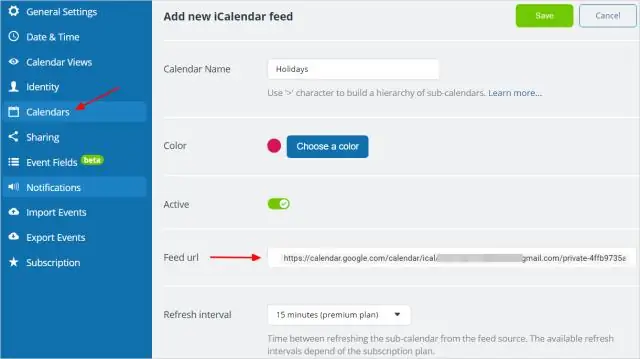

Un feed iCalendar, spesso chiamato anche icsfeed, è un formato di calendario che consente di condividere i dati del calendario da un servizio di calendario a un altro servizio di calendario. Ti consente di visualizzare gli eventi del calendario di Teamup in AppleiCal, Google Calendar, Outlook o qualsiasi altra applicazione di calendario che supporta i feed iCalendar. Ultima modifica: 2025-01-22 17:01

La stampa offset utilizza lastre metalliche incise che applicano l'inchiostro su un foglio di carta. L'impostazione per la stampa offset richiede generalmente molto più tempo e denaro rispetto alla stampa digitale. D'altra parte, la stampa digitale utilizza rulli elettrostatici, chiamati "tamburi", per applicare il toner sulla carta. Ultima modifica: 2025-01-22 17:01