Una definizione di sicurezza informatica La sicurezza informatica si riferisce all'insieme di tecnologie, processi e pratiche progettate per proteggere reti, dispositivi, programmi e dati da attacchi, danni o accessi non autorizzati. Ultima modifica: 2025-01-22 17:01

8 suggerimenti per foto immobiliari migliori su iPhone Impara a conoscere la fotocamera del tuo iPhone. Scegli l'app della tua fotocamera. Elimina le superfici / i pavimenti / il disordine e crea un piano di ripresa! Spegni il tuo flash. È tutta una questione di luce. Scegli il tuo obiettivo. Non dimenticare di dare un senso di profondità. Modifica le tue foto. Ultima modifica: 2025-01-22 17:01

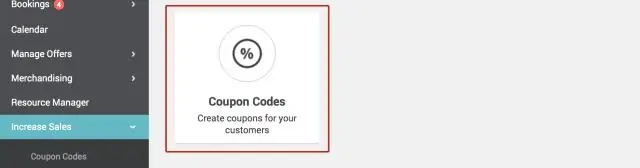

Come creare dashboard di monitoraggio personalizzati in AppDynamics? Nella schermata risultante, fai clic su "Crea dashboard" Fornisci un nome per la dashboard e fai clic su OK. Supponiamo che tu voglia creare una dashboard per tenere d'occhio alcune metriche critiche come: Fai clic sul simbolo + come mostrato di seguito. Scegli l'applicazione e la categoria metrica come mostrato di seguito. Ultima modifica: 2025-01-22 17:01

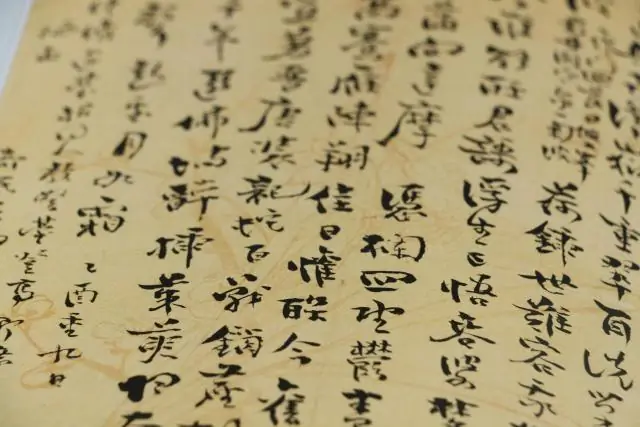

Tratti di penna di base per i caratteri cinesi Per una barra a sinistra, iniziare con un punto, quindi diminuire la pressione mentre si tira la penna verso il basso e verso sinistra. Per una linea orizzontale, inizia con un punto, diminuisci la pressione mentre tiri la penna verso destra (angola leggermente la linea verso l'alto mentre vai a destra), quindi termina con un punto. Ultima modifica: 2025-06-01 05:06

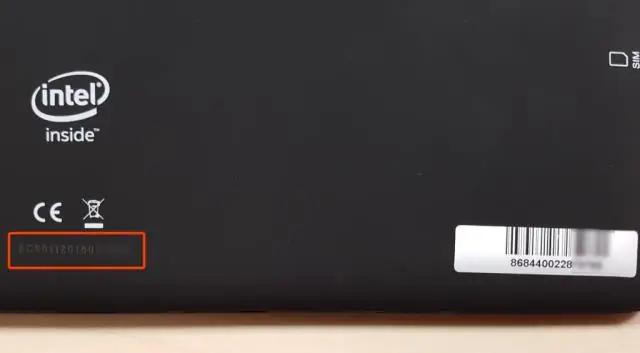

Cerca sul lato e sul fondo del dispositivo un adesivo con un codice a barre. Questo adesivo ha un numero etichettato "MDL" o "P/N". Questo è il numero di modello della tua unità. Dovrebbe esserci anche un'altra copia di questo adesivo sulla scatola in cui è stata venduta l'unità. Ultima modifica: 2025-01-22 17:01

'Secondo i nostri dati, Cina e Russia si classificano come gli sviluppatori più talentuosi. I programmatori cinesi superano tutti gli altri paesi nelle sfide della matematica, della programmazione funzionale e delle strutture dati, mentre i russi dominano negli algoritmi, l'arena più popolare e più competitiva", secondo HackerRank. Ultima modifica: 2025-06-01 05:06

Non vuoi spostare quel vecchio divano marrone? Acquista la nostra vasta selezione di mobili di marca e lascia che ci occupiamo noi del lavoro pesante! Quando noleggi un prodotto da Aaron's, lo consegneremo gratuitamente alla tua nuova casa. Inoltre, sposteremo la merce di Aaron entro 15 miglia dal negozio locale. Ultima modifica: 2025-01-22 17:01

Parola chiave volatile in Java. La parola chiave volatile viene utilizzata per modificare il valore di una variabile da thread diversi. Viene anche usato per rendere le classi thread-safe. Significa che più thread possono utilizzare un metodo e un'istanza delle classi contemporaneamente senza alcun problema. Ultima modifica: 2025-01-22 17:01

La configurazione di GitLab Runner utilizza il formato TOML. Il file da modificare si trova in: /etc/gitlab-runner/config. ~/../config. Ultima modifica: 2025-01-22 17:01

Il test delle prestazioni Web viene eseguito per fornire informazioni accurate sulla prontezza di un'applicazione attraverso il test del sito Web e il monitoraggio dell'applicazione lato server. Il test è un'arte e una scienza e ci possono essere più obiettivi per il test. Ultima modifica: 2025-01-22 17:01

Nella versione web, passa il mouse sopra il membro che desideri rimuovere e fai clic su Rimuovi. Nell'app, tocca la persona che desideri rimuovere, quindi seleziona Rimuovi da. Per rimuovere più membri contemporaneamente, seleziona l'icona con tre puntini e tocca Rimuovi membri, quindi seleziona i membri che desideri rimuovere e tocca Rimuovi. Ultima modifica: 2025-01-22 17:01

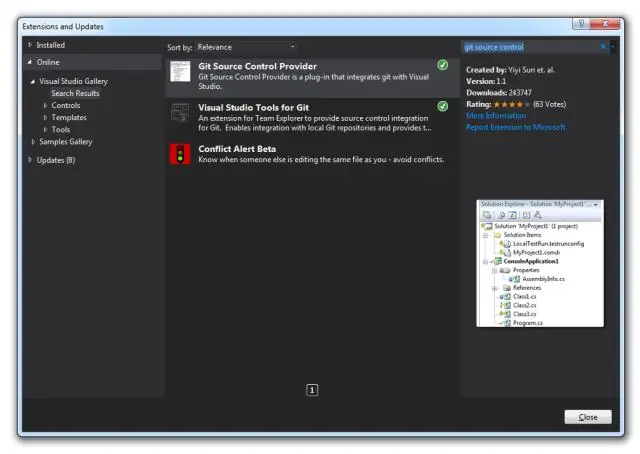

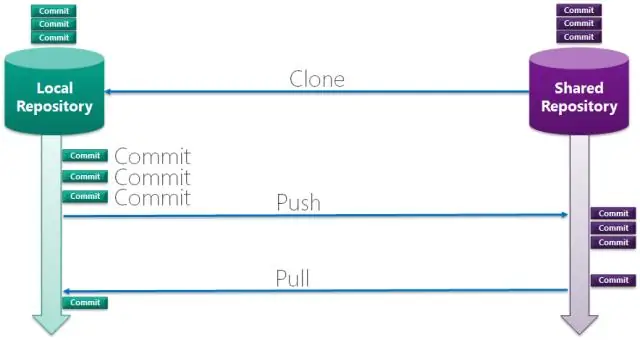

VSTS è un ambiente integrato e collaborativo che supporta Git, integrazione continua e strumenti Agile per la pianificazione e il monitoraggio del lavoro. Ultima modifica: 2025-01-22 17:01

Con una semplice applicazione sul capo, la carta a trasferimento termico Laser Transparent crea una stampa extra morbida e resistente su tessuti bianchi e chiari con un'eccellente vivacità e non lascia sfondo bianco nelle aree non stampate. Per l'uso con questo prodotto è necessaria una pressa termica di tipo commerciale. Ultima modifica: 2025-01-22 17:01

Aggiungi più elementi a ArrayList in Java Aggiungi più elementi a arraylist – ArrayList. addAll() Per aggiungere tutti gli elementi di un'altra raccolta a arraylist, utilizzare ArrayList. Aggiungi solo gli elementi selezionati all'elenco degli array. Questo metodo utilizza l'API di flusso Java 8. Ultima modifica: 2025-06-01 05:06

Se vuoi guadagnare bene online, acquistare e vendere nomi di dominio può essere un'ottima idea per te. Ecco alcuni dei migliori marketplace di domini online dove puoi vendere i tuoi nomi di dominio a scopo di lucro: Sedo. NameJet. Igloo.com. Vai papà. DomainNameSales. Ultima modifica: 2025-06-01 05:06

Per aiutarti nel tuo apprendimento, per gentile concessione degli istruttori di Coding Dojo, ecco sette suggerimenti su come imparare a programmare più velocemente. Impara facendo. Afferrare i fondamenti per i benefici a lungo termine. Codice a mano. Chiedere aiuto. Cerca più risorse online. Non limitarti a leggere il codice di esempio. Fai delle pause durante il debug. Ultima modifica: 2025-01-22 17:01

Git-tfs è un ponte bidirezionale open source tra Microsoft Team Foundation Server (TFS) e git, simile a git-svn. Recupera i commit TFS in un repository git e ti consente di inviare i tuoi aggiornamenti a TFS. Ultima modifica: 2025-01-22 17:01

Yahoo Mail invia e-mail fino a 25 MB di dimensione totale. Questo limite di dimensione si applica sia al messaggio che ai suoi allegati, quindi se un allegato è esattamente 25 MB, non verrà eseguito poiché il testo e altri dati nel messaggio aggiungono una piccola quantità di dati. Ultima modifica: 2025-01-22 17:01

Il test di usabilità è una tecnica utilizzata nella progettazione dell'interazione incentrata sull'utente per valutare un prodotto testandolo sugli utenti. Questa può essere vista come una pratica di usabilità insostituibile, poiché fornisce un input diretto su come gli utenti reali utilizzano il sistema. Ultima modifica: 2025-01-22 17:01

Quanto costa installare un limitatore di sovratensione per tutta la casa? Il costo per l'installazione di un'intera casa di protezione da sovratensione varia da $ 300 a $ 800. Il prezzo medio per un limitatore di sovratensione standard per tutta la casa è di ~ $ 150. Per farlo installare da un professionista, stai cercando di spendere un paio di centinaia di dollari in più. Ultima modifica: 2025-01-22 17:01

I dati EXIF (a volte indicati anche come metadati) contengono informazioni come apertura, velocità dell'otturatore, ISO, lunghezza focale, modello della fotocamera, data in cui è stata scattata la foto e molto altro. Puoi anche includere informazioni sul copyright nei tuoi dati EXIF quando registri la tua fotocamera tramite il produttore. Ultima modifica: 2025-01-22 17:01

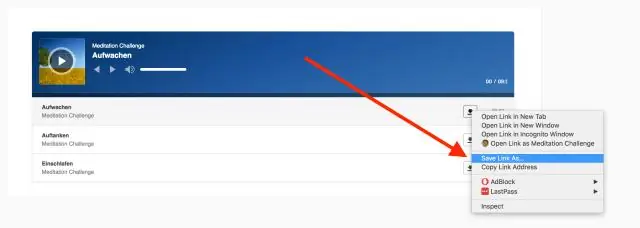

Apri Spotify sul tuo telefono, quindi fai clic sull'icona delle impostazioni nell'angolo in alto a destra. Fai clic su "StreamingQuality" quindi ti porterà a una pagina in cui puoi scegliere le qualità di download/streaming e in fondo c'è un'opzione per attivare o disattivare "Scarica tramite cellulare". Ultima modifica: 2025-01-22 17:01

Come creare un profilo di provisioning della distribuzione per iOS Vai su https://developer.apple.com e fai clic su Account (devi avere un account Apple Developer per iniziare) Fai clic su Accedi, scegli Seleziona certificati, identificatori e profili. Nella scheda a sinistra in Profili di provisioning, seleziona Distribuzione. Scarica il profilo di provisioning sulla tua macchina facendo clic sul pulsante Download. Ultima modifica: 2025-01-22 17:01

Esegui semplicemente questo semplice test: posiziona la punta dell'unghia contro la superficie riflettente e se c'è uno spazio vuoto tra l'unghia e l'immagine dell'unghia, allora è uno specchio GENUINO. Tuttavia, se la tua unghia TOCCA DIRETTAMENTE l'immagine della tua unghia, allora ATTENZIONE, perché è uno specchio a 2 vie. Ultima modifica: 2025-01-22 17:01

A Roy Fielding viene attribuito l'approccio REST ai servizi web. Spiegazione: L'approccio del REST o Representational State Transfer è stato sviluppato dallo scienziato informatico statunitense Roy Fielding nell'anno 2000. Ultima modifica: 2025-06-01 05:06

Private è una parola chiave Java che dichiara l'accesso di un membro come privato. Cioè, il membro è visibile solo all'interno della classe, non da qualsiasi altra classe (incluse le sottoclassi). La visibilità dei membri privati si estende alle classi nidificate. Ultima modifica: 2025-01-22 17:01

Il tipo di file THEME è principalmente associato a IRSSI IRC CLIENT.. i file di tema sono un'estensione utilizzata dal client irc irssi. Ultima modifica: 2025-01-22 17:01

Quattro o cinque anni. Ultima modifica: 2025-01-22 17:01

L'iPhone X ha due fotocamere sul retro. Una è una fotocamera grandangolare da 12 megapixel con apertura f/1.8, con supporto per il rilevamento del volto, alta gamma dinamica e stabilizzazione ottica dell'immagine. Sulla parte anteriore del telefono, una fotocamera TrueDepth da 7 megapixel ha un'apertura f/2.2 e dispone di rilevamento del volto e HDR. Ultima modifica: 2025-06-01 05:06

Attualmente, i seguenti 42 stati consentono la proprietà privata di soppressori: AL, AK, AZ, AR, CO, CT, FL, GA,ID, IN, IA, KS, KY, LA, ME, MD, MI, MN, MS, MO , MT, NE, NV, NH, NM,NC, ND, OH, OK, OR, PA, SC, SD, TN, TX, UT, VT, VA, WA, WV, WI,WY. Ultima modifica: 2025-01-22 17:01

Fare clic con il pulsante destro del mouse sull'icona nella barra delle applicazioni. Passa il mouse su Antivirus, quindi su Firewall e Defence+ per disabilitarli. Ultima modifica: 2025-01-22 17:01

I server di sicurezza RADIUS o TACACS+ eseguono l'autorizzazione per privilegi specifici definendo coppie attributo-valore (AV), che sarebbero specifiche per i singoli diritti utente. In Cisco IOS, è possibile definire l'autorizzazione AAA con un elenco denominato o un metodo di autorizzazione. Contabilità: l'ultima "A" è per la contabilità. Ultima modifica: 2025-01-22 17:01

Il file di configurazione della macchina, Machine.config, contiene le impostazioni che si applicano a un intero computer. Viene utilizzato specificamente per memorizzare le impostazioni della macchina e dell'applicazione globali per tutti i siti Web asp.net in esecuzione in IIS in un computer. Un sistema può avere un solo computer machine.config. Ultima modifica: 2025-01-22 17:01

L'astrazione è l'atto di rappresentare le caratteristiche essenziali senza includere i dettagli o le spiegazioni di sfondo. Nel dominio dell'informatica e dell'ingegneria del software, il principio di astrazione viene utilizzato per ridurre la complessità e consentire un'efficiente progettazione e implementazione di sistemi software complessi. Ultima modifica: 2025-01-22 17:01

Attivare Office 2010 tramite telefono Negli Stati Uniti, utilizzando un modem TT/TTY, comporre il numero (800)718-1599. Dall'esterno degli Stati Uniti, utilizzando un modem TT/TTY, comporre (716) 871-6859. Ultima modifica: 2025-01-22 17:01

I file di configurazione si trovano in %systemroot%system32inetsrvconfig. La macchina. config e root web. i file di configurazione si trovano attualmente entrambi in %systemroot%Microsoft.NETFramework64v4. Ultima modifica: 2025-01-22 17:01

Informazioni sulla domanda Vai al Pannello di controllo. Seleziona Sistema e manutenzione. Seleziona Strumenti di amministrazione. Fare doppio clic su Servizi. Nell'elenco dei servizi, scorri verso il basso fino a trovarne uno chiamato "Spooler di stampa" Fai clic con il pulsante destro del mouse su "Spooler di stampa" e seleziona "Riavvia" Dovresti quindi essere in grado di eliminare la stampante. Ultima modifica: 2025-01-22 17:01

WhatsApp non ha una funzione per programmare alcun messaggio all'interno dell'app. App come WhatsApp Scheduler, Do It Later, SKEDit, ecc. consentono agli utenti di pianificare non solo messaggi di testo ma anche foto e video. Queste app sono semplici da usare e offrono alcune funzionalità nella versione base o nella versione gratuita. Ultima modifica: 2025-01-22 17:01

Come installare le mod per Minecraft Forge Passaggio 1: assicurati di aver già installato MinecraftForge. Passaggio 2: scarica una mod per Minecraft Forge. Passaggio 3: individua la cartella dell'applicazione Minecraft. Passaggio 4: posiziona la Mod che hai appena scaricato (file .jar o.zip) nella cartella Mods. Passaggio 5: scegli la tua versione di Minecraft Mod. 4 discussioni. Ultima modifica: 2025-01-22 17:01

I coperchi delle prese duplex, noti anche come coperchi delle prese duplex, vengono utilizzati per coprire le spine elettriche. Tutte queste piastre da parete sono prodotte negli Stati Uniti e sono dotate di viti abbinate. Disponibili in un'ampia gamma di finiture, troverai sicuramente placche da coordinare con l'arredamento della tua casa. Ultima modifica: 2025-01-22 17:01