Controllo di numeri e lettere Funzione Javascript per verificare se un campo inserito contiene solo lettere e numeri // Funzione per controllare lettere e numeri function alfanumerico(inputtxt) {var letterNumber = /^[0-9a-zA-Z]+$/; if((inputtxt.value.match(letterNumber)) {return true;} else {alert('message'); return false;}} Diagramma di flusso: codice HTML. Ultima modifica: 2025-01-22 17:01

Scorri verso il basso fino a visualizzare Pop-up e selezionalo. Attivalo e il pulsante dovrebbe diventare blu. L'opzione Annunci è anche vicino all'opzione Pop-up, quindi puoi modificare anche quella. Per disabilitare la personalizzazione degli annunci, vai su Impostazioni del tuo dispositivo -> Google -> Annunci e disattiva l'opzione. Ultima modifica: 2025-01-22 17:01

Ottieni velocità, sicurezza e privacy senza pari con il browser Brave Il browser Web predefinito in Windows 10 è Microsoft Edge. Fin dalla sua nascita come Project Spartan, Edge non ha supportato il plug-in Java di Oracle. Sebbene Edge non lo supporti, Windows 10 lo fa (vedi anche il supporto Java su Windows 10). Ultima modifica: 2025-01-22 17:01

SQL | Clausola UTILIZZO. Se più colonne hanno gli stessi nomi ma i tipi di dati non corrispondono, la clausola NATURAL JOIN può essere modificata con la clausola USING per specificare le colonne da utilizzare per un EQUIJOIN. La clausola USING viene utilizzata per far corrispondere solo una colonna quando corrisponde più di una colonna. Ultima modifica: 2025-01-22 17:01

Il taylorismo e l'ascesa degli uffici open space Questi primi uffici open space, divenuti popolari all'inizio del XX secolo, seguivano i principi del "taylorismo", una metodologia creata dall'ingegnere meccanico Frank Taylor, che cercava di massimizzare l'efficienza industriale. Ultima modifica: 2025-01-22 17:01

Test di intelligenza di Binet Mentre l'intento originale di Binet era quello di utilizzare il test per identificare i bambini che avevano bisogno di ulteriore assistenza accademica, il test divenne presto un mezzo per identificare quelli ritenuti "deboli di mente" dal movimento eugenetico. Ultima modifica: 2025-01-22 17:01

Introduzione. È una tecnica di data mining utilizzata per posizionare gli elementi di dati nei gruppi correlati. Il clustering è il processo di partizionamento dei dati (o degli oggetti) nella stessa classe, i dati in una classe sono più simili tra loro rispetto a quelli in un altro cluster. Ultima modifica: 2025-01-22 17:01

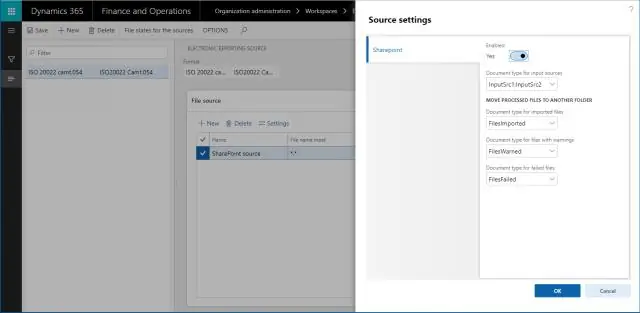

SharePoint Designer 2013 può essere utilizzato per creare e personalizzare siti e soluzioni che contengono la logica dell'applicazione ma non richiedono la scrittura di codice. Puoi usarlo per aggiungere e modificare origini dati, personalizzare elenchi e visualizzazioni dati, creare e distribuire flussi di lavoro aziendali, progettare un marchio aziendale e molto altro. Ultima modifica: 2025-01-22 17:01

Un argomento deduttivo è la presentazione di affermazioni che si presume o si sa essere vere come premesse per una conclusione che segue necessariamente da tali affermazioni. Il classico argomento deduttivo, per esempio, risale all'antichità: tutti gli uomini sono mortali e Socrate è un uomo; quindi Socrate è mortale. Ultima modifica: 2025-01-22 17:01

PG&E ha interrotto la corrente a circa mezzo milione di clienti all'inizio di mercoledì e afferma che prevede di interrompere l'elettricità a mezzogiorno ad altri 234.000, molti dei quali nella Bay Area di San Francisco. Altri 43.000 clienti potrebbero perdere energia nel corso della giornata. Ultima modifica: 2025-01-22 17:01

L'argomento dall'analogia è un tipo speciale di argomento induttivo, in base al quale le somiglianze percepite vengono utilizzate come base per dedurre ulteriori somiglianze che devono ancora essere osservate. Il ragionamento analogico è uno dei metodi più comuni con cui gli esseri umani cercano di capire il mondo e prendere decisioni. Ultima modifica: 2025-01-22 17:01

Ecco un elenco delle caratteristiche importanti di un sistema operativo comunemente trovate: Modalità protetta e supervisore. Consente l'accesso al disco e ai file system Driver di dispositivo Rete Sicurezza. Esecuzione del programma. Gestione della memoria Memoria virtuale Multitasking. Gestione delle operazioni di I/O. Manipolazione del file system. Ultima modifica: 2025-01-22 17:01

Una volta aperto il browser, seleziona il menu Strumenti, fai clic su Opzioni e seleziona la scheda Privacy. Fare clic sul pulsante Mostra cookie. Per eliminare tutti i cookie fare clic sul pulsante Rimuovi tutti i cookie. Ultima modifica: 2025-01-22 17:01

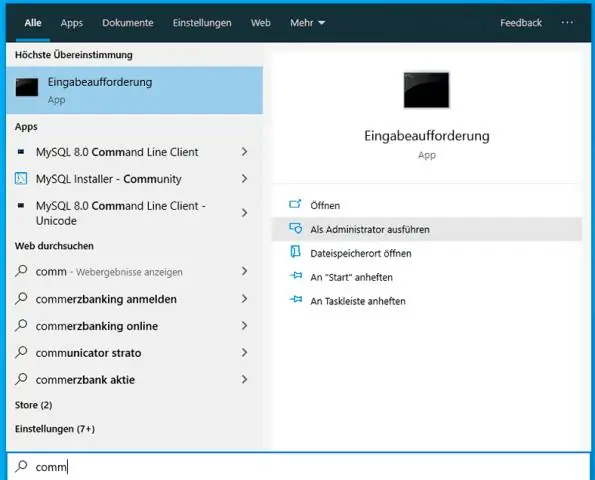

Per modificare le autorizzazioni, utilizzare un account amministratore su quella macchina per eseguire CACLS. Se hai abilitato UAC, potresti dover prima elevare il prompt dei comandi facendo clic con il pulsante destro del mouse su di esso e scegliendo "Esegui come amministratore". Leggi e completa la guida digitando il seguente comando: cacls/?. Ultima modifica: 2025-01-22 17:01

Un autotest integrato (BIST) o test integrato (BIT) è un meccanismo che consente a una macchina di eseguire il test. Gli ingegneri progettano i BIST per soddisfare requisiti quali: alta affidabilità. tempi di ciclo di riparazione inferiori. Ultima modifica: 2025-01-22 17:01

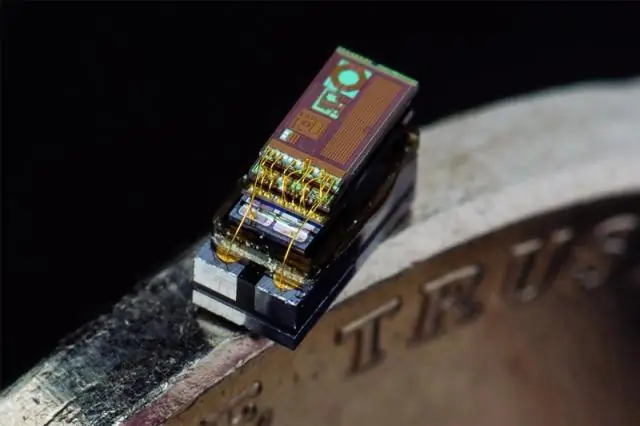

cinetis Inoltre è stato chiesto, qual è il chip più piccolo? Il patata fritta è uno dei il più piccolo mai prodotto, misurando solo pochi atomi di spessore, intorno al diametro di due eliche di DNA. La ricerca consentirà di raggiungere le dimensioni di un'unghia patatine fritte con 30 miliardi di transistor - gli interruttori on-off dei dispositivi elettronici.. Ultima modifica: 2025-01-22 17:01

Rileva, analizza e confronta i volti Accedi alla console di Amazon Rekognition. Apri la Console di gestione AWS, così puoi tenere aperta questa guida passo passo. Passaggio 2: analizza i volti. Passaggio 3: confronta i volti. Passaggio 4: confronta i volti (di nuovo). Ultima modifica: 2025-01-22 17:01

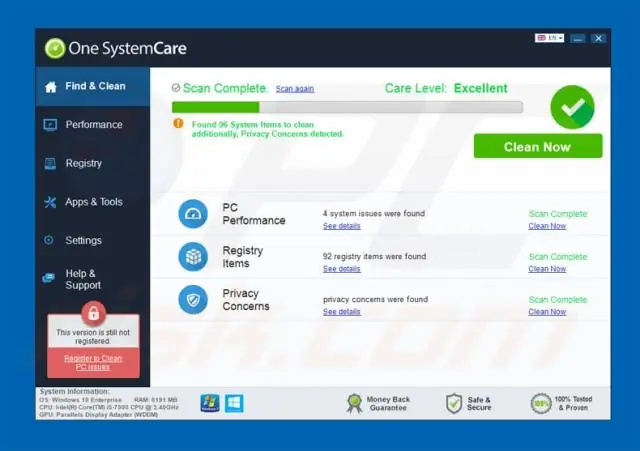

Premi Win + X per aprire il menu Power User, quindi seleziona Programmi e funzionalità. Sullo schermo verrà visualizzato un elenco di tutti i programmi installati. Trova Advanced Systemcare 9 e fai clic sul pulsante Disinstalla. Segui le istruzioni sullo schermo per completare il processo di disinstallazione. Ultima modifica: 2025-06-01 05:06

La copertura del codice ti consente di vedere quanto del tuo codice viene eseguito durante i test unitari, in modo da poter capire quanto siano efficaci questi test. I seguenti corridori di copertura del codice sono disponibili in IntelliJ IDEA: IntelliJ IDEA corridore di copertura del codice (consigliato). Ultima modifica: 2025-01-22 17:01

Scrittura di istruzioni SQL Le parole chiave non possono essere divise su più righe o abbreviate. Le clausole sono generalmente posizionate su righe separate per leggibilità e facilità di modifica. È possibile utilizzare tabulazioni e rientri per rendere il codice più leggibile. Ultima modifica: 2025-01-22 17:01

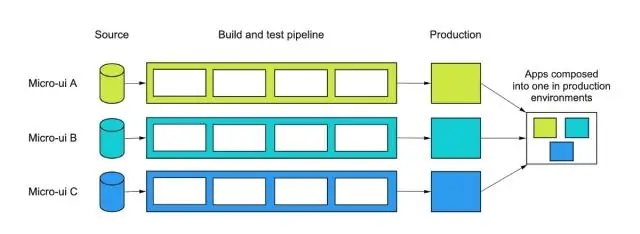

L'idea alla base di Micro Frontends è pensare a un sito Web o a un'app Web come una composizione di funzionalità di proprietà di team indipendenti. Ogni team ha una distinta area di attività o missione a cui tiene e in cui è specializzato. Ultima modifica: 2025-01-22 17:01

Come posso correggere il processo di Windows Shell Experience Host utilizzando troppa memoria/CPU? 'Aggiorna il tuo sistema operativo. Disabilita la presentazione dello sfondo del desktop sul tuo PC. Disabilita il cambio colore automatico. Esegui il Controllo file di sistema. Limita l'utilizzo della CPU. Risolvi i problemi del registro. Controlla il tuo PC per malware. Ultima modifica: 2025-01-22 17:01

Questa pianta bella ma resistente dà il meglio di sé in pieno sole e si comporta bene in aree con calore caldo e riflesso. Non piantare in zone ombreggiate in quanto ciò li farà crescere con le gambe lunghe. La malva del globo si auto-semina e le piantine possono essere spostate e trapiantate in autunno, se lo si desidera. Ultima modifica: 2025-01-22 17:01

Rappresenta un elemento del programma come un pacchetto, una classe o un metodo. Ogni elemento rappresenta un costrutto statico a livello di linguaggio (e non, ad esempio, un costrutto di runtime della macchina virtuale). Gli elementi dovrebbero essere confrontati usando il metodo equals(Object). Ultima modifica: 2025-01-22 17:01

Per attivare TensorFlow, apri un'istanza Amazon Elastic Compute Cloud (Amazon EC2) del DLAMI con Conda. Per TensorFlow e Keras 2 su Python 3 con CUDA 9.0 e MKL-DNN, esegui questo comando: $ sourceactivate tensorflow_p36. Per TensorFlow e Keras 2 su Python 2 con CUDA 9.0 e MKL-DNN, esegui questo comando:. Ultima modifica: 2025-01-22 17:01

Impostazioni tocco dell'iPhone 4 di Apple. Tocca Bluetooth. Se il Bluetooth è disattivato, tocca OFF per attivarlo. Toccare il dispositivo Bluetooth richiesto. Se richiesto, inserire il numero PIN del dispositivo Bluetooth. Tocca Associa. L'auricolare è ora accoppiato e connesso. Ultima modifica: 2025-01-22 17:01

Più specificamente, irrazionalità significa che i sistemi razionali sono sistemi irragionevoli: servono a negare l'umanità di base, la ragione umana, delle persone che lavorano al loro interno o sono servite da loro. In altre parole, i sistemi razionali sono sistemi disumanizzanti. Ultima modifica: 2025-01-22 17:01

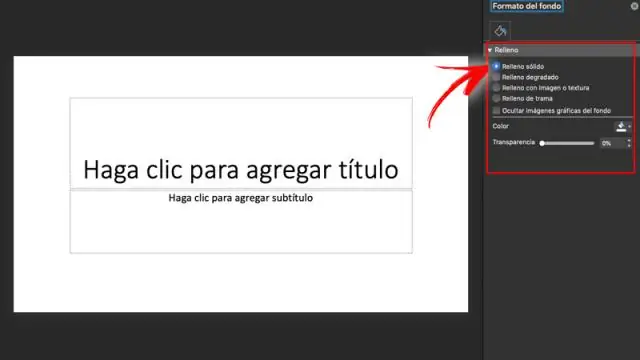

Nella scheda Schema diapositiva, nel gruppo Layout schema, fare clic su Inserisci segnaposto e quindi fare clic sul tipo di segnaposto desiderato. Fare clic su una posizione nel layout, quindi trascinare per disegnare il segnaposto. Se aggiungi un segnaposto di testo, puoi aggiungere del testo personalizzato. Ultima modifica: 2025-01-22 17:01

I due principali tipi di ragionamento, deduttivo e induttivo, si riferiscono al processo attraverso il quale qualcuno crea una conclusione e al modo in cui crede che la sua conclusione sia vera. Il ragionamento deduttivo richiede di partire da alcune idee generali, chiamate premesse, e applicarle a una situazione specifica. Ultima modifica: 2025-01-22 17:01

Per chiamare il Canada dagli Stati Uniti, basta seguire queste semplici indicazioni di composizione: Comporre 1, il prefisso internazionale del Canada, quindi il prefisso (3 cifre) e infine il numero di telefono (7 cifre). Ultima modifica: 2025-01-22 17:01

Quali fonti possono essere considerate credibili? materiali pubblicati negli ultimi 10 anni; articoli di ricerca scritti da autori rispettati e conosciuti; siti web registrati da istituzioni governative e educative (.gov,. edu,. database accademici (ad es. Academic Search Premier o JSTOR); materiali da Google Scholar. Ultima modifica: 2025-01-22 17:01

Come creare una finestra di messaggio nel blocco note Passaggio 1: Passaggio 1: digitazione del testo. Per prima cosa, apri il Blocco note e digita questo: x=msgbox (testo della casella, pulsanti, titolo della casella) Passaggio 2: Passaggio 2: Salvataggio del file. Quando hai finito, salvalo come file VBS (o VBScript). Per fare ciò, digita '. Passaggio 3: la fine. Congratulazioni! l'hai fatto. Ultima modifica: 2025-01-22 17:01

Per evitare ciò, gli idraulici utilizzano un giunto speciale chiamato unione dielettrica. È un accoppiamento che funge da barriera elettrica tra i due metalli. Un lato è in rame; l'altro, acciaio. Tra i due lati è presente una rondella non conduttiva, solitamente in gomma, che impedisce l'interazione dei metalli. Ultima modifica: 2025-01-22 17:01

Qual è lo scopo del blocco della cache DNS? Impedisce a un utente malintenzionato di sostituire i record nella cache del resolver mentre il Time to Live (TTL) è ancora in vigore. Ultima modifica: 2025-01-22 17:01

Bar-Code supporta un'ampia gamma di codici a barre tra cui EAN, UPC, ISBN, codici QR, ecc. L'app ha lo scopo di condividere le informazioni di un codice scansionato piuttosto che visualizzarne il contenuto all'istante. Con Bar-Code puoi scansionare i codici usando la fotocamera del tuo dispositivo mobile o far decodificare le informazioni da una foto di un codice. Ultima modifica: 2025-01-22 17:01

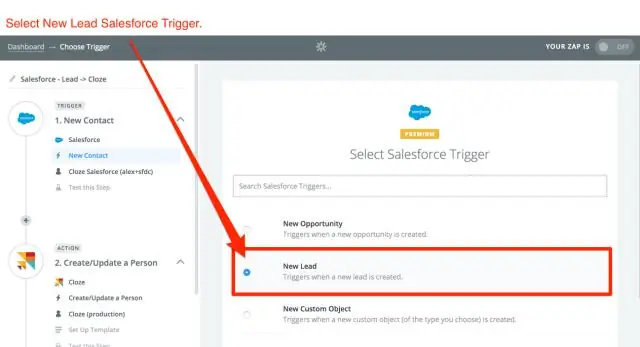

La casella di controllo Utente informato si trova nella seconda colonna della sezione Dettagli utente. Per abilitare Salesforce Knowledge, da Imposta, immettere Knowledge nella casella Ricerca veloce, quindi selezionare Impostazioni Knowledge. Confermare che si desidera abilitare Salesforce Knowledge e fare clic su Abilita Knowledge. Ultima modifica: 2025-01-22 17:01

Essere certificati CompTIA A+ vale sicuramente la pena quando si tratta di ottenere lavori di livello base. Avere l'A+ può aiutarti a ottenere lavori IT di livello base come il supporto desktop o la tecnologia dell'help desk. Il nuovo CompTIA A+ è un buon punto di partenza. Fornisce le conoscenze fondamentali per ruoli più grandi e migliori in futuro. Ultima modifica: 2025-01-22 17:01

VIDEO Allo stesso modo, potresti chiedere, a cosa serve un blocco 66? UN 66 blocco è un tipo di punchdown blocco usato per collegare set di cavi in un sistema telefonico. Sono stati prodotti in tre taglie, A, B e M. A e B hanno sei clip in ogni riga mentre M ne ha solo 4.. Ultima modifica: 2025-01-22 17:01

Con LinkedIn, ti rivolgi a un pubblico di qualità in un contesto professionale. Mercato a influencer, decisori e dirigenti che agiscono su nuove opportunità. Combina criteri di targeting per creare la tua persona ideale: decisori IT, dirigenti di livello C, potenziali studenti, proprietari di piccole imprese e altro ancora. Ultima modifica: 2025-01-22 17:01

Da Wikipedia, l'enciclopedia libera. La crittografia a curva ellittica (ECC) è un approccio alla crittografia a chiave pubblica basato sulla struttura algebrica delle curve ellittiche su campi finiti. L'ECC richiede chiavi più piccole rispetto alla crittografia non EC (basata su semplici campi di Galois) per fornire una sicurezza equivalente. Ultima modifica: 2025-01-22 17:01