Gli aggiornamenti di sistema di solito richiedono circa 20-30 minuti, a seconda di quanto siano importanti. Non dovrebbero volerci ore. dopo la schermata di caricamento dell'aggiornamento del software è andato in ripristino del sistema. Ultima modifica: 2025-01-22 17:01

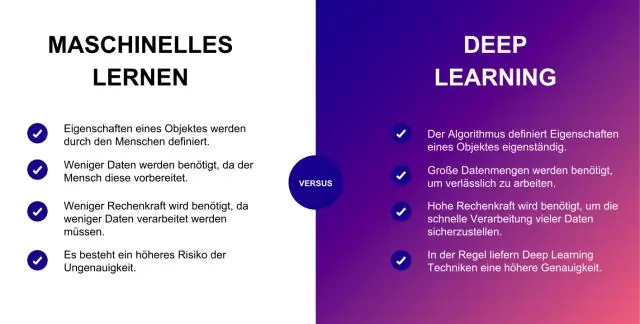

Gli algoritmi di deep learning più diffusi sono: Convolutional Neural Network (CNN) Recurrent Neural Networks (RNN) Long Short-Term Memory Networks (LSTM) Auto-encoder impilati. Deep Boltzmann Machine (DBM) Reti di credenze profonde (DBN). Ultima modifica: 2025-01-22 17:01

Fornitore di servizi ITIL - Definizione: come definito da ITIL, un'organizzazione che fornisce Servizi a uno o più Clienti interni o esterni è denominata Fornitore di servizi. In ITIL V3, Service Provider è spesso indicato e significa IT ServiceProvider. Ultima modifica: 2025-01-22 17:01

La stampa con ombre è una tecnica di stampa che crea una sfumatura più chiara del testo fuori centro per far sembrare che il testo abbia un'ombra sotto di esso. Ultima modifica: 2025-01-22 17:01

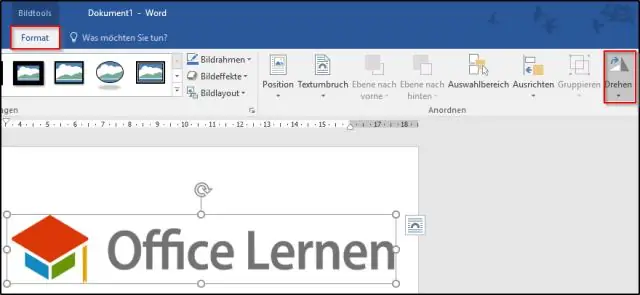

Il codice CSS deve includere il codice delle trasformazioni per ogni browser Internet principale, in modo che l'immagine venga ruotata in tutti i browser. Di seguito è riportato un esempio di codice CSS per ruotare un'immagine di 180 gradi. Per ruotare un'immagine di un'altra misura di gradi, cambia il "180" nel codice CSS e tagga il grado che desideri. Ultima modifica: 2025-01-22 17:01

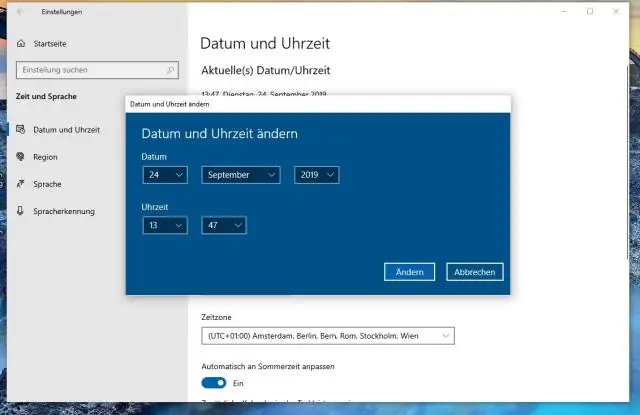

Windows 10 - Modifica della data e dell'ora del sistema Fare clic con il pulsante destro del mouse sull'ora in basso a destra dello schermo e selezionare Regola data/ora. Si aprirà una finestra. Sul lato sinistro della finestra seleziona la scheda Data e ora. Quindi, in "Cambia data e ora", fai clic su Modifica. Immettere l'ora e premere Modifica. L'ora del sistema è stata aggiornata. Ultima modifica: 2025-01-22 17:01

Ecco le sette C, in ordine: Contesto. Cosa sta succedendo? Contenuto. In base al tuo obiettivo, definisci una singola domanda a cui la tua comunicazione è progettata per rispondere. Componenti. Prima di creare qualsiasi cosa, suddividi i tuoi contenuti in "mattoni" di base di contenuto. Tagli. Composizione. Contrasto. Consistenza. Ultima modifica: 2025-01-22 17:01

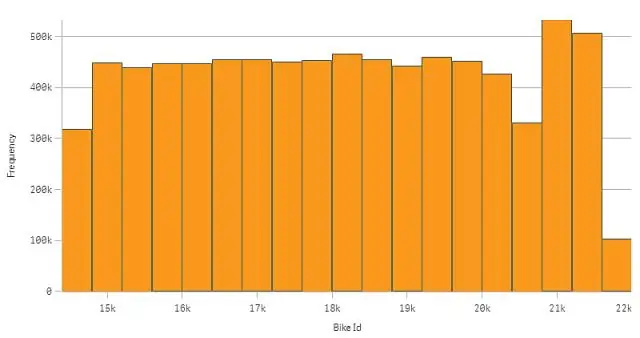

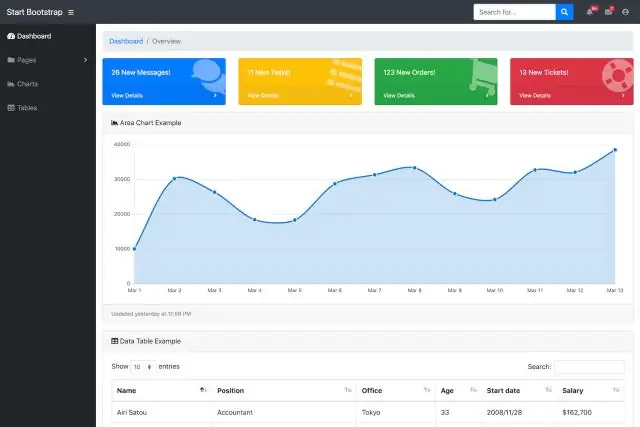

Capitolo 3 A B Indicatore dati Una colonna, una barra, un'area, un punto, una fetta di torta o un altro simbolo in un grafico che rappresenta un singolo punto dati; i punti dati correlati formano una serie di dati. Punto dati Un valore che ha origine in una cella del foglio di lavoro e che è rappresentato in un grafico da un indicatore di dati. Ultima modifica: 2025-01-22 17:01

Sarai in grado di fare osservazioni, inferenze e previsioni da un determinato scenario. Osservazione - Quando usi uno dei tuoi cinque sensi per descrivere qualcosa. Inferenza - Una spiegazione o un'interpretazione di un'osservazione o un gruppo di osservazioni basate su esperienze precedenti o supportate dalle osservazioni fatte. Ultima modifica: 2025-01-22 17:01

Seleziona il video in streaming live di YouTube che desideri scaricare e copia il relativo collegamento. Apri VideoSolo OnlineVideo Downloader. Incolla il link e fai clic su "Scarica". Scegli il formato e la qualità del live streaming di YouTube che desideri scaricare. Ultima modifica: 2025-01-22 17:01

Demandware è una società di tecnologia software con sede a Burlington, Massachusetts, che fornisce una piattaforma di e-commerce unificata basata su cloud con personalizzazione mobile, intelligenza artificiale, capacità di gestione degli ordini e servizi correlati per rivenditori B2C e B2B e produttori di marchi in tutto il mondo. Ultima modifica: 2025-01-22 17:01

Isaac Asimov è uno scrittore di fama mondiale la cui ingegnosità ha ispirato molte menti creative a iniziare a studiare la robotica ea far progredire la cibernetica. La sua finzione è dove i robot sono stati menzionati e utilizzati per la prima volta e le macchine erano molto più avanzate per il suo tempo. Ultima modifica: 2025-01-22 17:01

Disinstallazione di JDK su macOS Vai a /Library/Java/JavaVirtualMachines. Rimuovere la directory il cui nome corrisponde al seguente formato eseguendo il comando rm come utente root o utilizzando lo strumento sudo: /Library/Java/JavaVirtualMachines/jdk-13. aggiornamento.interim.patch.jdk. Ultima modifica: 2025-01-22 17:01

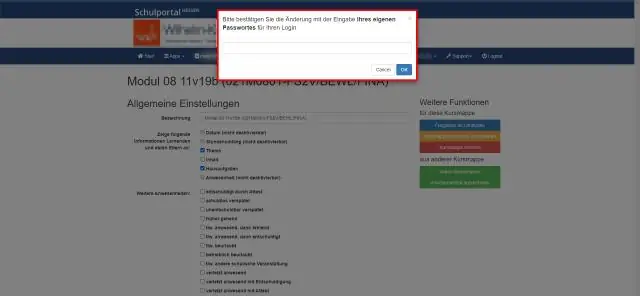

1. Andare su http://cc.ivytech.edu e fare clic sul collegamento Reimposta password. 2. Fare clic su Accetto. Ultima modifica: 2025-01-22 17:01

Gli schermi sostitutivi possono essere ordinati facilmente online o per telefono al numero 1-800-413-2579. Offriamo tutti i tipi di rete per schermi, inclusi schermi in fibra di vetro standard, schermi UltraVue invisibili e super schermi resistenti. Anche la cornice dello schermo esatta di cui hai bisogno e l'hardware della cornice dello schermo di tua scelta. Ultima modifica: 2025-01-22 17:01

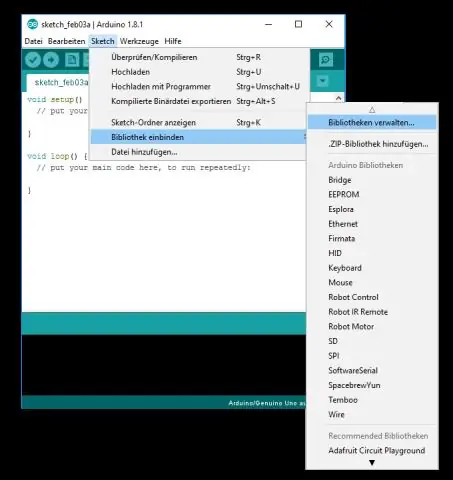

Fare clic su File > Preferenze e in alto per "Posizione dello sketchbook" individuare e selezionare la cartella "Software", quindi chiudere la finestra Preferenze con OK. Fai clic su Schizzo> Includi libreria e dovresti vedere l'elenco delle librerie. Quelle che hai appena installato dovrebbero essere elencate sotto "Librerie con contributi". Ultima modifica: 2025-01-22 17:01

Essere credibili non è la stessa cosa che dire che una persona sta dicendo la verità. Credibile significa: credibile; convincente. Vero significa: dire o esprimere la verità; onesto. Ultima modifica: 2025-06-01 05:06

In Java, Iterator è un'interfaccia disponibile nel framework Collection in java. pacchetto di utilità. È un cursore Java utilizzato per iterare una raccolta di oggetti. Viene utilizzato per attraversare uno per uno gli elementi dell'oggetto di una raccolta. È disponibile da Java 1.2 Collection Framework. Ultima modifica: 2025-01-22 17:01

Esempio di creazione di un trigger pianificato semplice in Azure Scorrere verso il basso e digitare il nome e la pianificazione del trigger. Il valore Schedule è un'espressione CRON a sei campi. Fare clic sul pulsante Crea: fornendo 0 0/5 * * * *, la funzione verrà eseguita ogni 5 minuti dalla prima esecuzione. Ultima modifica: 2025-01-22 17:01

L'analisi nei linguaggi informatici si riferisce all'analisi sintattica del codice di input nelle sue parti componenti al fine di facilitare la scrittura di compilatori e interpreti. Analizzare un file significa leggere un flusso di dati di qualche tipo e costruire un modello in memoria del contenuto semantico di quei dati. Ultima modifica: 2025-01-22 17:01

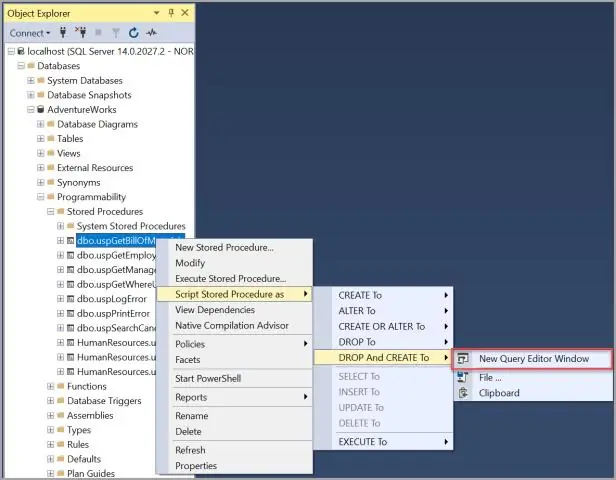

Una stored procedure è un pezzo di codice definito dall'utente scritto nella versione locale di PL/SQL, che può restituire un valore (rendendolo una funzione) che viene invocato chiamandolo esplicitamente. Un trigger è una stored procedure che viene eseguita automaticamente quando si verificano vari eventi (ad es. aggiornamento, inserimento, eliminazione). Ultima modifica: 2025-01-22 17:01

ASP.NET MVC - Test di unità. Annunci. Nella programmazione per computer, il test delle unità è un metodo di test del software mediante il quale vengono testate singole unità di codice sorgente per determinare se sono idonee all'uso. Ultima modifica: 2025-01-22 17:01

Contrassegno dei file dalla finestra di dialogo Proprietà Quando viene visualizzata la finestra di dialogo Proprietà, selezionare la scheda Dettagli. Se il tipo di file può essere etichettato, troverai la proprietà Tag. Quando fai clic appena a destra dell'etichetta Tag, verrà visualizzata una casella di testo, come mostrato in Figura C, e puoi digitare il tuo Tag. Ultima modifica: 2025-01-22 17:01

Dichiarazioni di ripetizione. L'altro tipo di importante struttura di controllo della programmazione è un'istruzione di ripetizione. Un'istruzione di ripetizione viene utilizzata per ripetere un gruppo (blocco) di istruzioni di programmazione. La maggior parte dei programmatori principianti ha più difficoltà a usare le istruzioni di ripetizione che a usare le istruzioni di selezione. Ultima modifica: 2025-01-22 17:01

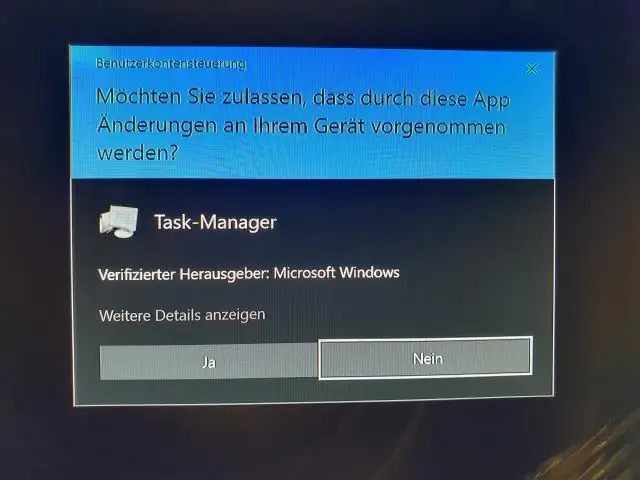

Come ripristinare manualmente Task Manager Fare clic su Windows + R, immettere "gpedit. Trova Configurazione utente (a sinistra) e fai clic su di essa. Vai a Modelli amministrativi → Sistema → Opzioni CTRL+ALT+CANC. Trova "Rimuovi Task Manager" (sul lato destro), fai clic con il pulsante destro del mouse su di esso e seleziona Proprietà. Seleziona Non configurato e fai clic su OK. Ultima modifica: 2025-01-22 17:01

Per visualizzare i log del cluster utilizzando la console Aprire la console Amazon EMR all'indirizzo https://console.aws.amazon.com/elasticmapreduce/. Dalla pagina Elenco cluster, scegli l'icona dei dettagli accanto al cluster che desideri visualizzare. Viene visualizzata la pagina dei dettagli del cluster. Ultima modifica: 2025-01-22 17:01

RJava è una semplice interfaccia R-to-Java. rJava fornisce un bridge di basso livello tra R e Java (tramite JNI). Consente di creare oggetti, chiamare metodi e accedere a campi di oggetti Java da R. Le versioni di rilascio di rJava possono essere ottenute da CRAN - solitamente installate. packages('rJava') in R farà il trucco. Ultima modifica: 2025-01-22 17:01

Puoi usare Bootstrap direttamente su elementi e componenti nella tua app React applicando le classi integrate proprio come qualsiasi altra classe. Costruiamo un semplice componente React per lo switcher di temi per dimostrare l'utilizzo di classi e componenti Bootstrap. Ultima modifica: 2025-01-22 17:01

Scegli menu Apple > Preferenze di Sistema, quindi fai clic su Suono. Nel pannello Output, assicurati che il tuo dispositivo HDMI sia selezionato. Dopo aver effettuato la connessione Spegnere il dispositivo HDMI mentre il Mac è acceso. Scollega il cavo HDMI dal Mac, quindi ricollegalo. Accendi il dispositivo HDMI. Ultima modifica: 2025-01-22 17:01

D: Per quali tipi di account funziona il writeback delle password? R: Il writeback delle password funziona per gli account utente sincronizzati da Active Directory locale ad Azure AD, inclusi gli utenti federati, sincronizzati con l'hash delle password e con autenticazione pass-through. Ultima modifica: 2025-01-22 17:01

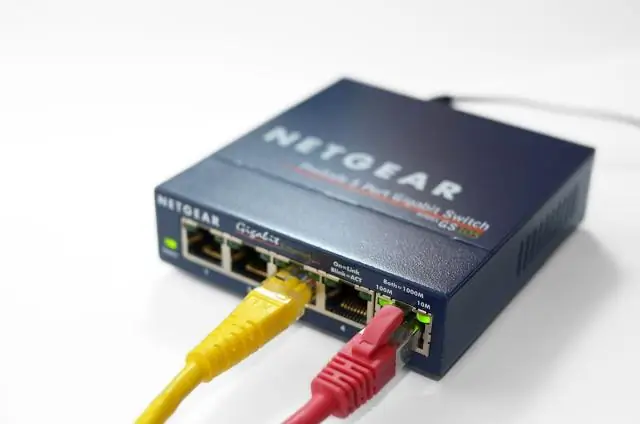

Esistono diversi motivi per cui si verifica la perdita di pacchetti sulla connessione di rete. Tra questi: Inefficienza o guasto di un componente che trasporta dati attraverso una rete come una connessione via cavo allentata, un router difettoso o un segnale WiFi scadente. Alta latenza, che causa difficoltà nel fornire pacchetti di dati in modo coerente. Ultima modifica: 2025-06-01 05:06

Scorri verso il basso dalla barra delle statistiche (parte superiore dello schermo) con due dita nelle Impostazioni rapide (come mostrato di seguito). Tocca il pulsante per alternare tra le modalità suono, vibrazione e mute. Premi e tieni premuto il tasto di riduzione del volume per accedere alla modalità vibrazione di SilentGalaxy S5. Ultima modifica: 2025-01-22 17:01

Il limitatore di sovratensione potrebbe avere un cortocircuito, ma l'utilizzo di una ciabatta non dovrebbe danneggiare il PC. Il tuo PC prenderà solo l'amperaggio di cui ha bisogno, l'aumento della tensione potrebbe danneggiarlo ma non ho familiarità con le ciabatte che aumentano la tensione. Potrebbe anche essere qualcos'altro sul circuito che sovraccarica l'interruttore. Ultima modifica: 2025-01-22 17:01

Il comando Redshift Analyze viene utilizzato per raccogliere le statistiche sulle tabelle utilizzate dal pianificatore di query per creare un piano di esecuzione della query ottimale utilizzando il comando Redshift Explain. Il comando Analizza ottiene record di esempio dalle tabelle, calcola e memorizza le statistiche nella tabella STL_ANALYZE. Ultima modifica: 2025-01-22 17:01

Significato di ? Clessidra Fatto Emoji È il simbolo riconosciuto del tempo. Viene spesso utilizzato come promemoria per non perdere tempo o come punto di partenza specifico di un conto alla rovescia per qualche evento. A volte è anche usato come simbolo del ritardo o dell'attesa a lungo di qualcuno o di qualcosa. Ultima modifica: 2025-01-22 17:01

Le stampanti a margherita stampano solo caratteri e simboli e non possono stampare grafica. Ultima modifica: 2025-01-22 17:01

Per tradurre un intero sito web utilizzando GoogleTranslate, segui questi passaggi e vedi la Figura 1 per riferimento: Apri un browser web e vai su translate.google.com. Non hai bisogno di un account Google per accedervi, perché è gratuito per tutti. Sulla destra, scegli la lingua in cui vuoi vedere il sito web. Fai clic su Traduci. Ultima modifica: 2025-01-22 17:01

Come confermare se qualcuno ti ha bloccato su Gmail Apri la posta di Google nel tuo laptop o PC e accedi al tuo account in modalità standard. Nell'angolo sinistro vedrai un elenco di persone con cui hai interagito in precedenza. L'elenco per impostazione predefinita mostrerà i messaggi recenti. Scorri questo elenco per trovare il contatto della persona che pensi ti abbia bloccato. Ultima modifica: 2025-01-22 17:01

Solidità come linguaggio di programmazione Alcuni esempi includono C (e C++, C# e così via), Python, Java (e JavaScript), Perl o pochi altri. Solidity è stato progettato per essere facile da imparare per i programmatori che hanno già familiarità con uno o più linguaggi di programmazione moderni. Ultima modifica: 2025-01-22 17:01

Se esegui la scansione di codici a barre, considera il tipo di codice e la distanza di scansione. L'imaging 2D è appropriato per qualsiasi tipo di scansione di codici a barre. I motori di scansione di codici a barre lineari sono appropriati solo per codici a barre 1D. Se hai bisogno di scansionare da lungo raggio, cerca un'unità con funzionalità Advanced Long Range o Extended Range. Ultima modifica: 2025-01-22 17:01