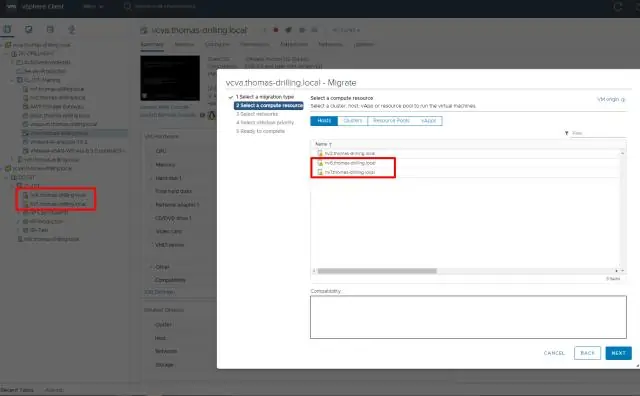

Pertanto, a seconda delle porte utilizzate (provisioning + vMotion o gestione + vMotion), il traffico deve essere instradabile tra gli host di origine e di destinazione su queste porte. Sia L2 che L3 sono supportati per le porte VMKernel utilizzate per vMotion (trasferimento di dati a freddo e a caldo), purché vi sia connettività. Ultima modifica: 2025-01-22 17:01

Benvenuto in Background Checks.org - l'unica directory e portale online gratuiti dedicati ad aiutarti a trovare documenti pubblici online ed eseguire un controllo dei precedenti online. La guida per trovare documenti pubblici gratuiti online, inclusi controlli dei precedenti, casellari giudiziari, registri giudiziari, registri di arresto e altro. Ultima modifica: 2025-01-22 17:01

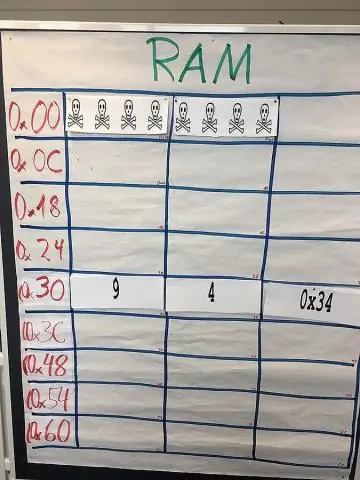

Per i nostri test, utilizziamo il Ryzen 5 2400Gat con tre diverse velocità di memoria, 2400 MHz, 2933 MHz e 3200 MHz. Mentre lo standard di memoria JEDEC massimo supportato per l'R5 2400G è 2933, la memoria fornita da AMD per la nostra recensione del processore supporterà l'overclocking a 3200MHz appena. Ultima modifica: 2025-01-22 17:01

Il modello Model-View-ViewModel (MVVM) ti aiuta a separare in modo pulito la logica aziendale e di presentazione della tua applicazione dalla sua interfaccia utente (UI). Prism include esempi e implementazioni di riferimento che mostrano come implementare il modello MVVM in un'applicazione Windows Presentation Foundation (WPF). Ultima modifica: 2025-01-22 17:01

Comprendere i 4 passaggi della convalida dei dati Passaggio 1: dettagliare un piano. La creazione di una tabella di marcia per la convalida dei dati è il modo migliore per mantenere il progetto in linea. Passaggio 2: convalidare il database. Questa fase di test e convalida garantisce che tutti i dati applicabili siano presenti dall'origine alla destinazione. Passaggio 3: convalidare la formattazione dei dati. Passaggio 4: campionamento. Ultima modifica: 2025-01-22 17:01

Una mappa di segmentazione è una partizione del piano. Ogni regione rappresenta un oggetto o un'area specifica sull'immagine. Considera un campo casuale Y = (ys)s∈Λ, dove ys ∈ S. Il termine di verosimiglianza P(Y |X) modella la distribuzione del livello di grigio dei pixel appartenenti a una data classe o regione. Ultima modifica: 2025-01-22 17:01

Ad ogni modo, completa questi cinque passaggi per il cablaggio dell'interruttore della luce a 3 vie: Spegni il circuito corretto sul quadro elettrico. Aggiungi una scatola elettrica per il secondo interruttore a tre vie nel seminterrato. Inserisci una lunghezza di cavo NM di tipo 14-3 (o 12-3, se stai effettuando il collegamento a un cavo di calibro 12) tra le due scatole. Ultima modifica: 2025-01-22 17:01

FTK® Imager è uno strumento di anteprima dei dati e di imaging che consente di valutare rapidamente le prove elettroniche per determinare se sono necessarie ulteriori analisi con uno strumento forense come Access Data® Forensic Toolkit® (FTK). Ultima modifica: 2025-01-22 17:01

Dimensioni TV per calcolatrice di distanza e dimensioni scientifiche Larghezza Altezza 60' 52,3' 132,8 cm 29,4' 74,7 cm 65' 56,7' 144,0 cm 31,9' 81,0 cm 70' 61,0' 154,9 cm 34,3' 87,1 cm 75' 65,4' 166,1 cm 36,8' 93,5 cm. Ultima modifica: 2025-01-22 17:01

COALESCE è usato per controllare se l'argomento è NULL, se è NULL allora prende il valore di default. Verificherà i valori NOT NULL in sequenza nell'elenco e restituirà il primo valore NOT NULL. Ultima modifica: 2025-01-22 17:01

VEX Robotics Competition (VRC) Ai tornei, le squadre partecipano a partite di qualificazione in cui partecipano due squadre contro due squadre. Nei round di eliminazione, le alleanze di due squadre vengono selezionate dalle prime teste di serie e l'alleanza che vince la finale è la vincitrice del torneo. Ultima modifica: 2025-01-22 17:01

Ecco i 10 linguaggi di programmazione più popolari: Java. Java è la scelta migliore come uno dei linguaggi di programmazione più popolari, utilizzato per creare applicazioni lato server per videogiochi e app mobili. Pitone. Python è uno sportello unico. C. Rubino. JavaScript. C# PHP. Obiettivo-C. Ultima modifica: 2025-01-22 17:01

Descrizione: il formato del file MOV è il più comune. Ultima modifica: 2025-01-22 17:01

Se stai usando il giunto push-to-connect SharkBite in ottone per passare da rame a PEX in linea, taglia semplicemente il tubo di rame, segna la corretta profondità di inserimento e spingi completamente il giunto sul tubo. Ripeti questo processo per la fine di PEX e la tua connessione è completa. Ultima modifica: 2025-01-22 17:01

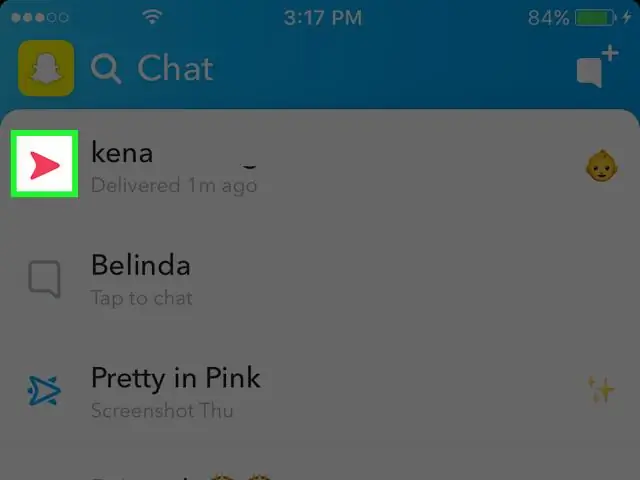

Passaggi Apri Snapchat. L'icona di Snapchat è gialla con un fantasma bianco sopra. Tocca il fumetto. Si trova nell'angolo inferiore sinistro dello schermo. Tocca un nome utente. Se qualcuno ti ha inviato uno Snap, un'icona quadrata piena apparirà a sinistra del suo nome utente. Scorri verso destra su un nome utente per visualizzare gli Snap singolarmente. Ultima modifica: 2025-01-22 17:01

SSIS: creazione di un manifesto di distribuzione. L'utilizzo di un manifesto di distribuzione in SSIS consente di distribuire un set di pacchetti in una posizione di destinazione utilizzando una procedura guidata per l'installazione dei pacchetti. Il vantaggio di usarlo è la bella interfaccia utente fornita da una procedura guidata. Ultima modifica: 2025-06-01 05:06

Simply Seamless iQi per iPhone consente la ricarica wireless su iPhone 7, 7 Plus, SE, 6, 6S, 6 Plus, 6S Plus, 5, 5C, 5S e iPod Touch 5,6 compatibili. Ricarica wireless senza ingombro. La tecnologia Qi può essere utilizzata con la maggior parte delle custodie non metalliche e con uno spessore inferiore a 2 mm. Ultima modifica: 2025-01-22 17:01

Protocollo di collegamento dati. Nelle reti e nelle comunicazioni, la trasmissione di un'unità di dati (frame, pacchetto) da un nodo all'altro. Conosciuto come "protocollo di livello 2", il protocollo di collegamento dati è responsabile di garantire che i bit e i byte ricevuti siano identici ai bit e ai byte inviati. Ultima modifica: 2025-01-22 17:01

Un sistema informatico è un insieme di dispositivi integrati che immettono, emettono, elaborano e archiviano dati e informazioni. I sistemi informatici sono attualmente costruiti attorno ad almeno un dispositivo di elaborazione digitale. Esistono cinque componenti hardware principali in un sistema informatico: dispositivi di input, elaborazione, archiviazione, output e comunicazione. Ultima modifica: 2025-01-22 17:01

L'API di query dei criteri consente di creare espressioni di query strutturate e nidificate in Java, fornendo un controllo della sintassi in fase di compilazione che non è possibile con un linguaggio di query come HQL o SQL. L'API dei criteri include anche la funzionalità query by example (QBE). Ultima modifica: 2025-01-22 17:01

Rimuovi facilmente macchie o imperfezioni utilizzando lo strumento Pennello correttivo al volo. Seleziona lo strumento Pennello correttivo al volo. Scegli una dimensione del pennello. Scegli una delle seguenti opzioni Tipo nella barra delle opzioni degli strumenti. Fare clic sull'area che si desidera correggere nell'immagine oppure fare clic e trascinare su un'area più grande. Ultima modifica: 2025-01-22 17:01

Come scaricare i libri della Libreria Kindle nell'app Kindle Avvia l'app Kindle sul tuo iPhone o iPad. Tocca Libreria per vedere tutti gli e-book nella tua libreria Amazon. Tocca il libro che desideri scaricare sul tuo dispositivo. Al termine del download (avrà un segno di spunta accanto), tocca il libro per aprirlo. Ultima modifica: 2025-01-22 17:01

Premi CTRL+ALT+CANC per sbloccare il computer. Digitare le informazioni di accesso per l'ultimo utente connesso e quindi fare clic su OK. Quando la finestra di dialogo Sblocca computer scompare, premere CTRL+ALT+CANC e accedere normalmente. Ultima modifica: 2025-01-22 17:01

Guida passo passo per cambiare la posizione di Skout tramite FakeGPS Go: toccalo e scorri fino al numero di build. Toccalo 7 volte e vedrai le opzioni sviluppatore abilitate sul tuo dispositivo. Passaggio 3: poiché stiamo utilizzando Android, devi andare su Google Play Store e cercare l'app su di esso. Ultima modifica: 2025-01-22 17:01

L'evento keyup si verifica quando viene rilasciato un tasto della tastiera. Il metodo keyup() attiva l'evento keyup o allega una funzione da eseguire quando si verifica un evento keyup. Suggerimento: usa l'evento. quale proprietà restituire quale tasto è stato premuto. Ultima modifica: 2025-01-22 17:01

Apri JMeter e aggiungi "HTTP(s) Test Script Recorder" a "Test Plan". Come nome host proxy, dovrai impostare l'indirizzo IP del computer su qualsiasi applicazione JMeter sia aperta. Nella configurazione di rete del tuo dispositivo mobile, imposta l'indirizzo IP del computer come IP proxy e porta che hai impostato in JMeter. Ultima modifica: 2025-01-22 17:01

L'attività è una regola di regola-obiettivo-attività e l'utilità è una forma nel flusso di Pega. Questa forma farà riferimento a un'attività con il tipo di utilizzo selezionato come Utilità. Esistono diversi tipi di utilizzo per un'attività come Utility, Connect, Assign, Notify o Route. Ultima modifica: 2025-01-22 17:01

Una classe finale è semplicemente una classe che non può essere estesa. (Ciò non significa che tutti i riferimenti agli oggetti della classe agirebbero come se fossero dichiarati come definitivi.) Quando è utile dichiarare una classe come finale è trattato nelle risposte a questa domanda: Buone ragioni per vietare l'ereditarietà in Java?. Ultima modifica: 2025-01-22 17:01

Fai clic su "File" dal menu dell'applicazione Anteprima, quindi su "Apri", quindi vai alla foto in cui desideri inserire l'immagine ritagliata e quindi fai clic su "Apri". Fai clic su "Modifica" dal menu Anteprima, quindi fai clic su "Incolla". L'immagine ritagliata viene incollata dagli appunti nella seconda foto e il cursore si sposta a mano. Ultima modifica: 2025-01-22 17:01

Passaggio di riferimento a un puntatore in C++ Nota: è consentito utilizzare "puntatore a puntatore" sia in C che in C++, ma possiamo utilizzare "Riferimento a puntatore" solo in C++. Se un puntatore viene passato a una funzione come parametro e si tenta di modificarlo allora le modifiche apportate al puntatore non si riflettono al di fuori di quella funzione. Ultima modifica: 2025-01-22 17:01

Rimozione del disco rigido dei sistemi di precisione Rimuovere le due viti che fissano lo sportello inferiore in posizione e rimuoverlo. Rimuovere le cinque viti che fissano in posizione la staffa del disco rigido principale. Far scorrere il fermo di rilascio della batteria nella posizione di sblocco. Rimuovere la staffa del disco rigido dal sistema. Ultima modifica: 2025-01-22 17:01

'ELK' è l'acronimo di tre progetti open source: Elasticsearch, Logstash e Kibana. Elasticsearch è un motore di ricerca e analisi. Logstash è una pipeline di elaborazione dati lato server che acquisisce dati da più fonti contemporaneamente, li trasforma e quindi li invia a una "stash" come Elasticsearch. Ultima modifica: 2025-01-22 17:01

Advanced Mobile Phone Service (AMPS) è un sistema standard per il servizio di telefonia cellulare con segnale analogico negli Stati Uniti ed è utilizzato anche in altri paesi. Si basa sull'allocazione iniziale dello spettro delle radiazioni elettromagnetiche per il servizio cellulare da parte della Federal Communications Commission (FCC) nel 1970. Ultima modifica: 2025-01-22 17:01

Fare clic su Start, quindi andare su Pannello di controllo. Selezionare Programmi, quindi fare clic su Programmi e funzionalità. Scopri l'opzione PsExec e quindi selezionala, fai clic su Disinstalla. Ultima modifica: 2025-01-22 17:01

Batterie per cellulari - Walmart.com. Ultima modifica: 2025-01-22 17:01

CROSS APPLY restituisce solo le righe della tabella esterna che producono un set di risultati dalla funzione con valori di tabella. In altre parole, il risultato di CROSS APPLY non contiene alcuna riga dell'espressione della tabella di sinistra per la quale non si ottiene alcun risultato dall'espressione della tabella di destra. CROSS APPLY lavorare come una riga per riga INNER JOIN. Ultima modifica: 2025-01-22 17:01

È finalmente successo: quasi 4 anni dopo l'introduzione della parola chiave import in ES6, Node. js ha introdotto il supporto sperimentale per le importazioni e le esportazioni ES6. Nel nodo. js 12, puoi utilizzare l'importazione e l'esportazione nel tuo progetto se esegui entrambi gli elementi seguenti. Ultima modifica: 2025-01-22 17:01

User Datagram Protocol (UDP) è senza connessione semplicemente perché non tutte le applicazioni di rete richiedono il sovraccarico di TCP. Un esempio potrebbe essere la codifica e l'invio di dati vocali su una rete IP. UDP, d'altra parte, consente all'applicazione molta più flessibilità nel modo in cui i pacchetti dovrebbero essere gestiti. Ultima modifica: 2025-01-22 17:01

L'erba artificiale sta guadagnando terreno e ha la reputazione di essere ecologica perché non ha bisogno di acqua, fertilizzanti o di essere falciata. Inoltre, l'ultima generazione di erba artificiale spesso sembra abbastanza buona da ingannarci nel pensare che sia reale. Ultima modifica: 2025-01-22 17:01

Yahoo ha annunciato che, a partire dal 28 ottobre 2019, non consentirà più agli utenti di caricare contenuti sul sito Web di Yahoo Gruppi. E, il 14 dicembre 2019, l'azienda rimuoverà definitivamente tutti i contenuti precedentemente pubblicati. Ultima modifica: 2025-01-22 17:01