Molte volte i due termini sono usati in modo intercambiabile come se fossero più o meno la stessa cosa. Questo è molto impreciso, poiché il deep web si riferisce solo a pagine non indicizzate, mentre il dark web si riferisce a pagine che sono sia non indicizzate che coinvolte in nicchie illegali. Ultima modifica: 2025-01-22 17:01

Una volta che la luce arancione si spegne, significa che è completamente carica e dovrebbe smettere di caricarsi. Ultima modifica: 2025-01-22 17:01

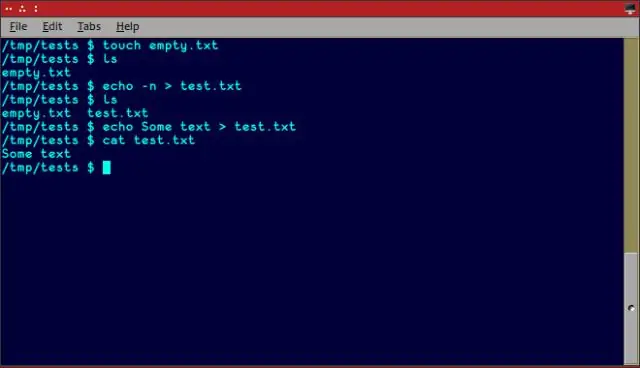

Il comando touch è un comando standard utilizzato nel sistema operativo UNIX/Linux che viene utilizzato per creare, modificare e modificare i timestamp di un file. Ultima modifica: 2025-01-22 17:01

Ci sono diversi vantaggi dei sistemi di gestione del database. I principali tra questi sono la ridondanza e la coerenza dei dati, la condivisione dei dati, le restrizioni sull'integrità e una maggiore sicurezza. Ultima modifica: 2025-01-22 17:01

Una tacca è essenzialmente un ritaglio, nella parte superiore, di una parte dello schermo. Il primo è il passaggio a cornici minime: la maggior parte dei telefoni lanciati dal 2017 ha cornici più sottili attorno al display, quindi sono più compatti e i produttori di telefoni possono aumentare le dimensioni del display. Ultima modifica: 2025-01-22 17:01

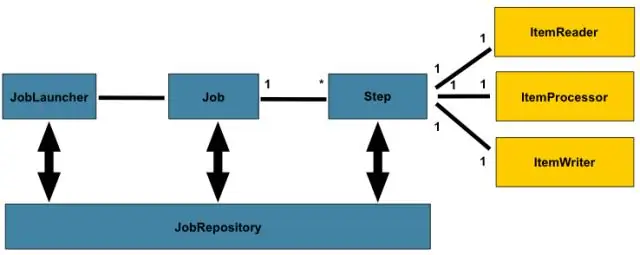

Un ExecutionContext è un set di coppie chiave-valore contenente informazioni con ambito StepExecution o JobExecution. Spring Batch mantiene ExecutionContext, che aiuta nei casi in cui si desidera riavviare un'esecuzione batch (ad esempio, quando si è verificato un errore irreversibile, ecc.). Ultima modifica: 2025-01-22 17:01

Le serrature di sicurezza Banham sono dispositivi di chiusura di alta qualità che mantengono sicure sia le proprietà residenziali che quelle commerciali. Le serrature di sicurezza Banham sono B.S. Conformità 3621 e comprendono una gamma di serrature con catenaccio e catenaccio, con chiave per passare con la stessa chiave. Ultima modifica: 2025-01-22 17:01

Quali sono alcune delle best practice per la sicurezza delle API più comuni? Usa i token. Stabilire identità affidabili e quindi controllare l'accesso a servizi e risorse utilizzando i token assegnati a tali identità. Usa la crittografia e le firme. Identificare le vulnerabilità. Usa quote e throttling. Usa un gateway API. Ultima modifica: 2025-01-22 17:01

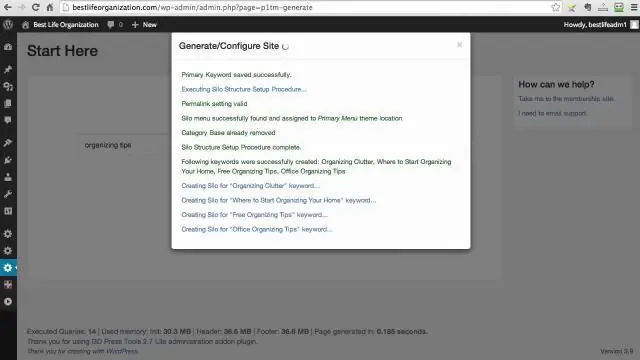

Guida definitiva per ottenere traffico (GRATUITO) da Facebook - Aggiungi link al tuo sito passo dopo passo. Dai al tuo pubblico quello che vuole. Ottieni i suggerimenti degli esperti sull'ottimizzazione delle prestazioni della pagina. Trova contenuti ad alte prestazioni con Buzzsumo. Crea un popup di Facebook. Usa contenuti interattivi. Usa video in diretta. Aggiungi un CTA ai tuoi post di Facebook. Ultima modifica: 2025-01-22 17:01

Documentazione dell'API SDL Language Cloud. L'API consente agli sviluppatori di inviare contenuti per la traduzione tramite la piattaforma di traduzione SDL Language Cloud. L'API consente agli sviluppatori di offrire la traduzione come servizio all'interno delle proprie applicazioni accedendo alla tecnologia proprietaria SDL Machine Translation. Ultima modifica: 2025-01-22 17:01

Descrizione del prodotto. Questo adattatore CVBS da AV a HDMI (AV 2 HDMI) è un convertitore universale per ingresso composito analogico in uscita HDMI 1080p (60HZ). Converte i segnali RCA (AV, composito, CVBS) in segnali HDMI in modo da poter guardare i tuoi video su una TV moderna. Ultima modifica: 2025-01-22 17:01

I dati, nel contesto dei database, si riferiscono a tutti i singoli elementi che sono archiviati in un database, individualmente o come insieme. I dati in un database sono principalmente archiviati in tabelle di database, che sono organizzate in colonne che determinano i tipi di dati ivi memorizzati. Ultima modifica: 2025-01-22 17:01

Selezionare il sistema operativo predefinito da Windows 10 Nella casella Esegui, digitare Msconfig e quindi premere il tasto Invio. Passaggio 2: passa alla scheda Boot facendo clic sullo stesso. Passaggio 3: selezionare il sistema operativo che si desidera impostare come sistema operativo predefinito nel menu di avvio e quindi fare clic sull'opzione Imposta come predefinito. Ultima modifica: 2025-01-22 17:01

2 risposte. Il CRAWLER crea i metadati che consentono a GLUE e servizi come ATHENA di visualizzare le informazioni S3 come un database con tabelle. Cioè, ti permette di creare il Catalogo Colla. In questo modo puoi vedere le informazioni che s3 ha come database composto da più tabelle. Ultima modifica: 2025-01-22 17:01

Editor Selezionare la mappa dei tasti che si desidera modificare e fare clic sulle frecce bianche per aprire l'albero della mappa dei tasti. Seleziona quale Input controllerà la funzione. Cambia i tasti di scelta rapida come desideri. Basta fare clic sull'input del collegamento e inserire il nuovo collegamento. Ultima modifica: 2025-06-01 05:06

Se ricevi una rivista che non desideri per posta, dovrebbero esserci informazioni di contatto nella rivista stessa che puoi utilizzare per annullare l'iscrizione. Puoi anche barrare il tuo indirizzo, scrivere "Annulla" e "Restituisci al mittente" e lasciare la rivista nella cassetta della posta. Ultima modifica: 2025-01-22 17:01

Puoi annullare le modifiche che non sono ancora state salvate nel controllo del codice sorgente. In Esplora oggetti, fare clic con il pulsante destro del mouse sull'oggetto, sulla cartella o sul database con le modifiche che si desidera annullare, selezionare Altre attività di controllo del codice sorgente SQL > Annulla modifiche. Seleziona gli oggetti con le modifiche che desideri annullare e fai clic su Annulla modifiche. Ultima modifica: 2025-01-22 17:01

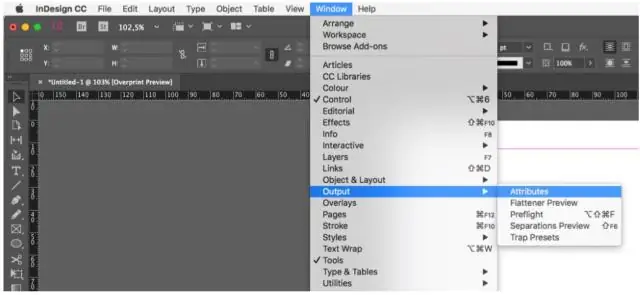

Che cos'è la sovrastampa? Sovrastampa significa che un colore viene stampato direttamente sopra un altro colore. A volte nella stampa, ha senso consentire agli oggetti superiori di un pezzo di stampare direttamente sopra altri oggetti completamente stampati. Ultima modifica: 2025-01-22 17:01

DLC: il codice della lunghezza dei dati a 4 bit (DLC) contiene il numero di byte di dati trasmessi. EOF: questo campo a 7 bit di fine frame (EOF) segna la fine di un frame CAN (messaggio) e disabilita il bit stuffing, indicando un errore di riempimento quando dominante. Ultima modifica: 2025-06-01 05:06

Per prepararti al meglio all'esame AP Calculus AB, tieni a mente questi tre suggerimenti durante la tua revisione: Memorizza formule importanti. Impara a usare la calcolatrice. Abituati a mostrare tutto il tuo lavoro. L'esame stesso copre tre argomenti principali: Limiti. Derivati. Integrali e Teorema Fondamentale del Calcolo. Ultima modifica: 2025-01-22 17:01

I primi 10 concorrenti nel set competitivo di Alteryx sono Dataiku, MicroStrategy, Talend, Tableau, TIBCO, Trifacta, Domo, Sisense, Chartio e Datameer. Insieme hanno raccolto oltre 2,5 miliardi tra i loro 13.1K dipendenti stimati. Alteryx ha 800 dipendenti ed è al 4° posto tra i suoi primi 10 concorrenti. Ultima modifica: 2025-01-22 17:01

Workgroup ha accessi più veloci e affidabili, il dominio ha accessi più lenti e se il server cade, sei bloccato. Con l'accesso basato sul dominio, è più facile gestire gli utenti, distribuire gli aggiornamenti e gestire i backup (in particolare quando si utilizza il reindirizzamento delle cartelle). Ultima modifica: 2025-01-22 17:01

Esprimere. js è un framework per server di applicazioni Web Node js, progettato specificamente per la creazione di applicazioni Web a pagina singola, multipagina e ibride. È diventato il framework server standard per node. js. Ultima modifica: 2025-01-22 17:01

In sostanza, la super funzione può essere utilizzata per ottenere l'accesso a metodi ereditati, da una classe genitore o di pari livello, che è stata sovrascritta in un oggetto classe. Oppure, come dice la documentazione ufficiale di Python: “[Super è usato per] restituire un oggetto proxy che delega le chiamate al metodo a una classe genitore o sorella di tipo. Ultima modifica: 2025-06-01 05:06

Il display è in genere il componente più affamato di energia di qualsiasi telefono a causa della retroilluminazione. Gli OLED mostrano colori più vivaci, hanno neri più profondi e bianchi più luminosi e un rapporto di contrasto più elevato, quindi la maggior parte delle persone li trova superiori agli LCD. Ultima modifica: 2025-01-22 17:01

2. Scrivi il tuo primo programma C/C++ in Eclipse Passaggio 0: avvia Eclipse. Avvia Eclipse eseguendo "eclipse.exe" nella directory di installazione di Eclipse. Passaggio 1: creare un nuovo progetto C++. Passaggio 2: scrivi un programma C++ Hello-world. Passaggio 3: compila/crea. Passaggio 4: eseguire. Ultima modifica: 2025-01-22 17:01

Backup e ripristino di Google™ - Samsung Galaxy Note®3 Da una schermata Home, toccare App (in basso a destra). Dalla scheda App, tocca Impostazioni. Tocca Backup e ripristino. Tocca Esegui il backup dei miei dati per abilitare o disabilitare. Tocca Backup dell'account. Tocca l'account appropriato. Tocca Ripristino automatico per abilitare o disabilitare. Ultima modifica: 2025-01-22 17:01

I controlli tecnici sono controlli di sicurezza eseguiti dal sistema informatico. I controlli possono fornire protezione automatizzata da accessi non autorizzati o uso improprio, facilitare il rilevamento di violazioni della sicurezza e supportare i requisiti di sicurezza per applicazioni e dati. Ultima modifica: 2025-01-22 17:01

(Μ) Dal greco mikros che significa 'piccolo', prefisso che significa 'estremamente piccolo'. Attaccato alle unità SI denota l'unità × 10 −6. 2. Nelle scienze della Terra, micro- è un prefisso applicato in senso stretto a trame ignee molto fini. Ultima modifica: 2025-01-22 17:01

Il debug è una parte importante in qualsiasi sviluppo di programmazione. In Apex, abbiamo alcuni strumenti che possono essere utilizzati per il debug. Uno di questi è il sistema. debug() metodo che stampa il valore e l'output della variabile nei log di debug. Ultima modifica: 2025-01-22 17:01

Il modo originale per cambiare la dimensione del carattere Accendi Kindle. Scorri per sbloccare. Tocca la parte superiore dello schermo. Seleziona il grafico "Aa". Regola il testo alla dimensione che desideri o cambia completamente i caratteri (Caecilia è leggermente più grande e più facile da leggere rispetto a Futura, ad esempio, e Helvetica è più audace). Ultima modifica: 2025-01-22 17:01

Il metodo compareTo() funziona restituendo un valore int che è positivo, negativo o zero. Confronta l'oggetto effettuando la chiamata all'oggetto che è l'argomento. Un numero negativo significa che l'oggetto che effettua la chiamata è "minore" dell'argomento. Ultima modifica: 2025-01-22 17:01

Salva un file PDF allegato a un'e-mail o su un sito web Sul tuo iPhone, iPad o iPad tocca, tocca il PDF per aprirlo. Tocca il pulsante Condividi. Tocca Copia su libri. Ultima modifica: 2025-01-22 17:01

Le copie in bianco e nero costano $ 0,08 per lato, quindi una copia in bianco e nero di 300 pagine su carta da lettera bianca standard da 28 # costa $ 24,00 più tasse. Il doppio lato sarebbe il doppio. Le copie a colori costano $ 0,89 per lato, quindi 300 pagine solo fronte su carta bianca n. 28 sarebbero $ 267,00 più tasse. Ultima modifica: 2025-01-22 17:01

Gli amministratori delle reti e dei sistemi informatici sono responsabili del funzionamento quotidiano di queste reti. Organizzano, installano e supportano i sistemi informatici di un'organizzazione, comprese le reti locali (LAN), le reti geografiche (WAN), i segmenti di rete, le intranet e altri sistemi di comunicazione dati. Ultima modifica: 2025-01-22 17:01

Per modificare il browser predefinito, dal menu Impostazioni, scorri fino a DISPOSITIVO, quindi tocca Applicazioni. Tocca Applicazioni predefinite. Tocca App browser. Tocca il browser desiderato. Ultima modifica: 2025-01-22 17:01

Una curva di Bézier (pronunciato 'bez-E-A') è una curva aline o 'percorso' utilizzato per creare grafica vettoriale. Consiste di due o più punti di controllo, che definiscono la dimensione e la forma della linea. Il primo e l'ultimo punto segnano l'inizio e la fine del percorso, mentre i punti intermedi definiscono la curvatura del percorso. Ultima modifica: 2025-01-22 17:01

Sì, ci sono milioni di serrature con la stessa chiave. Pensala in questo modo Master lock ha 8 profondità e quattro pin per la maggior parte delle loro serrature. 8x8x8x8 = 4.096 possibili permutazioni di chiavi, incluse chiavi che superano MACS (Specifiche di taglio massimo adiacente). Il numero effettivo è inferiore a quello. Ultima modifica: 2025-01-22 17:01

Lo strumento di amministrazione remota è un software che aiuta l'hacker a ricevere il pieno controllo del dispositivo di destinazione. Uno strumento di amministrazione remota (o RAT) è un programma utilizzato da hacker o altre persone per connettersi a un computer tramite Internet o tramite una rete locale in remoto. Ultima modifica: 2025-01-22 17:01

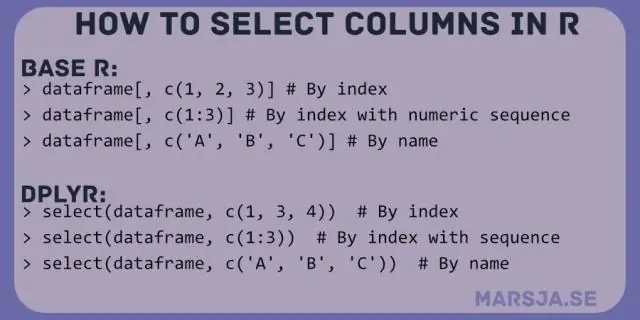

Select() viene utilizzato per prendere un sottoinsieme di un frame di dati per colonne. select() prende un frame di dati come primo argomento e i nomi senza virgolette delle colonne di quel frame di dati in ulteriori argomenti. Ultima modifica: 2025-01-22 17:01