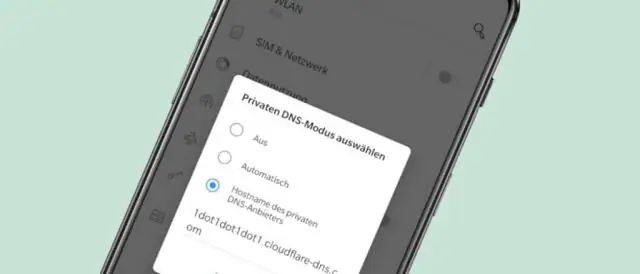

Il DNS standard non è crittografato da nessuna parte. DNSSEC ha risposte firmate crittograficamente (ma non ancora crittografate). Ci sono state alcune idee e implementazioni non standard nel corso degli anni, ma niente di grave. Ultima modifica: 2025-01-22 17:01

Alcuni esempi di nomi comuni sono cose come tavolo, cane, città, amore, film, oceano, libro. Un nome proprio è un nome che fa riferimento a una persona, un luogo, una cosa, un animale o un'idea specifici. Tutto intorno a te è un sostantivo, quindi imparare a identificare i nomi comuni e propri è importante per la tua scrittura. Ultima modifica: 2025-01-22 17:01

Connettiti al tuo Raspberry Pi con il tuo cellulare/tablet Prima installa tightvncserver sul tuo Raspberry Pi. Assicurati di essere connesso alla stessa rete WiFi del tuo dispositivo mobile dal tuo Raspberry Pi. Trova l'indirizzo IP del tuo Raspberry Pi usando ifconfig. Ora avvia il server VNC sul vncserver Raspberry Pi: 1. Ultima modifica: 2025-01-22 17:01

L'interruttore unipolare è il cavallo di battaglia degli interruttori per tutti gli usi. Viene utilizzato per controllare una luce, una presa o un altro dispositivo da un'unica posizione. Una caratteristica di un interruttore a levetta unipolare è che ha segni di accensione e spegnimento sull'interruttore. Ultima modifica: 2025-01-22 17:01

Google Public DNS protegge il cosiddetto "last-hop" crittografando la comunicazione con i client? Sì! Il traffico DNS tradizionale viene trasportato su UDP o TCP senza crittografia. Forniamo anche DNS su HTTPS che crittografa il traffico tra i client e Google Public DNS. Ultima modifica: 2025-06-01 05:06

Urs significa "tuo". Ultima modifica: 2025-01-22 17:01

Un modello di dati è definito come il modo strutturato dall'architettura di archiviare i dati in un'applicazione. La piattaforma Salesforce fornisce un modello standard che consente di personalizzare i modelli di dati per funzionalità personalizzate. Modellazione dei dati: dai una struttura ai tuoi dati: campi, oggetti e relazioni in Salesforce Org. Ultima modifica: 2025-01-22 17:01

Un Function Point (FP) è un'unità di misura per esprimere la quantità di funzionalità aziendali, un sistema informativo (come un prodotto) fornisce a un utente. Gli FP misurano le dimensioni del software. Sono ampiamente accettati come standard di settore per il dimensionamento funzionale. Ultima modifica: 2025-01-22 17:01

Migliore risposta: il disco rigido esterno più grande supportato da PS4 può essere fino a 8 TB, che è la capacità di archiviazione esterna massima della console. Ultima modifica: 2025-01-22 17:01

Sensori corporei Consente l'accesso ai dati sulla salute da cardiofrequenzimetri, fitness tracker e altri sensori esterni. Aspetti positivi: le app per il fitness necessitano di questa autorizzazione per monitorare la frequenza cardiaca durante l'attività fisica, fornire consigli sulla salute, ecc. Aspetti negativi: un'app dannosa potrebbe spiare la tua salute. Ultima modifica: 2025-06-01 05:06

Tiger Cash è l'ideale per tutti gli studenti che hanno una carta d'identità Mizzou e trascorrono del tempo nel campus. Il TigerCard Manager consente agli utenti di depositare fondi in un conto prepagato che può essere utilizzato presso The Mizzou Store, tutte le sedi di Campus Dining Services e servizi selezionati su MizzouRec. Ultima modifica: 2025-01-22 17:01

R: Se accedi ai servizi di Oath come utente registrato (ad esempio, hai un account e accedi per accedere a servizi come Messenger, Yahoo Mail, AOL Mail e altri) dovrai accettare i nuovi Termini di servizio di Oath e Informativa sulla privacy di giuramento. Queste modifiche hanno effetto per gli utenti che hanno effettuato l'accesso non appena accettano. Ultima modifica: 2025-01-22 17:01

Oracle VirtualBox, precedentemente SunVirtualBox, è una piattaforma di virtualizzazione open source che consente di eseguire più sistemi operativi su una singola macchina. Se stai passando da VMware a VirtualBox, puoi importare o leggere una macchina virtuale VMware in VirtualBox. Ultima modifica: 2025-01-22 17:01

Gli amministratori di database (DBA) utilizzano software specializzato per archiviare e organizzare i dati. Il ruolo può includere la pianificazione della capacità, l'installazione, la configurazione, la progettazione del database, la migrazione, il monitoraggio delle prestazioni, la sicurezza, la risoluzione dei problemi, nonché il backup e il ripristino dei dati. Ultima modifica: 2025-01-22 17:01

L'overflow delle azioni nella barra delle azioni fornisce l'accesso alle azioni meno frequenti dell'app. L'icona di overflow viene visualizzata solo sui telefoni che non dispongono di tasti hardware del menu. I telefoni con tasti di menu visualizzano l'overflow dell'azione quando l'utente preme il tasto. L'overflow dell'azione è bloccato sul lato destro. Ultima modifica: 2025-01-22 17:01

termite Rispetto a questo, come si chiama una formica bianca? I nidi di termiti erano comunemente conosciuto come terminarium o termitaria. In inglese precedente, le termiti erano conosciuto come "Di legno formiche " o ". Ultima modifica: 2025-01-22 17:01

In SQL Server, un sinonimo è un alias o un nome alternativo per un oggetto di database come una tabella, una vista, una stored procedure, una funzione definita dall'utente e una sequenza. Un sinonimo ti offre molti vantaggi se lo usi correttamente. Ultima modifica: 2025-01-22 17:01

Un alias di indice è un nome secondario utilizzato per fare riferimento a uno o più indici esistenti. La maggior parte delle API Elasticsearch accetta un alias di indice al posto di un nome di indice. Ultima modifica: 2025-06-01 05:06

Perfetto per i programmatori Linux supporta quasi tutti i principali linguaggi di programmazione (Python, C/C++, Java, Perl, Ruby, ecc.). Inoltre, offre una vasta gamma di applicazioni utili per la programmazione. Il terminale Linux è superiore all'uso rispetto alla riga di comando di Windows per gli sviluppatori. Ultima modifica: 2025-01-22 17:01

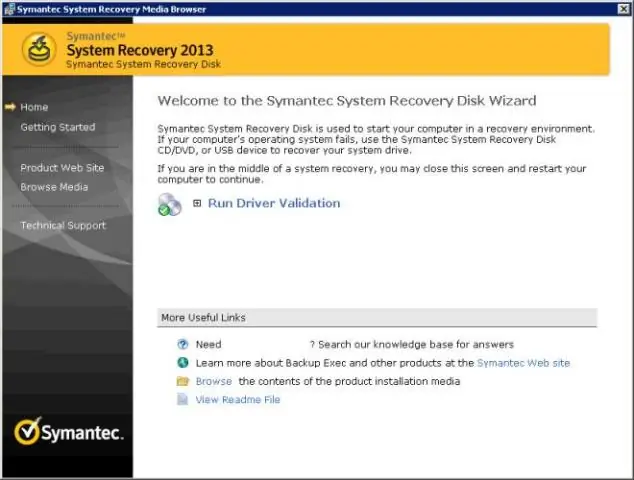

Una volta entrato in Ghost, segui i passaggi seguenti per creare l'immagine localmente: Fai clic su OK nella schermata informativa di Ghost. Fare clic su Locale. Fare clic su Disco. Fare clic su Immagine. Selezionare l'unità di cui si desidera acquisire l'immagine e selezionare OK. Individua il dispositivo esterno su cui desideri archiviare l'immagine e fornisci un nome file. Fare clic su Salva. Ultima modifica: 2025-01-22 17:01

Supremo è costituito da un piccolo file eseguibile che non richiede l'installazione e la configurazione di router o firewall. SICURO. Collegati a un dispositivo remoto e trasferisci i tuoi file in totale sicurezza grazie all'algoritmo AES 256-bit e alla compatibilità UAC. Ultima modifica: 2025-01-22 17:01

Fare clic sulla scheda server in eclipse e quindi fare doppio clic sul server elencato lì. Seleziona la scheda della porta nella pagina di configurazione aperta. Cambia la porta con qualsiasi altra porta. Riavvia il server. Ultima modifica: 2025-01-22 17:01

Uno dei motivi fondamentali per cui gli infermieri si concentrano sull'informatica è l'avvento del sistema nazionale delle cartelle cliniche elettroniche. Come minimo, gli infermieri devono sapere come documentare le cure di un paziente e osservare adeguate precauzioni per la privacy sul sistema informatico dell'ospedale. Ultima modifica: 2025-01-22 17:01

SafeBack è uno strumento software utilizzato per preservare le prove informatiche. La versione originale di SafeBack è utilizzata da tutte le principali agenzie militari statunitensi, agenzie di intelligence statunitensi e da migliaia di forze dell'ordine in tutto il mondo. Ultima modifica: 2025-01-22 17:01

Fai clic sull'icona a forma di ingranaggio nella parte superiore di qualsiasi pagina di Gmail e seleziona Impostazioni posta. Fare clic su Account e importazione. Fare clic su Modifica opzioni di recupero password nella sezione "Modifica impostazioni account". Fare clic su Modifica in "Domanda di sicurezza". Completa il modulo e fai clic su Salva per apportare le modifiche. Ultima modifica: 2025-01-22 17:01

Un backup incrementale è un backup in cui le copie successive dei dati contengono solo la parte che è stata modificata dalla precedente copia di backup. Quando è necessario un ripristino completo, il processo di ripristino richiede l'ultimo backup completo più tutti i backup incrementali fino al momento del ripristino. Ultima modifica: 2025-01-22 17:01

Con il piano Verizon Unlimited, ottieni 15 GB di dati 4G LTE ad alta velocità per Mobile Hotspot e Jetpack per ogni ciclo di fatturazione. Una volta utilizzati i 15 GB di dati 4G LTE, la velocità dei dati dell'hotspot mobile verrà ridotta fino a 600 Kbps per il resto del ciclo di fatturazione. Ultima modifica: 2025-01-22 17:01

Riepilogo. Una minaccia è qualsiasi attività che può portare alla perdita/corruzione dei dati fino all'interruzione delle normali operazioni aziendali. Ci sono minacce fisiche e non fisiche. Le minacce fisiche causano danni all'hardware e all'infrastruttura dei sistemi informatici. Gli esempi includono furto, atti vandalici fino a disastri naturali. Ultima modifica: 2025-06-01 05:06

Come usarlo: tieni premuto il tasto Alt (destra o sinistra) e premi la lettera con un accento. Per le maiuscole, tieni premuti il tasto Maiusc e il tasto Alt e premi la lettera con l'accento. Per i simboli, tieni premuto il tasto Alt e premi la lettera con il simbolo. Ultima modifica: 2025-01-22 17:01

Fitbit Ace tiene traccia dei passi, dei minuti attivi e del sonno e mostra le statistiche su un display luminoso e di facile lettura. Ultima modifica: 2025-01-22 17:01

L'unico modo per farlo è abbassare il volume con i pulsanti sul lato sinistro di iPhone Xs, iPhone Xs Max e iPhone Xr finché non si avvia in modalità vibrazione. Se il suono del volume del telefono è disattivato, il suono dell'otturatore della fotocamera cesserà di emettere il suono dell'otturatore quando si scattano foto. Ultima modifica: 2025-01-22 17:01

Fare clic con il pulsante destro del mouse su un'entità, puntare su Aggiungi nuovo e selezionare Proprietà complessa. All'entità viene aggiunta una proprietà di tipo complesso con un nome predefinito. Alla proprietà viene assegnato un tipo predefinito (scelto tra i tipi complessi esistenti). Assegna il tipo desiderato alla proprietà nella finestra Proprietà. Ultima modifica: 2025-01-22 17:01

Database per l'istruzione Dalle scuole elementari ai college, le istituzioni educative utilizzano i database per tenere traccia di studenti, voti, trasferimenti, trascrizioni e altri dati sugli studenti. Esistono persino pacchetti di database specializzati rivolti a scuole e college. Ultima modifica: 2025-01-22 17:01

VLAN privata. La LAN virtuale (VLAN) viene utilizzata per suddividere un dominio di trasmissione in un dominio più piccolo al livello 2. Solo (tutti) gli host appartenenti alla stessa VLAN sono in grado di comunicare tra loro mentre per comunicare con altri host VLAN, viene eseguito il routing Inter Vlan. Ultima modifica: 2025-01-22 17:01

La Microsoft® Virtual Machine è il motore software che esegue il codice Java. Un CD Microsoft virtualmachine è stato incluso con diverse versioni precedenti dei sistemi operativi Microsoft. Il CD di Microsoft virtualmachine non è più disponibile. Ultima modifica: 2025-01-22 17:01

Trovare e sostituire il testo Vai a Home > Sostituisci o premi Ctrl+H. Immettere la parola o la frase che si desidera individuare nella casella di ricerca. Inserisci il tuo nuovo testo nella casella Sostituisci. Seleziona Trova successivo finché non arrivi alla parola che desideri aggiornare. Scegli Sostituisci. Per aggiornare tutte le istanze contemporaneamente, scegli Sostituisci tutto. Ultima modifica: 2025-01-22 17:01

Per caricare le immagini sulla cornice digitale Pandigital, avrai bisogno di un'unità flash USB con immagini, una scheda di memoria SD con immagini o un dispositivo che utilizzi Bluetooth e immagini. Ultima modifica: 2025-01-22 17:01

La cera, l'olio di CBD, l'hashish e tutte le forme di marijuana sono ora tutte parte specificatamente della classificazione Schedule I, quindi inviarle per posta (compresi anche gli accessori usati) - specialmente attraverso i confini statali - è un crimine federale e le sanzioni possono essere severe come cinque anni nel penitenziario federale, per meno di 50 grammi. Ultima modifica: 2025-01-22 17:01

Un byte può rappresentare 256 (28) valori distinti, come interi non negativi da 0 a 255 o interi con segno da −128 a 127. Ultima modifica: 2025-01-22 17:01

Ecco i primi 8 modi dimostrati utili dai proprietari di casa per garantire la consegna dei pacchi. Usa gli armadietti per pacchi intelligenti o il minimarket. Installa telecamere di sicurezza per prevenire il furto di pacchi. Fatti consegnare i pacchi al tuo posto di lavoro/ufficio. Ottieni la chiave Amazon per la consegna del pacco. Richiedi la firma alla consegna per fermare il furto del pacco. Ultima modifica: 2025-01-22 17:01