L'app Trello Sync for Jira sincronizza i dati tra Trello e Jira. Usando diverse configurazioni, puoi connettere il tuo progetto Jira alla scheda Trello o la tua scheda Trello a Jiraproject. Puoi anche impostare la sincronizzazione completa tra Trello e Jira (sincronizzazione bidirezionale). Ultima modifica: 2025-01-22 17:01

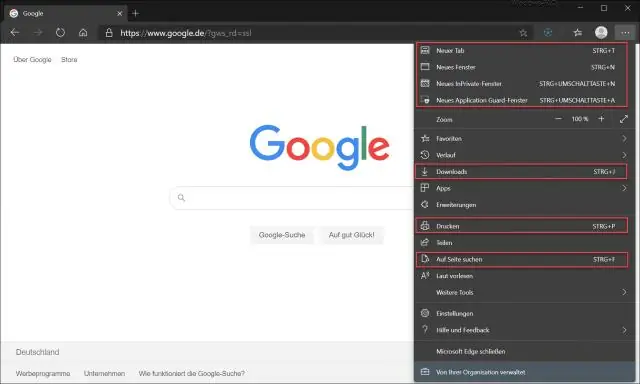

Cancella la cronologia di Internet Explorer Un'utile scorciatoia da tastiera per eliminare la cronologia di navigazione in Internet Explorer è Ctrl-Shift-Delete. Se premi questa combinazione di tasti in una versione recente di Explorer, verrà visualizzata una finestra di dialogo che ti consente di specificare cosa vuoi conservare e cosa vuoi attivare. Ultima modifica: 2025-01-22 17:01

Start > Pannello di controllo > Opzioni Internet > nella scheda Contenuto - sezione Completamento automatico fare clic su Impostazioni > deselezionare le caselle "Moduli" e "Nomi utente e password sui moduli", quindi fare clic su OK ed uscire dalle finestre. Ultima modifica: 2025-01-22 17:01

VIDEO Di conseguenza, come si rimuove una batteria Makita? Rimuovere una batteria da un trapano a batteria Makita Spegnere il trapano a batteria. Apri la piastra del set. Questa è la porta incernierata nella parte inferiore dello strumento.. Ultima modifica: 2025-01-22 17:01

JavaScript - L'oggetto Array. L'oggetto Array consente di memorizzare più valori in un'unica variabile. Memorizza una raccolta sequenziale di dimensioni fisse di elementi dello stesso tipo. Un array viene utilizzato per memorizzare una raccolta di dati, ma spesso è più utile pensare a un array come a un insieme di variabili dello stesso tipo. Ultima modifica: 2025-01-22 17:01

Il simbolo del diametro (?) (carattere UnicodeU+2300) è simile alla lettera minuscola ø, e in alcuni caratteri usa persino lo stesso glifo, sebbene in molti altri i glifi siano sottilmente distinguibili (normalmente, il simbolo del diametro usa un cerchio esatto e la lettera o è alquanto stilizzato). Ultima modifica: 2025-01-22 17:01

Miglior risposta: Sì, il Samsung Gear Fit2 Pro è impermeabile. Il suo rating di 5 ATM significa che può sopravvivere fino a 50 metri di immersione in acqua e può essere utilizzato durante il nuoto. Ultima modifica: 2025-01-22 17:01

Come salvare le immagini su un Chromebook Apri Chrome dal desktop. Trova un'immagine che desideri salvare. Fare clic con il pulsante destro del mouse sull'immagine e selezionare "Salva immagine con nome". È possibile fare clic con il pulsante destro del mouse facendo clic con due dita sul touchpad. Modifica il nome dell'immagine, se lo desideri. Fare clic sul pulsante Salva. Fare clic su Mostra nella cartella per visualizzare l'immagine. Ultima modifica: 2025-01-22 17:01

Polycell Multiuso Esterno Polyfilla Ready Mixed è uno stucco per esterni resistente adatto a tutti i lavori di riempimento esterno. Si fissa in 60 minuti su una finitura grigia resistente alle intemperie che accetta bulloni e viti e non si restringe né si spezza. Formulazione resistente alle intemperie. Imposta in 60 minuti per una finitura grigia e resistente alle intemperie. Ultima modifica: 2025-01-22 17:01

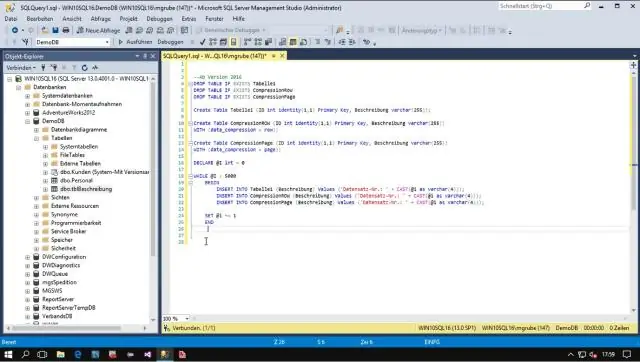

La risposta è no. Tale numero è diverso da un'istanza locale di SQL Server. Secondo quello che ho pronto, la versione 12.0 è la versione più recente. Data sia l'istanza di Azure che SQL Server 2014 entrambi di una versione del prodotto 12.0, ora si scende al livello di compatibilità per i database per Azure. Ultima modifica: 2025-01-22 17:01

Phishing e spear phishing sono forme molto comuni di attacco e-mail progettate per eseguire un'azione specifica, in genere facendo clic su un collegamento o un allegato dannoso. La differenza tra loro è principalmente una questione di targeting. Le e-mail di spear phishing sono progettate con cura per consentire a un singolo destinatario di rispondere. Ultima modifica: 2025-01-22 17:01

Il primo modo è il seguente: premere F5. Word visualizza la scheda Vai a della finestra di dialogo Trova e sostituisci. Nella parte sinistra della finestra di dialogo, scegli Commento. Questo informa Word a cosa vuoi andare. Nella casella Inserisci il nome del revisore, inserisci il nome della persona responsabile del commento. Fare clic sul pulsante Avanti. Ultima modifica: 2025-01-22 17:01

La codifica è l'atto di ottenere informazioni nel nostro sistema di memoria attraverso un'elaborazione automatica o faticosa. L'archiviazione è la conservazione delle informazioni e il recupero è l'atto di ottenere informazioni dall'archiviazione e nella consapevolezza cosciente attraverso il richiamo, il riconoscimento e il riapprendimento. Ultima modifica: 2025-01-22 17:01

Tocca l'icona App nella schermata principale. Di solito ha l'aspetto di un fascio di punti nella parte inferiore dello schermo. Scorri verso sinistra e verso destra fino a trovare l'icona del Play Store. Toccalo. Ultima modifica: 2025-01-22 17:01

Da Wikipedia, l'enciclopedia libera. Nella sicurezza delle informazioni, la fiducia computazionale è la generazione di autorità affidabili o fiducia degli utenti attraverso la crittografia. Nei sistemi centralizzati, la sicurezza si basa tipicamente sull'identità autenticata di soggetti esterni. Ultima modifica: 2025-01-22 17:01

L'attuale Macbook Air da 11' utilizza un processore Intel i564-bit. La linea Core 2 Duo era il primo processore Intel a 64 bit di consumo. Penso che la linea commerciale Xeon sia a 64 bit prima della linea Core 2 Duo. Tutti i processori i5 e i7intel sono a 64 bit. Ultima modifica: 2025-01-22 17:01

NTAG. Le soluzioni frontend NFC sono lettori IC in grado di funzionare con o senza l'uso di un microcontrollore esterno. Sono il modo conveniente per aggiungere NFC a un sistema. Ultima modifica: 2025-01-22 17:01

: coprire (una finestra) con persiane.: chiudere (un'attività, un negozio, ecc.) per un periodo di tempo o per sempre. Ultima modifica: 2025-01-22 17:01

Quasi tutta l'attività di segnale debole su sei si verifica tra 50,1 e 50,4 MHz. Le frequenze di chiamata sono ampiamente utilizzate. Da 50.100 a 50.125 è una "finestra DX", in cui i QSO nazionali sono scoraggiati. La frequenza di chiamata DX è 50.110. Ultima modifica: 2025-01-22 17:01

Mettere le mani su uno qualsiasi degli strumenti SysInternals è facile come accedere al sito Web, scaricare il file zip con tutte le utilità o semplicemente prendere il file zip per la singola applicazione che si desidera utilizzare. Ad ogni modo, decomprimi e fai doppio clic sull'utilità particolare che desideri aprire. Ultima modifica: 2025-01-22 17:01

Scarica un file Vai su drive.google.com. Fare clic su un file per scaricarlo. Per scaricare più file, premi Comando (Mac) o Ctrl (Windows) mentre fai clic su altri file. Fare clic con il tasto destro e fare clic su Download. Ultima modifica: 2025-01-22 17:01

Il significato delle 30 parole gergali più popolari in questi giorni di base. Al di fuori della lezione di chimica, base descrive qualcosa (o qualcuno) estremamente mainstream. Rispondere a tono. Fantasma. Stato d'animo. Ricevute. Salato. Ombra. scosse. Ultima modifica: 2025-01-22 17:01

Un modulo in Access è un oggetto di database che è possibile utilizzare per creare un'interfaccia utente per un'applicazione di database. Un modulo "associato" è uno che è direttamente connesso a un'origine dati come una tabella o una query e può essere utilizzato per inserire, modificare o visualizzare i dati da tale origine dati. Ultima modifica: 2025-01-22 17:01

Scorri fino a Tutte le app, quindi scorri verso il basso fino all'app "Google Play Services". Apri i dettagli dell'app e tocca il pulsante "Forza arresto". Quindi, tocca il pulsante "Svuota cache". Questo potrebbe essere uno dei motivi per cui non riesci a connetterti ai server di Google utilizzando l'app e continui a ricevere il messaggio di errore. Ultima modifica: 2025-01-22 17:01

Il bianco ha un valore HSV di 0-255, 0-255,255. Il nero ha un valore HSV di 0-255, 0-255, 0. La descrizione dominante per il bianco e nero è il termine valore. I valori HSV vengono quindi utilizzati nel codice per determinare la posizione di un oggetto/colore specifico che il robot sta cercando. Ultima modifica: 2025-01-22 17:01

Creare una cartella Sul Mac, fai clic sull'icona del Finder nel Dock per aprire una finestra del Finder, quindi vai al punto in cui desideri creare la cartella. Scegli File > Nuova cartella o premi Maiuscole-Comando-N. Inserisci un nome per la cartella, quindi premi Invio. Ultima modifica: 2025-01-22 17:01

La struttura principale di un magazzino è tipicamente realizzata in acciaio. L'acciaio è sotto forma di pali e tubi ad incastro, che vengono poi saldati insieme per creare un telaio alto ma resistente su cui fissare il rivestimento e il tetto. Ultima modifica: 2025-01-22 17:01

Word2PDF è uno strumento online che crea file PDF da. In pochi secondi il file PDF sarà pronto per il download e ti basterà cliccare sul pulsante Download per salvare il file convertito sul tuo computer. Ultima modifica: 2025-01-22 17:01

Comandi del debugger Python Se stai lavorando con Python, non solo puoi esaminare il codice durante il debug, ma puoi anche eseguire il codice scritto nella riga di comando o persino influenzare il processo modificando il valore delle variabili. Python ha un debugger integrato chiamato pdb. Ultima modifica: 2025-01-22 17:01

Alphabet Inc. ha annunciato l'intenzione di acquisire Fitbit il 1° novembre 2019, in attesa di approvazione. L'affare ha valutato Fitbit a $ 2,1 miliardi. Ultima modifica: 2025-01-22 17:01

Per fare ciò, fai clic su Strumenti > Opzioni > Vista 3D dal menu Strumenti (per il Mac, scegli Google Earth > Preferenze > Vista 3D) e modifica la cifra ElevationExaggeration. Puoi impostarlo su qualsiasi valore da 1 a 3, inclusi i punti decimali. Un'impostazione comune è 1,5, che consente di ottenere un'elevazione evidente ma naturale. Ultima modifica: 2025-01-22 17:01

Query String è un gruppo di parole chiave che inviano una richiesta al server web. Queste richieste vengono utilizzate per passare informazioni (parametri) da una pagina all'altra e puoi accedere a tali informazioni nella pagina di ricezione. Contiene nelle richieste HTTP per un URL specifico. Ultima modifica: 2025-01-22 17:01

Il nuovo iPod nano è l'iPod più sottile mai realizzato. Il display Multi-Touch da 2,5 pollici è grande quasi il doppio del display del precedente iPod nano, così puoi vedere più musica, foto e video che ami. I pulsanti ti consentono di riprodurre, mettere in pausa, cambiare brano o regolare rapidamente il volume. Ultima modifica: 2025-01-22 17:01

Come inserire la chiave sulla tastiera del MacBook Il tasto InsorInsert si trova vicino al tasto Backspace nella maggior parte delle tastiere dei computer. Inoltre, è presente nel tastierino numerico con 0 e funziona quando il tasto Bloc Num è disattivato. Ultima modifica: 2025-01-22 17:01

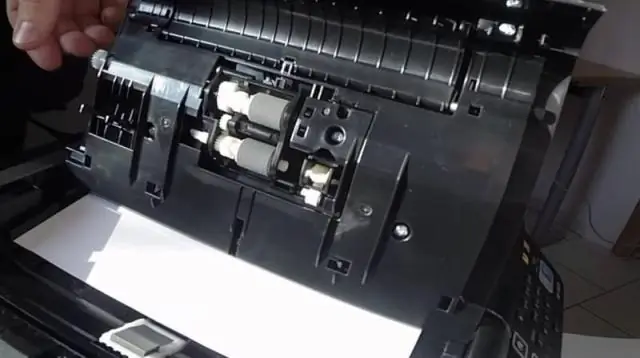

Avvio di una scansione utilizzando il pannello di controllo del prodotto Assicurarsi di aver installato il software del prodotto e di aver collegato il prodotto al computer o alla rete. Posizionare l'originale sul prodotto per la scansione. Se necessario, premi il pulsante Home. Seleziona Scansione. Selezionare una delle seguenti opzioni di Scansione su:. Ultima modifica: 2025-01-22 17:01

VUOTO PIENO. VACUUM FULL scrive l'intero contenuto della tabella in un nuovo file su disco e rilascia lo spazio sprecato nel sistema operativo. Ciò causa un blocco a livello di tabella sulla tabella e basse velocità. VACUUM FULL dovrebbe essere evitato su un sistema ad alto carico. Ultima modifica: 2025-01-22 17:01

Puoi aprire uno script R in RStudio andando su File > Nuovo file > Script R nella barra dei menu. RStudio aprirà quindi un nuovo script sopra il riquadro della console, come mostrato nella Figura 1-7. Ultima modifica: 2025-06-01 05:06

Risposta: A: Risposta: A: Collega My Passport e segui le istruzioni (ti verrà chiesto se vuoi usare l'unità esterna per fare i backup della macchina del tempo) Se vuoi vedere l'icona TimeMachine sulla barra dei menu (sulla destra) , fai clic sull'icona della mela nella barra dei menu e fai clic su Preferenze di sistema. Ultima modifica: 2025-01-22 17:01

LEZIONE 1: CONFIGURAZIONE ED ESECUZIONE DELLA PRIMA IMMAGINE FASE 1: INSTALLAZIONE DI DOCKER. Vai a: https://www.docker.com/docker-mac o https://www.docker.com/docker-windows. FASE 2: TIRARE E FAR FUNZIONARE IL CONTENITORE JENKINS CLOUDBEES. Rimani nella finestra del tuo terminale Docker. FASE 3: RENDERLO UN PO' PI PRATICO. FASE 4: METTERE TUTTO INSIEME. Ultima modifica: 2025-01-22 17:01

Inserire lo slot della posta nella porta. Spingere la fessura nella porta dall'esterno della porta. Il lembo interno dovrebbe adattarsi perfettamente al foro che hai tagliato e i bulloni dovrebbero passare attraverso i fori dei bulloni fino in fondo attraverso la porta. Tagliare i bulloni se necessario. Ultima modifica: 2025-01-22 17:01