Tre anni e mezzo (senza trattini a meno che non sia un aggettivo: un calvario di tre anni e mezzo). Non usare numeri (3½ anni); se lo fai, dovrai trattare i conteggi di tutti gli anni come numeri per tutta la pubblicazione (1 anno, 5 anni, ecc.). Ultima modifica: 2025-01-22 17:01

Fondamentalmente ci sono 2 tipi di indirizzi IP. Gli indirizzi IP pubblici sono gli indirizzi IP che devono essere registrati prima dell'uso. IANA è responsabile della registrazione di questi indirizzi IP alle organizzazioni. IPaddress privati sono gli indirizzi IP che sono riservati da IANA e non sono instradabili in Internet. Ultima modifica: 2025-06-01 05:06

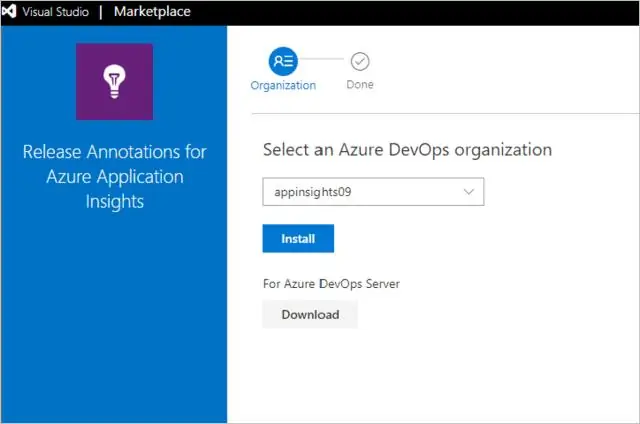

Carica la tua estensione Dal portale di gestione seleziona il tuo editore dal menu a tendina in alto nella pagina. Toccare Nuova estensione e selezionare Azure DevOps: selezionare il collegamento al centro della finestra di dialogo Carica per aprire una finestra di dialogo Sfoglia. Individua il file.vsix (creato nella fase di confezionamento sopra) e scegli Carica:. Ultima modifica: 2025-01-22 17:01

Google Clips non funziona con tutti i telefoni: Clips è compatibile solo con determinati smartphone Android (con Android 7.0 Nougat e versioni successive) e iOS (con iOS10 o versioni successive). Ultima modifica: 2025-01-22 17:01

Conti di affrancatura. Un conto di affrancatura registra l'importo dell'imposta pagata che un'entità di affrancatura può trasferire ai suoi membri/azionisti come credito di affrancatura. Ogni entità che è, o è mai stata, un'entità fiscale delle società dispone di un conto di affrancatura. Un'entità è considerata un'entità di affrancatura se è un'entità fiscale aziendale. Ultima modifica: 2025-01-22 17:01

In una fuga di una macchina virtuale, un utente malintenzionato esegue il codice su una VM che consente a un sistema operativo in esecuzione al suo interno di irrompere e interagire direttamente con l'hypervisor. Un VMescape fornisce all'attaccante l'accesso al sistema operativo host e a tutte le altre macchine virtuali in esecuzione su quell'host. Ultima modifica: 2025-01-22 17:01

R: No, il tubo PEX non è destinato ad applicazioni con aria compressa. Ultima modifica: 2025-01-22 17:01

Il ntuser. dat memorizza le informazioni sul profilo utente utilizzate per configurare Windows per diversi utenti. I dati in ntuser. dat viene copiato avanti e indietro tra il file e il registro di Windows, un database utilizzato da Windows per mantenere le impostazioni per il sistema operativo e altri software sul computer. Ultima modifica: 2025-01-22 17:01

I database orientati alle colonne (noti anche come database colonnari) sono più adatti per i carichi di lavoro analitici perché il formato dei dati (formato colonna) si presta a un'elaborazione più rapida delle query: scansioni, aggregazioni, ecc. D'altra parte, i database orientati alle righe memorizzano una singola riga (e tutte le sue colonne) in modo contiguo. Ultima modifica: 2025-01-22 17:01

Cisco FabricPath è una tecnologia progettata per superare i limiti STP, tra cui scalabilità, convergenza e flooding non necessario. Esegue IS-IS nel piano di controllo e per lo stesso motivo è anche chiamato routing Layer 2. Ultima modifica: 2025-01-22 17:01

L'istruzione SQL DROP TABLE viene utilizzata per rimuovere una definizione di tabella e tutti i dati, gli indici, i trigger, i vincoli e le specifiche di autorizzazione per quella tabella. Ultima modifica: 2025-01-22 17:01

0001 = 1. 0010 = 2. Il bit in codice binario vale un multiplo di 2. 2^0, 2^1, 2^2, 2^3, 2^4 ecc. In altre parole se quel bit specifico è 1 significa che ottieni il numero che rappresenta il multiplo. Ultima modifica: 2025-01-22 17:01

Importa contatti e lead come membri della campagna utilizzando Data Loader Open Data Loader. Fare clic su Inserisci, quindi accedere utilizzando le credenziali di Salesforce. Selezionare Mostra tutti gli oggetti Salesforce. Seleziona Membro della campagna (Membro della campagna). Fare clic su Sfoglia, quindi cercare il file CSV pronto per l'importazione. Fare clic su Avanti>. Fai clic su Crea o modifica mappa. Ultima modifica: 2025-01-22 17:01

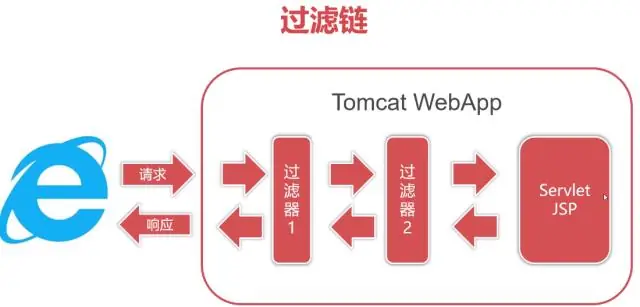

Un filtro è una classe Java che viene richiamata in risposta a una richiesta di una risorsa in un'applicazione Web. Le risorse includono Java Servlet, pagine JavaServer (JSP) e risorse statiche come pagine HTML o immagini. Ultima modifica: 2025-01-22 17:01

Se provieni da uno dei modelli più vecchi di Apple, anche un piccolo aggiornamento di alcune delle principali capacità di ripresa della fotocamera non andrà storto. Sia l'iPhone XS che l'iPhoneXS Max hanno una doppia fotocamera da 12 megapixel, che offre un grandangolo e un teleobiettivo. Ultima modifica: 2025-01-22 17:01

Ingresso scanner = nuovo scanner (System.in); Crea un nuovo oggetto di tipo Scanner dall'input standard del programma (in questo caso probabilmente la console) e int i = input. nextInt() usa il nextIntMethod di quell'oggetto, che ti permette di inserire del testo e sarà analizzato in un intero. Ultima modifica: 2025-01-22 17:01

Di solito significa che non hanno pagato il conto o se è prepagato che ha esaurito i minuti. Ultima modifica: 2025-01-22 17:01

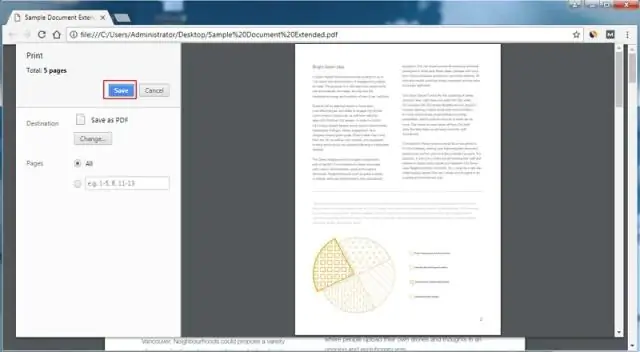

Nel documento PDF, fai clic sullo strumento Seleziona nella barra degli strumenti, come mostrato nell'immagine seguente. Una volta scelta questa opzione, evidenziare il testo che si desidera copiare e fare clic su Modifica e poi su Copia. Incolla il testo copiato in un elaboratore di testi o in un altro editor di testo tenendo premuto il tasto Ctrl e il tasto V sulla tastiera. Ultima modifica: 2025-01-22 17:01

Risposta breve: non hai bisogno di una laurea in CS o di una laurea per diventare uno sviluppatore web, ma dovrai mostrare ai datori di lavoro che puoi portare a termine il lavoro. Devi essere in grado di risolvere i tipi di problemi per i quali sono necessari gli sviluppatori web. Tuttavia, una laurea potrebbe essere necessaria per ottenere un lavoro in determinate aziende. Ultima modifica: 2025-01-22 17:01

VIDEO In questo caso, come funziona un lucchetto SNIB? Il snib è il bottoncino tondo di notte chiavistello (Yale serratura ). La gente parla di lasciare la porta sul snib . Il snib è normalmente usato per lasciare una porta aperta (". Ultima modifica: 2025-01-22 17:01

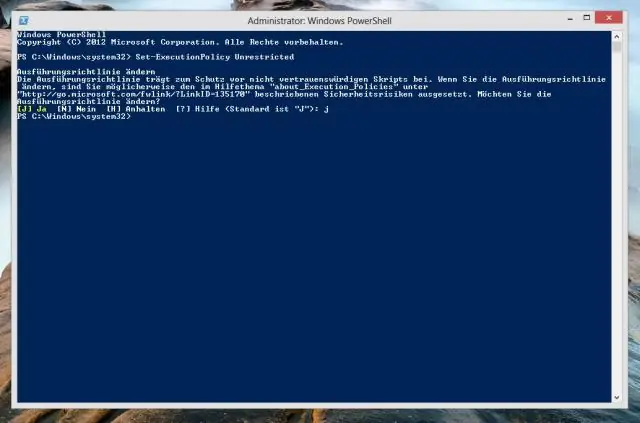

Il cmdlet Join-Path combina un percorso e un percorso figlio in un unico percorso. Il provider fornisce i delimitatori di percorso. Ultima modifica: 2025-01-22 17:01

Tenere premuto il pulsante di ripristino rosso sul pannello posteriore del WVB. 4. Continuare a tenere premuto il pulsante di ripristino finché la spia di stato WVB non mostra i seguenti colori. Ultima modifica: 2025-01-22 17:01

Un CMake Generator è responsabile della scrittura dei file di input per un sistema di compilazione nativo. È necessario selezionare esattamente uno dei generatori CMake per un albero di build per determinare quale sistema di build nativo deve essere utilizzato. I generatori di CMake sono specifici della piattaforma, quindi ciascuno potrebbe essere disponibile solo su determinate piattaforme. Ultima modifica: 2025-01-22 17:01

Controlla lo stato delle tue offerte accedendo a HUDHomestore.com. Nella pagina Rivedi le tue offerte, fai clic sul pulsante Cerca per visualizzare un elenco delle tue offerte più recenti e vedere il loro stato dell'offerta. Ci sono otto diverse risposte che potresti ricevere alla tua offerta di casa HUD. Ultima modifica: 2025-01-22 17:01

Un algoritmo crittografico, o cifrario, è una funzione matematica utilizzata nel processo di crittografia e decrittografia. Un algoritmo crittografico funziona in combinazione con una chiave, una parola, un numero o una frase, per crittografare il testo in chiaro. Lo stesso testo in chiaro crittografa un diverso testo cifrato con chiavi diverse. Ultima modifica: 2025-01-22 17:01

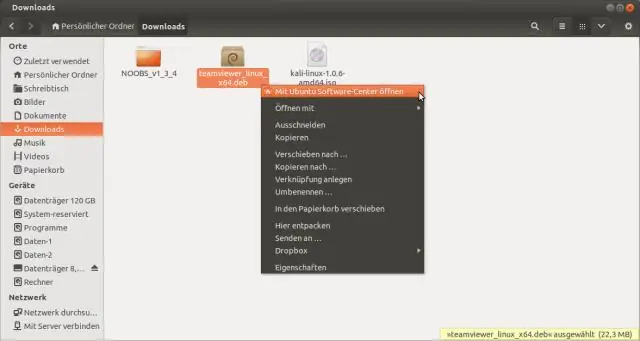

Come installare TeamViewer su Ubuntu Aprire teamviewer_13. X. yyyy_amd64. Fare clic sul pulsante Installa. Si aprirà la finestra di dialogo Autentica. Inserisci la password amministrativa. Fare clic sul pulsante Autentica. TeamViewer verrà installato. TeamViewer è installato sul tuo sistema Ubuntu e può essere avviato dal menu. Ultima modifica: 2025-01-22 17:01

Riparazione dell'intonaco domestico Oggi è pratica comune applicare due mani di intonaco. Ciò esporrà le parti nude del muro che avranno bisogno di tempo per asciugarsi prima che venga applicato il nuovo intonaco. Sebbene il rendering di una vasta area sia un lavoro qualificato, l'applicazione di patch è meno difficile. Ultima modifica: 2025-01-22 17:01

Tieni premuto il tasto "Fn" sulla tastiera mentre premi il tasto "F2" per attivare il Bluetooth se il tuo computer non dispone di un interruttore hardware. Cerca un'icona blu con una "B" stilizzata nella barra delle applicazioni. Se viene visualizzato, la radio Bluetooth è attiva. Ultima modifica: 2025-01-22 17:01

Per installare ShadowProtect Se si dispone di un CD ShadowProtect, inserire il disco nell'unità CD del sistema. Nota: se l'installazione non si avvia automaticamente, sfogliare il CD di ShadowProtect e fare clic su AUTORUN dalla radice del CD. Se hai scaricato il programma di installazione di ShadowProtect, fai clic su. Ultima modifica: 2025-01-22 17:01

L'obiettivo più importante dei personaggi è creare comprensione ed empatia con gli utenti finali. Se vuoi progettare un prodotto di successo per le persone, prima di tutto devi capirle. La narrazione fissa obiettivi, crea visibilità di problemi e potenziali problematiche nella relazione utente-prodotto. Ultima modifica: 2025-01-22 17:01

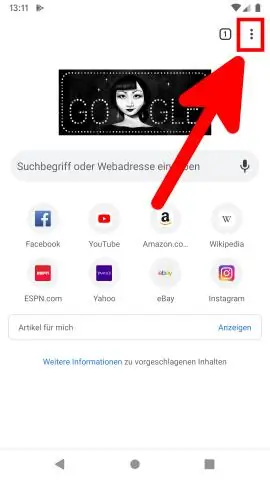

Nell'app Chrome Sul tuo telefono o tablet Android, apri l'app Chrome. In alto a destra, tocca Altro. Tocca Cronologia Cancella dati di navigazione. In alto, scegli un intervallo di tempo. Per eliminare tutto, seleziona Sempre. Seleziona le caselle accanto a "Cookie e dati dei siti" e "Immagini e file memorizzati nella cache". Tocca Cancella dati. Ultima modifica: 2025-01-22 17:01

La crittografia dei dati trasparente (spesso abbreviata in TDE) è una tecnologia utilizzata da Microsoft, IBM e Oracle per crittografare i file di database. TDE offre la crittografia a livello di file. TDE risolve il problema della protezione dei dati a riposo, crittografando i database sia sul disco rigido e di conseguenza sui supporti di backup. Ultima modifica: 2025-01-22 17:01

In Imposta, immetti App nella casella Ricerca veloce, quindi seleziona App. Fai clic sul nome dell'app connessa. Fare clic su Invia notifica di prova accanto a Piattaforma push supportata. Immettere una stringa di token di connessione nel campo Destinatario, OPPURE cercare un destinatario facendo clic su Cerca. Ultima modifica: 2025-01-22 17:01

Configurazione della rete wireless Ubuntu (eduroam) Passaggio 1: impostazioni della rete wireless. Apri l'elenco delle reti wireless nell'angolo in alto a destra dello schermo. Fare clic su eduroam. Passaggio 2: configurazione della rete wireless. Compila le seguenti informazioni: Passaggio 3: seleziona un certificato. Fare clic su Certificato CA su nessuno. Passaggio 4: connessione alla rete. Fare clic su Connetti. Ultima modifica: 2025-01-22 17:01

Se una violazione colpisce 500 o più persone, gli enti interessati devono darne comunicazione al Segretario senza irragionevole ritardo e in ogni caso non oltre 60 giorni dopo la violazione. Se, tuttavia, una violazione colpisce meno di 500 persone, l'entità interessata può notificare tale violazione al Segretario su base annuale. Ultima modifica: 2025-01-22 17:01

Fai clic tenendo premuto il tasto Comando sul pulsante Indietro o Avanti in Safari per aprire la pagina precedente o successiva in una nuova scheda. Dopo aver digitato nel campo Ricerca intelligente, fai clic tenendo premuto Comando su un suggerimento di ricerca per aprirlo in una nuova scheda. Dalla barra laterale dei segnalibri, fai clic tenendo premuto il tasto Ctrl su un segnalibro e scegli "Apri in una nuova scheda" dal menu di scelta rapida. Ultima modifica: 2025-01-22 17:01

Passaggio della tabella dati come parametro alle stored procedure Creare un tipo di tabella definito dall'utente che corrisponda alla tabella che si desidera popolare. Passa la tabella definita dall'utente alla stored procedure come parametro. All'interno della stored procedure, seleziona i dati dal parametro passato e inseriscilo nella tabella che vuoi popolare. Ultima modifica: 2025-01-22 17:01

Nella scheda delle preferenze di sistema, fai clic su "Bluetooth" nella terza riga in basso. Una volta in Bluetooth, dovresti avere la possibilità di disattivare il Bluetooth. Dopo aver disabilitato il Bluetooth, riaccendilo, attendi che le tue periferiche si riconnettano e vedi se questo risolve il tuo problema. Ultima modifica: 2025-01-22 17:01

Fare clic sul pulsante "Start", fare clic su "Esegui", digitare "C:DELLDRIVERSR173082" nel campo di testo e premere "Invio" per eseguire il driver. Riavvia il computer al termine dell'installazione del driver. Avvia l'applicazione con cui desideri utilizzare la webcam, ad esempio Skype o Yahoo!Messenger. Ultima modifica: 2025-01-22 17:01

Non esiste un vero massimo. numero di pagine in un file PDF. È molto probabile che altre risorse di sistema si esauriscano prima di raggiungere un limite per quanto riguarda le pagine. 4000 pagine, anche se sembrano grandi, non sono un file PDF di grandi dimensioni. Ultima modifica: 2025-01-22 17:01