Se stai utilizzando Windows Phone, Blackberry, FireTablet o qualche altro sistema operativo, puoi sempre registrarti a RingCentral, eFax o MyFax e quindi utilizzare il loro sito Web per inviare il fax, oppure puoi utilizzare la loro funzione fax via e-mail. Ultima modifica: 2025-01-22 17:01

Vai alla tua libreria. Tocca e tieni premuta la copertina del titolo che desideri restituire. Tocca "Restituisci/Elimina". Scegli se restituire, restituire ed eliminare o semplicemente eliminare il titolo. Ultima modifica: 2025-01-22 17:01

I controlli comuni sono controlli di sicurezza in grado di supportare più sistemi di informazione in modo efficiente ed efficace come capacità comune. In genere definiscono le basi di un piano di sicurezza del sistema. Sono i controlli di sicurezza che erediti rispetto ai controlli di sicurezza che selezioni e crei tu stesso. Ultima modifica: 2025-01-22 17:01

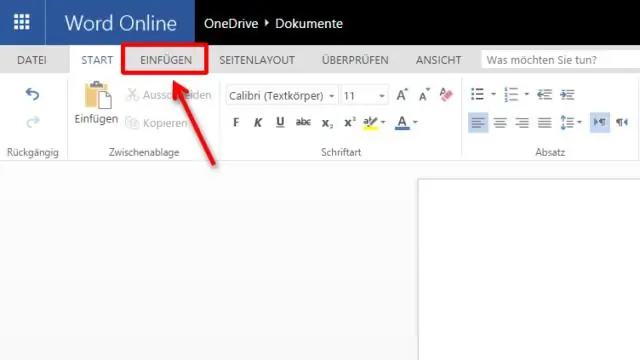

Metodo 4 Copia e incolla Capire come funziona. Apri il documento Word protetto. Fare clic in un punto qualsiasi del documento. Seleziona l'intero documento. Copia il testo selezionato. Apri un nuovo documento di Word. Incolla il testo copiato. Salva il documento come nuovo file. Ultima modifica: 2025-01-22 17:01

Microsoft Word con un abbonamento a Office 365 è l'ultima versione di Word. Le versioni precedenti includono Word 2016, Word 2013, Word 2010, Word 2007 e Word 2003. Ultima modifica: 2025-01-22 17:01

FASE 3: Installa il file. cer e generare il. p12 Trova il file.cer che hai appena scaricato e fai doppio clic. Assicurati che il menu a discesa sia impostato su "login" Fai clic su Aggiungi. Apri di nuovo Accesso Portachiavi. Trova i due profili che hai creato nel passaggio 1 (con il nome comune dello sviluppatore iOS). Ultima modifica: 2025-01-22 17:01

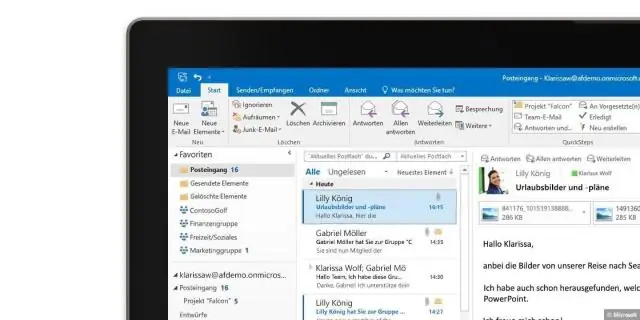

Outlook 2010 Apri Microsoft Outlook. Fare clic sulla scheda Home. Quindi fare clic sull'icona Posta indesiderata dalla sezione "Elimina". Seleziona Posta indesiderata. Fare clic su Opzioni posta indesiderata, come mostrato di seguito. Fare clic sulla scheda Mittenti bloccati. Fare clic sul pulsante Aggiungi. Inserisci l'indirizzo e-mail o il nome di dominio appropriato. Ultima modifica: 2025-01-22 17:01

Per impostazione predefinita, Windows Live Mail verifica la presenza di nuovi messaggi sul server di posta all'avvio del programma e successivamente ogni 10 minuti. Ultima modifica: 2025-01-22 17:01

Per unire i file Microsoft Excel, è meglio salvarli prima come file CSV. Apri i file Excel e nella barra dei menu, fai clic su File, quindi su Salva con nome. Nell'elenco a discesa Salva come tipo, seleziona CSV (delimitato da virgola) (. Ultima modifica: 2025-01-22 17:01

Il controllo degli accessi è una tecnica di sicurezza che regola chi o cosa può visualizzare o utilizzare le risorse in un ambiente informatico. Il controllo dell'accesso fisico limita l'accesso a campus, edifici, stanze e risorse IT fisiche. Il controllo dell'accesso logico limita le connessioni a reti di computer, file di sistema e dati. Ultima modifica: 2025-01-22 17:01

IPS è l'acronimo di In-plane Switching, un tipo di tecnologia del pannello di visualizzazione a LED (una forma di LCD). allineamento). Ultima modifica: 2025-01-22 17:01

Ci sono 5 componenti principali di un Datawarehouse. 1) Database 2) Strumenti ETL 3) Metadati 4) Strumenti di query 5) DataMart. Ultima modifica: 2025-01-22 17:01

Installazione automatica della stampante Aprire Impostazioni. Fare clic su Dispositivi. Fare clic su Stampanti e scanner. Fare clic sul pulsante Aggiungi una stampante o uno scanner. Aspetta qualche istante. Fare clic sull'opzione La stampante desiderata non è elencata. Seleziona La mia stampante è un po' più vecchia. Aiutami a trovarlo. opzione. Seleziona la tua stampante dall'elenco. Ultima modifica: 2025-01-22 17:01

Uno strumento di perforazione, chiamato anche kronetool, è uno strumento manuale utilizzato per collegare i cavi di rete e di telecomunicazione a un pannello di permutazione, un blocco di perforazione, un modulo keystone o una scatola di montaggio superficiale. La parte "punch down" del nome deriva dal punzonare un filo in posizione usando un'azione di impatto. Ultima modifica: 2025-06-01 05:06

Premi "Ctrl-Shift-Esc" per aprire il Task Manager. Fare clic sulla scheda "Applicazioni" per vedere quali programmi sono in esecuzione sul computer remoto. Fare clic sulla scheda "Processi" per vedere quali processi di sistema sono in esecuzione. Fare clic sulla scheda "Servizi" per vedere quali servizi di sistema sono in esecuzione. Ultima modifica: 2025-01-22 17:01

Registrati a Voice e ottieni il tuo numero Sul tuo computer, vai su voice.google.com. Accedi al tuo account Google. Dopo aver esaminato i Termini di servizio e l'Informativa sulla privacy, tocca Continua. Ricerca per città o prefisso per un numero. La voce non offre numeri 1-800. Accanto al numero che desideri, fai clic su Seleziona. Ultima modifica: 2025-01-22 17:01

Un ambiente in Postman è un insieme di coppie chiave-valore. Un ambiente ci aiuta a differenziare le richieste. Quando creiamo un ambiente all'interno di Postman, possiamo modificare il valore delle coppie chiave-valore e le modifiche si riflettono nelle nostre richieste. Un ambiente fornisce solo confini alle variabili. Ultima modifica: 2025-01-22 17:01

Se consenti ai dipendenti di utilizzare il BYOD sul posto di lavoro, potresti riscontrare rischi per la sicurezza associati a: Dispositivi smarriti o rubati. Persone che lasciano l'azienda. Mancanza di firewall o software antivirus. Accesso al Wi-Fi non protetto. Ultima modifica: 2025-01-22 17:01

Come cancellare la cronologia delle ricerche di Facebook su iPhone Apri l'app Facebook su iPhone. Tocca la barra di ricerca in alto. Tocca Modifica. Tocca Cancella ricerche. Ultima modifica: 2025-01-22 17:01

Foglio di stile: CSS. Ultima modifica: 2025-01-22 17:01

Una delle attività più memorabili dei miei studenti è il lock-in. Questo è essenzialmente un gigantesco pigiama party in cui gli studenti passano la notte a scuola con tutti i loro amici. So che alcuni di voi che stanno leggendo non hanno molte risorse, ma un lock-in è possibile anche per una scuola con risorse minime. Ultima modifica: 2025-01-22 17:01

Su dispositivi Android Aprire l'app Facebook su Android e toccare l'opzione Impostazioni app nella barra laterale sinistra (barra laterale destra per gli utenti beta). Qui cerca l'opzione Riproduzione automatica video e disattivala. Se desideri riprodurre i video tramite Wi-Fi e limitarli solo durante la connessione dati, seleziona Solo Wi-Fi. Ultima modifica: 2025-01-22 17:01

AF – sta per Auto Focus, che significa che l'obiettivo può mettere a fuoco automaticamente attraverso la fotocamera. AF-D – Messa a fuoco automatica con informazioni sulla distanza. Uguale all'AF, tranne per il fatto che può riportare la distanza tra il soggetto e l'obiettivo e quindi riportare tali informazioni alla fotocamera. AF-S – Messa a fuoco automatica con motore Silent Wave. Ultima modifica: 2025-01-22 17:01

Ecco 5 vantaggi della separazione di un'applicazione in livelli: Offre la possibilità di aggiornare lo stack tecnologico di un livello, senza influire su altre aree dell'applicazione. Consente a diversi team di sviluppo di lavorare ciascuno sulle proprie aree di competenza. Ultima modifica: 2025-01-22 17:01

Segui questi semplici passaggi per aprire i file GBX Passaggio 1: fai doppio clic sul file. Prima di provare altri metodi ad aprire file GBX, inizia facendo doppio clic sull'icona del file. Passaggio 2: scegli il programma giusto. Passaggio 3: scopri il tipo di file. Passaggio 4: verifica con lo sviluppatore del software. Passaggio 5: scarica un visualizzatore di file universale. Ultima modifica: 2025-01-22 17:01

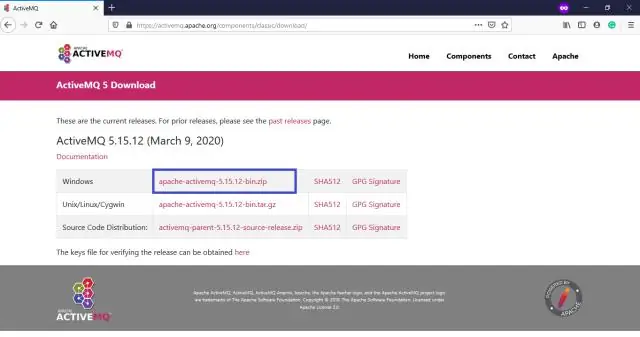

Da un browser, accedere a activemq.apache.org/. Fare clic sul collegamento #Download nel riquadro di navigazione (il riquadro di sinistra). Fare clic sul collegamento SNAPSHOT Maven ActiveMQ. Per un'istantanea binaria, passare alla sezione #Avvio di ActiveMQ di questo documento. Ultima modifica: 2025-01-22 17:01

La competenza informativa si riferisce alla capacità di riconoscere quando le informazioni sono necessarie e di individuare, valutare e utilizzare efficacemente queste informazioni. Il nostro programma è un programma di alfabetizzazione informativa incrementale incorporato nel curriculum di base di Champlain. Ultima modifica: 2025-01-22 17:01

Secondo l'Oxford English Dictionary online, "kewl" è stato utilizzato per la prima volta nel 1990. Nel 1995 era stato utilizzato nella rivista New Scientist ed è stato visto anche nel New York Magazine e nel New Musical Express. Ora, l'Oxford English Dictionary l'ha considerata una parola a sé stante. Tuttavia, lo ha etichettato come slang. Ultima modifica: 2025-01-22 17:01

I ponticelli vengono utilizzati per configurare le impostazioni delle periferiche del computer, come la scheda madre, i dischi rigidi, i modem, le schede audio e altri componenti. Ad esempio, se la tua scheda madre supporta il rilevamento delle intrusioni, è possibile impostare un ponticello per abilitare o disabilitare questa funzione. Ultima modifica: 2025-01-22 17:01

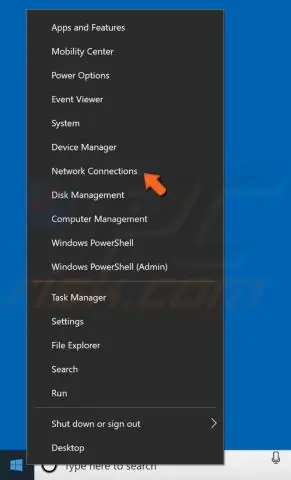

4. Imposta manualmente il tuo indirizzo IP Premi il tasto Windows + X e scegli Connessioni di rete. Fare clic con il pulsante destro del mouse sulla rete wireless e selezionare Proprietà dal menu. Selezionare Protocollo Internet versione 4 (TCP/IPv4) e fare clic sul pulsante Proprietà. Ultima modifica: 2025-01-22 17:01

Il prototipo è una miniatura simulativa del prodotto in tempo reale, utilizzata principalmente per i test. Il modello viene utilizzato per mostrare il prodotto che è stato sviluppato o in fase di sviluppo come appare da diverse prospettive. Ultima modifica: 2025-01-22 17:01

La Core CAL include CAL (Client Access Licenses) per Windows Server, Exchange Server, System Management Server e SharePoint Portal Server. Ultima modifica: 2025-01-22 17:01

Lavori popolari per laureati magistrali in Informatica 1) Amministratori di reti e sistemi informatici. 2) Analisti di sistemi informatici. 3) Architetti di reti informatiche. 4) Sviluppatori di software. 5) Ricercatori informatici e informatici. 6) Amministratori di database senior. 7) Sviluppatori Web Senior. Ultima modifica: 2025-01-22 17:01

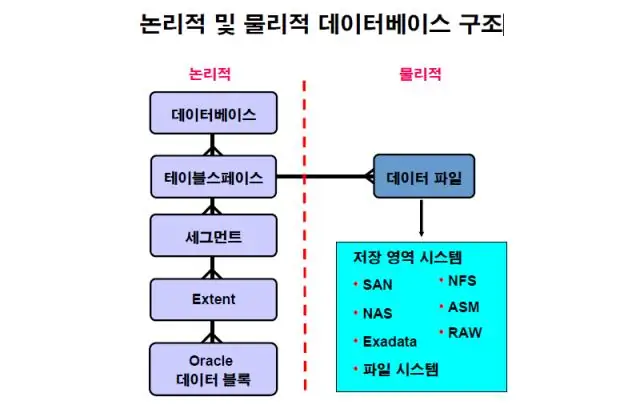

Un database Oracle è costituito da una o più unità di archiviazione logiche denominate tablespace, che archiviano collettivamente tutti i dati del database. Ogni tablespace in un database Oracle è costituito da uno o più file chiamati file di dati, che sono strutture fisiche conformi al sistema operativo in cui è in esecuzione Oracle. Ultima modifica: 2025-01-22 17:01

Non sono state riscontrate interazioni tra Benadryl e guaifenesina/fenilefrina. Questo non significa necessariamente che non esistano interazioni. Consulta sempre il tuo medico curante. Ultima modifica: 2025-01-22 17:01

Yammer. ascolta)) è un servizio di social networking aziendale freemium utilizzato per la comunicazione privata all'interno delle organizzazioni. Microsoft ha successivamente acquisito Yammer nel 2012 per 1,2 miliardi di dollari. Attualmente Yammer è incluso in tutti i piani aziendali di Office 365 e Microsoft 365. Ultima modifica: 2025-01-22 17:01

La modalità provvisoria è uno stato in cui il tuo Samsung GalaxyS4 può entrare quando si verifica un problema con le app o il sistema operativo. La modalità provvisoria disabilita temporaneamente le app e riduce la funzionalità del sistema operativo, consentendo la risoluzione dei problemi per risolvere il problema. Ultima modifica: 2025-01-22 17:01

Modificare un diagramma Accedi a Office 365. Passare alla cartella OneDrive for Business o alla raccolta documenti di SharePointOnline. Aprire il diagramma di Visio facendo clic sul nome del file. Per impostazione predefinita, il diagramma si apre per la visualizzazione. Seleziona Modifica diagramma, quindi seleziona Modifica nel browser. Ultima modifica: 2025-01-22 17:01

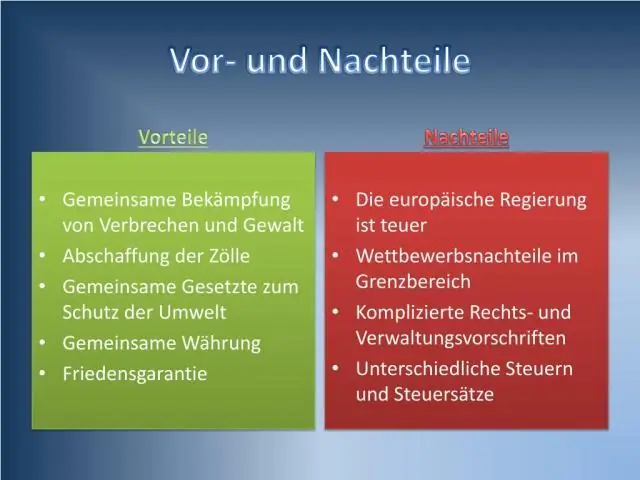

Vantaggi: i sistemi multiprocessore possono risparmiare denaro condividendo alimentatori, alloggiamenti e periferiche. Può eseguire programmi più rapidamente e può avere una maggiore affidabilità. svantaggi: i sistemi multiprocessore sono più complessi sia nell'hardware che nel software. Ultima modifica: 2025-06-01 05:06

Il Master Boot Record (MBR) è l'informazione nel primo settore di qualsiasi disco rigido o dischetto che identifica come e dove si trova un sistema operativo in modo che possa essere avviato (caricato) nella memoria principale del computer o nella memoria ad accesso casuale. Ultima modifica: 2025-01-22 17:01