Sincrono: una richiesta sincrona blocca il client fino al completamento dell'operazione. Asincrono Una richiesta asincrona non blocca il client, ovvero il browser è reattivo. In quel momento, l'utente può eseguire anche altre operazioni. In tal caso, il motore javascript del browser non viene bloccato. Ultima modifica: 2025-01-22 17:01

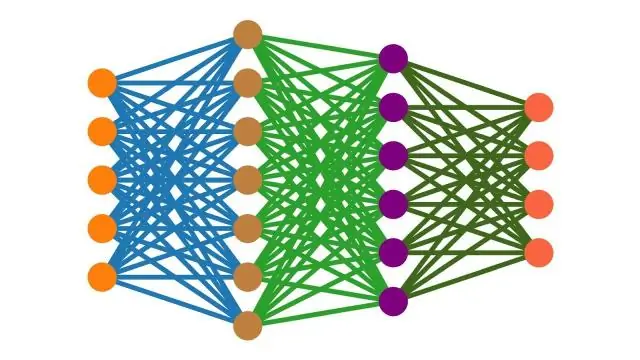

L'apprendimento automatico è un'applicazione dell'intelligenza artificiale (AI) che fornisce ai sistemi la capacità di apprendere e migliorare automaticamente dall'esperienza senza essere esplicitamente programmati. L'apprendimento automatico si concentra sullo sviluppo di programmi per computer in grado di accedere ai dati e utilizzarli per imparare da soli. Ultima modifica: 2025-06-01 05:06

Un errore del proxy è un problema del server. Il messaggio di errore è in genere un messaggio inviato dalla rete Internet principale su larga scala al computer tramite un server proxy. Gli errori proxy sono indicati dal codice errore 502. Ultima modifica: 2025-06-01 05:06

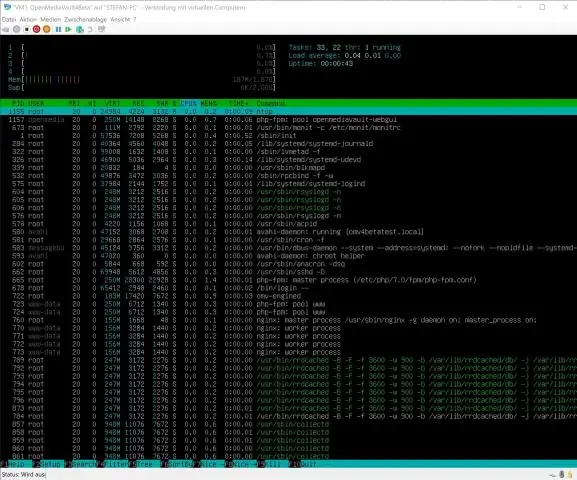

Chiusura di un nodo Eseguire il prompt dei comandi di Windows come amministratore. Passare alla directory bin nella cartella RelativityDataGrid. C:RelativityDataGridelasticsearch-mainin. Arrestare il servizio Elasticsearch eseguendo il comando seguente:. kservice. fermata pipistrello. Ultima modifica: 2025-01-22 17:01

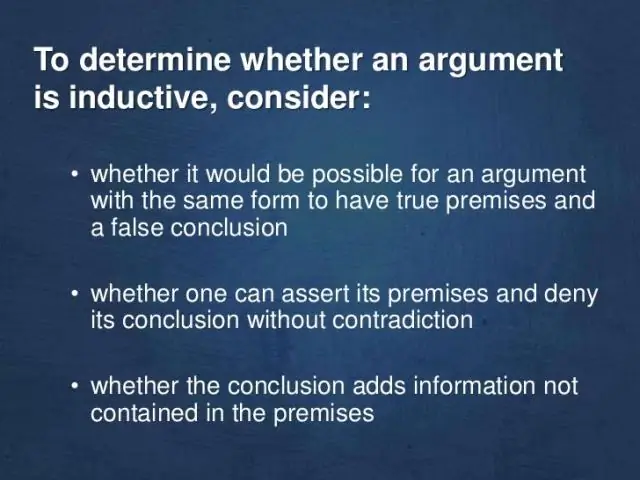

Un forte argomento statistico può avere premesse vere e una conclusione falsa. Gli argomenti statistici si basano su osservazioni o su un campione. Gli argomenti statistici (induttivi) includono argomenti che deducono una regola generale da casi specifici. Ultima modifica: 2025-01-22 17:01

Banner Web standard Dimensioni Stile Gif Peso 468 x 60 Banner completo 20 KB 728 x 90 Leaderboard 25 KB 336 x 280 Quadrato 25 KB 300 x 250 Quadrato 25 KB. Ultima modifica: 2025-04-28 16:04

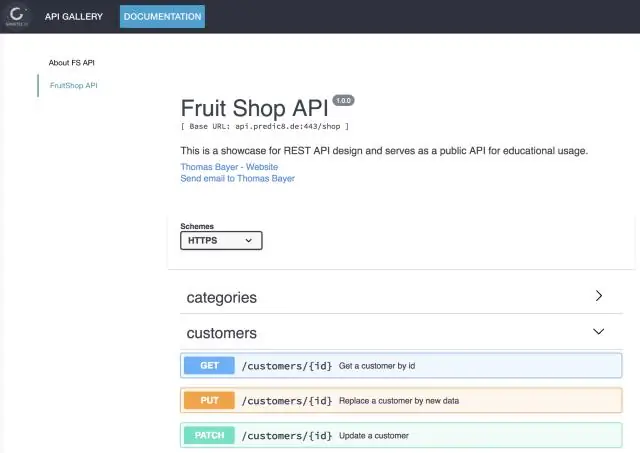

Come scrivere un'ottima documentazione API Mantieni una struttura chiara. Il collante che tiene insieme la tua documentazione è la struttura e normalmente si evolve man mano che sviluppi nuove funzionalità. Scrivi esempi dettagliati. La maggior parte delle API tende a includere molti endpoint API complessi. Consistenza e accessibilità. Pensa alla tua documentazione durante lo sviluppo. Conclusione. Ultima modifica: 2025-01-22 17:01

Li crei scattando foto con una fotocamera, catturando uno screenshot del desktop o salvando un file in un programma di modifica delle immagini. La maggior parte degli editor di immagini ha un'opzione per salvare i file in formato BMP, un formato di compressione senza perdita di dati simile a TIFF e appropriato per lavori offline ad alto dettaglio. Un fotografo sta scattando una foto. Ultima modifica: 2025-01-22 17:01

Metodo 5 Safari Apri Safari. Questa app blu a forma di bussola dovrebbe trovarsi nel Dock del tuo Mac nella parte inferiore dello schermo. Fare clic su Safari. Fare clic su Preferenze…. Fare clic sulla scheda Estensioni. Fare clic su Disinstalla accanto alla barra degli strumenti. Fare clic su Disinstalla quando richiesto. Chiudi e riapri Safari. Ultima modifica: 2025-01-22 17:01

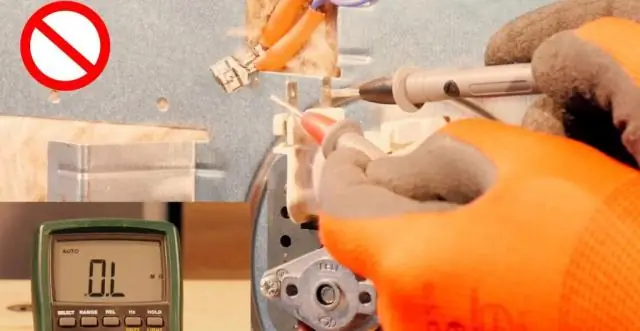

La classificazione IP (o IPX) è la marcatura che descrive il livello di protezione (fornito dall'involucro del dispositivo) contro polvere, acqua e ingresso di altre particelle o fluidi. Puoi vedere la forma generale della classificazione IP nell'immagine qui sotto. Ultima modifica: 2025-01-22 17:01

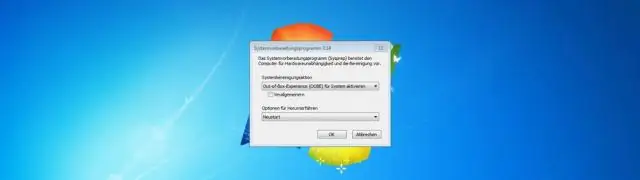

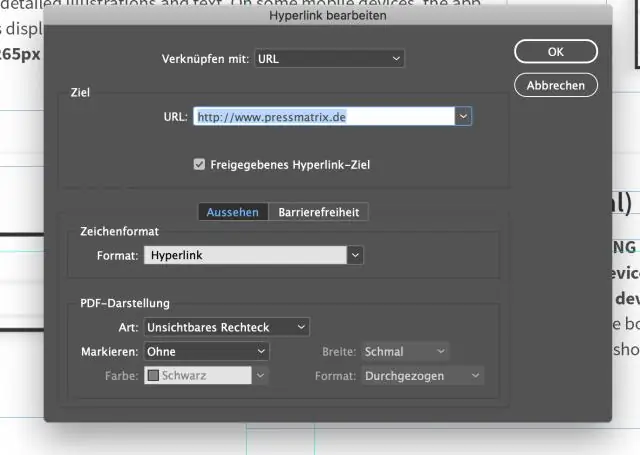

Una finestra di dialogo è una finestra temporanea creata da un'applicazione per recuperare l'input dell'utente. Un'applicazione in genere utilizza finestre di dialogo per richiedere all'utente informazioni aggiuntive per le voci di menu. Ultima modifica: 2025-01-22 17:01

5 risposte Collega il Pi alla porta ethernet del PC usando un normale cavo ethernet. Vai su "Connessioni di rete" sul PC Windows e seleziona "Connessione di rete wireless" Fai clic con il pulsante destro del mouse e seleziona Proprietà. Riavvia il tuo PC. Ora il tuo Pi otterrà un indirizzo IP dal tuo PC e potrà accedere a Internet tramite il tuo PC. Ultima modifica: 2025-01-22 17:01

Cavo patch Ethernet RJ45 di rete Cat6 per PS4 e altre console. Questo cavo ethernet per PS4 può fornire velocità di rete fino a 1000 Mbps a una distanza di 100 metri, con la velocità che aumenta su distanze inferiori a 100 metri. Ultima modifica: 2025-01-22 17:01

SHA-256 è ora l'algoritmo hash della firma standard del settore per i certificati SSL. SHA-256 fornisce una maggiore sicurezza e ha sostituito SHA-1 come algoritmo consigliato. Non sono previsti costi aggiuntivi per l'utilizzo di SHA-256. SHA-1 è stato deprecato come parte del piano di migrazione SHA-256. Ultima modifica: 2025-01-22 17:01

Creazione di una rete privata tra host e guestVM Aprire Hyper-V (Esegui –> virtmgmt.msc) Dal menu di destra, selezionare Virtual Switch Manager. Seleziona Nuovo switch di rete virtuale e seleziona Interno come tipo. Ora apri le impostazioni della VM. Successivamente, dobbiamo assegnare indirizzi IP statici ai due adattatori di rete. Ultima modifica: 2025-01-22 17:01

Utilizzare un convertitore MOBI per convertire ePubtoMOBI Diversi convertitori MOBI desktop sono disponibili come download gratuito. Uno dei preferiti è Calibre. Calibre non solo convertePub in MOBI, ma converte anche tutti i formati di ebook in qualsiasi formato di ebook tu voglia. Ultima modifica: 2025-01-22 17:01

Usa Photo Sharing Plus per visualizzare foto, video e brani sulla tua TV Bravia. Con PhotoSharing Plus, puoi connetterti, visualizzare e salvare foto, video e brani preferiti sulla tua TV utilizzando dispositivi come smartphone o tablet. È possibile collegare alla TV fino a 10 smartphone o tablet contemporaneamente. Ultima modifica: 2025-01-22 17:01

Fonte: US Census Bureau, sondaggio AmericanCommunity 2015. Tra tutte le famiglie, il 78% aveva un desktop o un laptop, il 75% aveva un computer palmare come uno smartphone o un altro computer portatile wireless e il 77% aveva un abbonamento a Internet a banda larga. Ultima modifica: 2025-01-22 17:01

La regola di sicurezza. La regola di sicurezza richiede adeguate garanzie amministrative, fisiche e tecniche per garantire la riservatezza, l'integrità e la sicurezza delle informazioni sanitarie protette elettroniche. Ultima modifica: 2025-01-22 17:01

Copia di base Premere la scheda Copia per assicurarsi di essere alla funzione Copia della stampante. Posizionare gli originali nell'alimentatore (a faccia in su) o sul vetro (a faccia in giù). Premi Inizio per copiare. Premi Fatto. È ora possibile iniziare a copiare un altro originale mentre è in corso la stampa del lavoro precedente. Ultima modifica: 2025-01-22 17:01

Fare clic sul pulsante Microsoft Office e quindi su Salva con nome. Nella casella Nome file, digitare il nome che si desidera utilizzare per il modello. Nella casella Salva come fare clic su ExcelTemplateo fare clic su Excel modello con attivazione macrose la cartella di lavoro contiene macro che si desidera rendere disponibili nel modello. Fare clic su Salva. Ultima modifica: 2025-01-22 17:01

Per trovare valori duplicati in una colonna di una tabella, segui questi passaggi: Innanzitutto, usa la clausola GROUP BY per raggruppare tutte le righe in base alla colonna di destinazione, che è la colonna che desideri controllare come duplicata. Quindi, usa la funzione COUNT() nella clausola HAVING per verificare se un gruppo ha più di 1 elemento. Ultima modifica: 2025-01-22 17:01

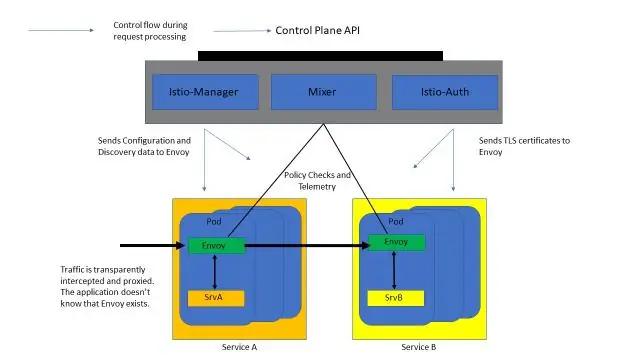

Una mesh di servizi Istio è suddivisa logicamente in un piano dati e un piano di controllo. Il piano dati è composto da una serie di proxy intelligenti (Envoy) distribuiti come sidecar. Questi proxy mediano e controllano tutte le comunicazioni di rete tra i microservizi insieme a Mixer, un criterio generico e un hub di telemetria. Ultima modifica: 2025-01-22 17:01

Pacchetto applicativo (pacchetto software) Raccolta di programmi o moduli che è diretta a qualche applicazione generica e può essere adattata (magari con alcune aggiunte) alle esigenze di un'istanza specifica di quell'applicazione. Un dizionario di informatica. ×'pacchetto di applicazioni.. Ultima modifica: 2025-01-22 17:01

I punti di infiammabilità vengono determinati sperimentalmente riscaldando il liquido in un contenitore e quindi introducendo una piccola fiamma appena sopra la superficie del liquido. La temperatura alla quale si verifica un flash/accensione viene registrata come punto di infiammabilità. Due metodi generali sono chiamati closed-cup e open-cup. Ultima modifica: 2025-06-01 05:06

Definizione: il modello dell'adattatore converte l'interfaccia di una classe in un'altra interfaccia che i client si aspettano. L'adattatore consente alle classi di lavorare insieme che non potrebbero altrimenti a causa di interfacce incompatibili. Ultima modifica: 2025-01-22 17:01

Modelli AWS CloudFormation. AWS CloudFormation semplifica il provisioning e la gestione su AWS. Puoi creare modelli per le architetture di servizi o applicazioni che desideri e fare in modo che AWS CloudFormation utilizzi tali modelli per il provisioning rapido e affidabile dei servizi o delle applicazioni (denominati "stack"). Ultima modifica: 2025-01-22 17:01

Le tre forme principali di memorizzazione della memoria sono la memoria sensoriale, la memoria a breve termine e la memoria a lungo termine. Ultima modifica: 2025-01-22 17:01

L'informatica clinica, nota anche come informatica sanitaria, è lo studio di come la tecnologia e l'analisi dei dati possono essere utilizzate per migliorare i piani di cura dei pazienti. Fondamentalmente, l'informatica clinica, nota anche come informatica clinica applicata, si concentra sulla fornitura di una migliore assistenza ai pazienti utilizzando la tecnologia. Ultima modifica: 2025-01-22 17:01

Live Photos è una divertente funzionalità di iPhone che crea una foto "vivente" allegando un breve video clip a una foto. Il Galaxy S8 ha una funzione simile chiamata Motion Photos, ma devi accenderla. Ultima modifica: 2025-01-22 17:01

Per installare una versione nodejs specifica, visita il nostro tutorial Installa versione Nodejs specifica con NVM. Passaggio 1 – Aggiungi nodo. js PPA. Nodo. Passaggio 2: installa il nodo. js su Ubuntu. Puoi aggiungere con successo Node. Passaggio 3: controlla il nodo. js e versione NPM. Passaggio 4: creare un server Web demo (opzionale) Questo è un passaggio facoltativo. Ultima modifica: 2025-06-01 05:06

James H. Clark Marc Andreessen. Ultima modifica: 2025-01-22 17:01

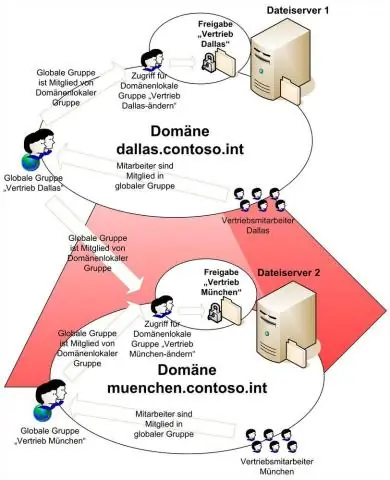

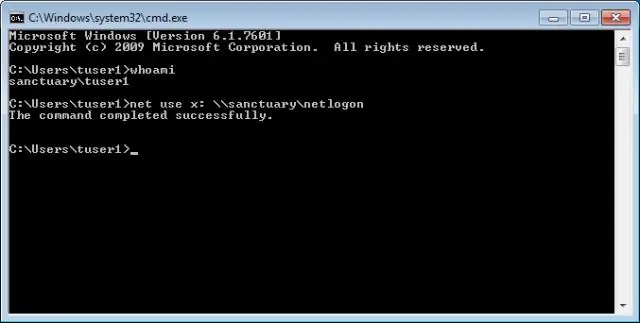

Aprire la console di Active Directory dal prompt dei comandi Il comando dsa. msc viene utilizzato anche per aprire la directory attiva dal prompt dei comandi. Ultima modifica: 2025-01-22 17:01

Questi gruppi di 4 bit utilizzano un altro tipo di sistema di numerazione comunemente utilizzato anche nei sistemi informatici e digitali chiamato Numeri esadecimali. Essendo un sistema Base-16, il sistema di numerazione esadecimale utilizza quindi 16 (sedici) cifre diverse con una combinazione di numeri da 0 a 15. Ultima modifica: 2025-01-22 17:01

I controlli utente vengono utilizzati per avere codice che viene utilizzato più volte in un'applicazione. Il controllo utente può quindi essere riutilizzato nell'applicazione. Il controllo utente deve essere registrato nella pagina ASP.Net prima di poter essere utilizzato. Per utilizzare il controllo utente su tutte le pagine di un'applicazione, registrala nel web. Ultima modifica: 2025-01-22 17:01

Sysprep non è necessario, purché cambi il SID e il nome del computer. È anche una buona idea se l'hardware su cui stai distribuendo è lo stesso o simile. Esistono strumenti che è possibile utilizzare per modificare il SID in modo da non dover eseguire sysprep. Ghost ha un'utilità chiamata ghostwalker. Ultima modifica: 2025-01-22 17:01

SNI sta per Server Name Indication ed è un'estensione del protocollo TLS. Indica quale hostname viene contattato dal browser all'inizio del processo di handshake. Questa tecnologia consente a un server di connettere più certificati SSL a un indirizzo IP e a un gate. Ultima modifica: 2025-01-22 17:01

Elimina collegamenti ipertestuali Quando si rimuove un collegamento ipertestuale, il testo o l'immagine di origine rimane. Seleziona l'elemento o gli elementi che desideri rimuovere nel pannello Collegamenti ipertestuali, quindi fai clic sul pulsante Elimina nella parte inferiore del pannello. Ultima modifica: 2025-01-22 17:01

Re: Ripristino di un file PSD danneggiato VAI ALLA TUA CARTELLA con il file PSD danneggiato e fai clic con il pulsante destro del mouse su "Proprietà" e cerca "Versioni precedenti", se viene visualizzato qualcosa nelle versioni precedenti, selezionalo e verrà visualizzato ma lo farà essere in quella particolare data di ripristino. Provalo spero che tu possa ripristinarlo. Ultima modifica: 2025-01-22 17:01

Per Windows, segui questi passaggi. Vai al pannello di controllo. Scegli "regione e lingua". Apri la scheda "tastiere e lingue". Fare clic su "cambia tastiera". Apparirà un elenco di tutte le lingue disponibili per il tuo computer. Scegli semplicemente la tua lingua araba preferita e torna in cima alla lista. Ultima modifica: 2025-06-01 05:06