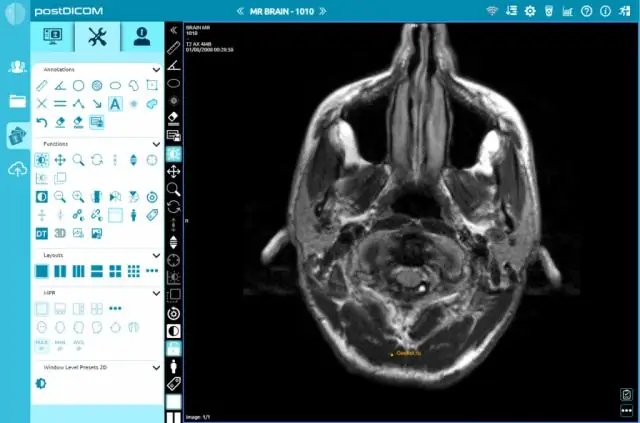

Un file DICOM è un'immagine salvata nel formato Digital Imaging and Communications in Medicine (DICOM). Contiene un'immagine di una scansione medica, come un'ecografia o una risonanza magnetica. I file DICOM possono anche includere dati di identificazione per i pazienti in modo che l'immagine sia collegata a un individuo specifico. Ultima modifica: 2025-01-22 17:01

Un attacco di forza bruta è un metodo di prova ed errore utilizzato dai programmi applicativi per decodificare dati crittografati come password o chiavi Data Encryption Standard (DES), attraverso uno sforzo estensivo (usando la forza bruta) piuttosto che impiegare strategie intellettuali. Ultima modifica: 2025-01-22 17:01

Esecuzione di NGINX Open Source in un container Docker Avviare un'istanza di NGINX in esecuzione in un container e utilizzando la configurazione NGINX predefinita con il seguente comando: $ docker run --name mynginx1 -p 80:80 -d nginx. Verifica che il contenitore sia stato creato e sia in esecuzione con il comando docker ps:. Ultima modifica: 2025-01-22 17:01

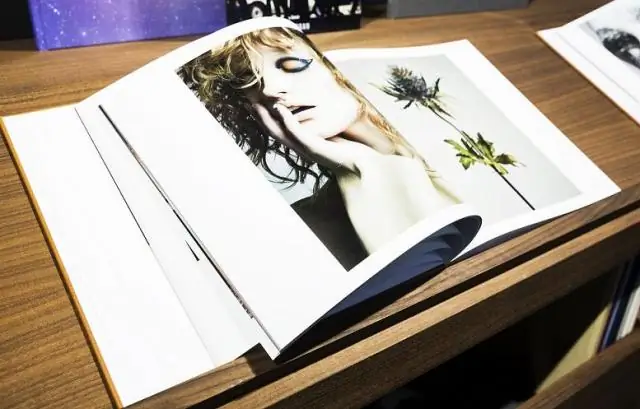

I migliori libri fotografici ti consentono di distillare la tua miriade di scatti fino al meglio e di averli immortalati in stampa, tutti disposti in un bellissimo album da goderti con la tua famiglia e i tuoi amici. Volantino. Picaboo. Stampe Amazon. Mixbook. Pesce spada. Cewe. Stampa bonus. Libri di Bob. Prodotto finito di altissima qualità. Ultima modifica: 2025-01-22 17:01

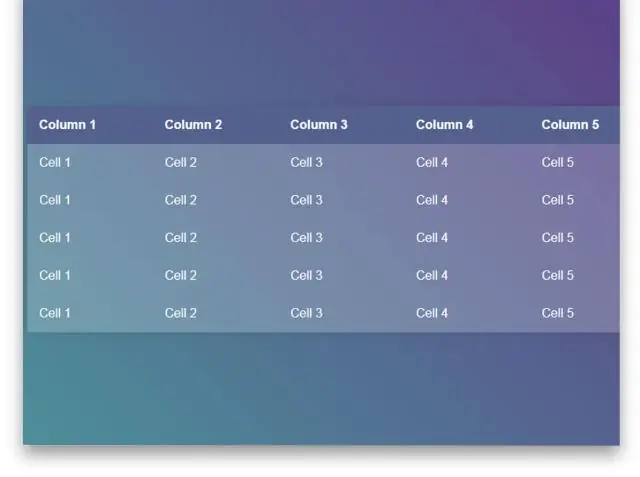

Utilizzo delle tabelle Una tabella viene definita utilizzando l'elemento e contiene un numero di celle di tabella (, per "dati di tabella") che sono organizzate in righe di tabella (). Le celle della tabella che fungono da intestazioni di colonna o intestazioni di riga dovrebbero utilizzare l'elemento (intestazione di tabella). Ultima modifica: 2025-01-22 17:01

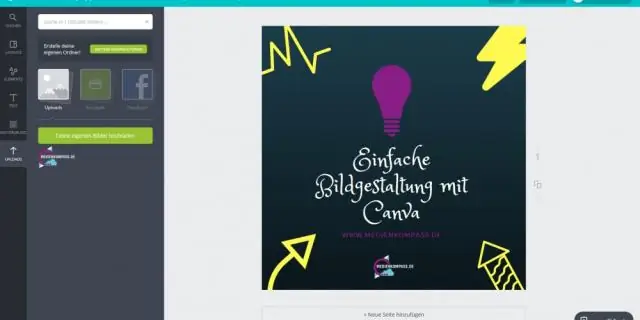

Tutti i media gratuiti su Canva possono essere utilizzati gratuitamente per uso commerciale e non commerciale. Se una foto, un'icona, una traccia musicale, un video o un altro supporto contiene una persona, un luogo, un logo o un marchio identificabile, assicurati di controllare la fonte o contattaci se non sei sicuro. Ultima modifica: 2025-01-22 17:01

Come creare un tag In Sophos Central Admin, accedere a Web Gateway >Impostazioni > Gestione sito web. Fare clic su Aggiungi per aggiungere un tag. Inserisci l'URL di uno o più siti web. Fare clic su Abilita tag. Inserisci un nome per il tag, quindi fai clic su Salva. Ultima modifica: 2025-01-22 17:01

Per intraprendere una carriera come architetto di data warehouse, è necessaria una laurea in informatica, informatica (IT) o ingegneria informatica, insieme a diversi anni di esperienza nella gestione dei dati o nell'architettura del software. Ultima modifica: 2025-01-22 17:01

Celery è una coda di attività/coda di lavoro basata sul passaggio di messaggi distribuito. È focalizzato sul funzionamento in tempo reale, ma supporta anche la pianificazione. Le unità di esecuzione, chiamate attività, vengono eseguite contemporaneamente su uno o più server di lavoro. Celery è scritto in Python, ma il protocollo può essere implementato in qualsiasi linguaggio. Ultima modifica: 2025-01-22 17:01

Il numero massimo di dischi rigidi interni ed esterni è 24. È possibile utilizzare tutti i dischi rigidi interni che può contenere il case del computer, a condizione che disponga di un alimentatore sufficientemente grande per alimentarli tutti. La maggior parte dei casi può contenere 1-4 unità. Ho visto un caso che può contenere10. Ultima modifica: 2025-01-22 17:01

Per utilizzare il disco di installazione di Ubuntu: inserire il disco di installazione di Ubuntu nel CD-ROM e avviare il PC con esso. Dal trattino, cerca Utility Disco. Scegli l'HDD in cui desideri installare Windows e quindi formatta scegliendo NTFS come File system. Ora riavvia il PC e installa Windows nella nuova partizione (HDD). Ultima modifica: 2025-01-22 17:01

Gunicorn. Gunicorn è un server applicativo WSGIweb autonomo che offre molte funzionalità. Supporta nativamente vari framework con i suoi adattatori, rendendolo un sostituto estremamente facile da usare per molti server di sviluppo utilizzati durante lo sviluppo. Ultima modifica: 2025-01-22 17:01

La definizione di governo unitario o stato unitario è un sistema di organizzazione politica con un governo supremo centrale che detiene l'autorità e prende le decisioni per i governi locali subordinati. Un esempio di governo unitario è il Regno Unito che sovrintende alla Scozia. Ultima modifica: 2025-01-22 17:01

Una licenza AutoCAD indipendente costa $ 4.195,00. Se non ricevi l'abbonamento di manutenzione da $ 1.250/anno, non riceverai aggiornamenti importanti e nessun supporto tecnico da AutoCAD. Un approccio più comune consiste nell'utilizzare il servizio di abbonamento di Autodesk. Un abbonamento mensile di AutoCAD costa $ 210 al mese, il che è piuttosto costoso. Ultima modifica: 2025-01-22 17:01

L'idea è che prima che venga eseguita una versione 1.0 (o qualsiasi altra versione), esiste una 1.0-SNAPSHOT. La differenza tra una versione "reale" e una versione snapshot è che gli snapshot potrebbero ricevere aggiornamenti. Ciò significa che il download di 1.0-SNAPSHOT oggi potrebbe fornire un file diverso rispetto al download di ieri o domani. Ultima modifica: 2025-01-22 17:01

Un client dell'applicazione è un'applicazione autonoma che viene eseguita sulla macchina client ed è configurata per funzionare come un componente J2EE. Il client dell'applicazione viene utilizzato per eseguire attività, come l'amministrazione del sistema o dell'applicazione. Ultima modifica: 2025-01-22 17:01

Descrizione. Il tag HTML to viene utilizzato per definire le intestazioni in un documento HTML. definisce l'intestazione più grande e definisce l'intestazione più piccola. Ultima modifica: 2025-01-22 17:01

Nuovo telefono, chi dis. (slang, umoristico) Asserzione che il destinatario di una comunicazione non riconosce il mittente della comunicazione, il che implica che il mittente è insignificante. Ultima modifica: 2025-01-22 17:01

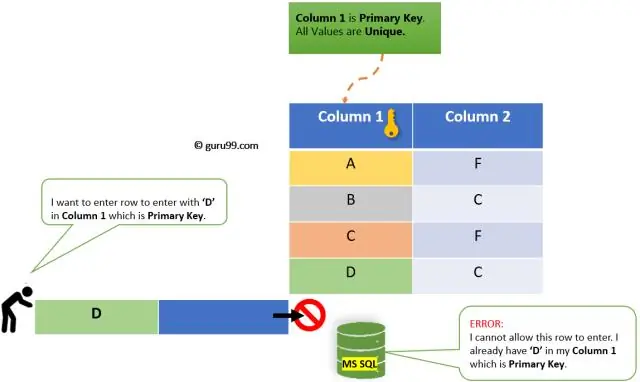

Uno schema di database è di proprietà di un utente del database e ha lo stesso nome del nome utente. Un'ulteriore distinzione è tra i file di database fisici "il database" e "l'istanza" - il software in esecuzione che costituisce il sistema completamente funzionante. Ultima modifica: 2025-01-22 17:01

UDP viene utilizzato anche in situazioni in cui la spesa per la creazione di una connessione e la sincronizzazione con TCP supera il carico utile. Le query DNS sono un esempio perfetto. Un pacchetto in uscita, un pacchetto in ritorno, per query. Se si utilizza TCP, questo sarebbe molto più intenso. Ultima modifica: 2025-01-22 17:01

Abilita il Wi-Fi integrato della fotocamera. Premere il pulsante MENU per visualizzare i menu, quindi evidenziare Wi-Fi nel menu impostazioni e premere il multi-selettore a destra. Evidenziate Connessione di rete e premete il multi-selettore a destra, quindi evidenziate Abilita e premete OK. Attendi qualche secondo per l'attivazione del Wi-Fi. Ultima modifica: 2025-01-22 17:01

Facebook ha un menu a discesa per le emoji nella casella di stato di pubblicazione. Inizia componendo un nuovo aggiornamento di stato di Facebook. Fare clic sulla piccola icona Faccina sorridente in basso a destra nell'area di stato dell'aggiornamento per aprire un nuovo menu. Seleziona qualsiasi emoji che desideri includere nel tuo stato di Facebook. Ultima modifica: 2025-01-22 17:01

Inserimento di codici a barre nei documenti di Microsoft Word Passare alla scheda Componenti aggiuntivi. Apri il pannello TBarCode. Selezionare il tipo di codice a barre (es. Codice 128). Inserisci i dati del tuo codice a barre. Regolare la dimensione del codice a barre (larghezza, altezza, larghezza modulo, ecc.). Fare clic sul pulsante Inserisci codice a barre. Finito. Ultima modifica: 2025-01-22 17:01

JAVA_HOME. Assicurati che JDK sia installato e che JAVA_HOME sia configurato come variabile di ambiente Windows. Scarica Apache Ant. Visita il sito Web ufficiale di Apache Ant, scarica il file zip binario di Ant, ad esempio: apache-ant-1.9. Aggiungi ANT_HOME. Aggiorna PERCORSO. Verifica. Ultima modifica: 2025-01-22 17:01

Esistono generalmente tre tipi riconosciuti di fattori di autenticazione: Tipo 1 – Qualcosa che conosci – include password, PIN, combinazioni, parole in codice o strette di mano segrete. Tutto ciò che puoi ricordare e poi digitare, dire, fare, eseguire o ricordare in altro modo quando necessario rientra in questa categoria. Ultima modifica: 2025-06-01 05:06

Per modificare un vincolo univoco In Esplora oggetti, fare clic con il pulsante destro del mouse sulla tabella contenente il vincolo univoco e selezionare Design. Dal menu Progettazione tabella, fare clic su Indici/Chiavi. Nella finestra di dialogo Indici/chiavi, in Chiave o indice primari/univoci selezionati, selezionare il vincolo che si desidera modificare. Ultima modifica: 2025-01-22 17:01

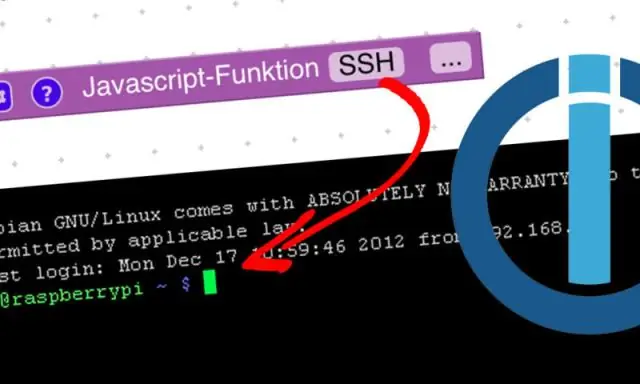

Mosh è un protocollo di connessione sviluppato dal MIT pensando alle connessioni mobili. JuiceSSH eseguirà SSH al server, eseguirà il comando server Mosh e quindi utilizzerà il seguente modello per estrarre la porta della sessione e la chiave con cui connettersi. Ultima modifica: 2025-06-01 05:06

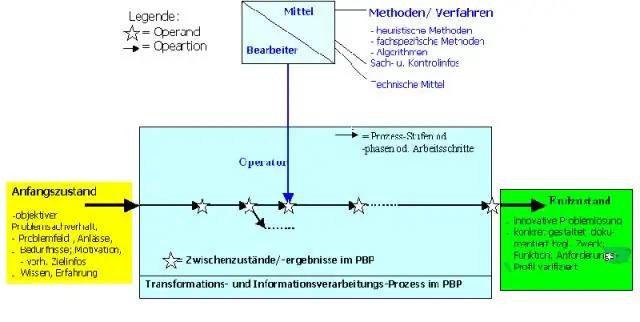

Esaminiamo più da vicino ogni passaggio: chiarire e identificare il problema. Probabilmente il singolo passaggio più importante del CPS è identificare il tuo vero problema o obiettivo. Ricerca il problema. Formula una o più sfide creative. Genera idee. Combina e valuta le idee. Elabora un piano d'azione. Fallo. Ultima modifica: 2025-01-22 17:01

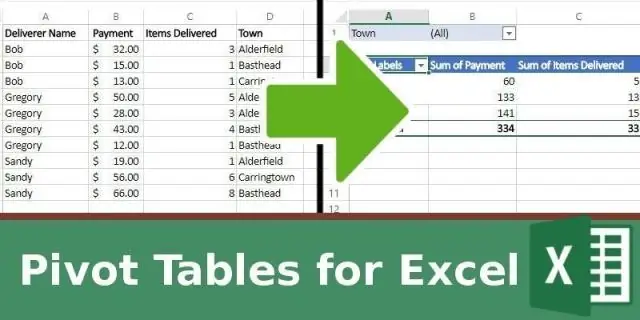

Si ottengono valori duplicati nei risultati delle tabelle pivot, a causa della formattazione dei dati non coerente. Ad esempio, se i dati sono numerici in una colonna e sono presenti alcuni dati la cui formattazione è Testo. Quindi, usa semplicemente la funzione Testo in colonne. Ultima modifica: 2025-01-22 17:01

Come isolare lo slot per la posta Misura la lunghezza, la profondità e l'altezza interna del tuo slot per la posta. Taglia un pezzo di polistirolo o isolante in batuffolo alle dimensioni misurate nel passaggio 1. Posiziona l'isolamento nella fessura della posta. Tagliare la guarnizione per rivestire i bordi superiore, inferiore e laterale del polistirolo o dell'isolamento dell'imbottitura. Ultima modifica: 2025-01-22 17:01

Qual è la dimensione massima del disco rigido in Windows 10/8/7 Come in altri sistemi operativi Windows, gli utenti possono utilizzare solo 2 TB o 16 TB di spazio in Windows 10, indipendentemente dalle dimensioni del disco rigido, se inizializzano il proprio disco su MBR. A questo punto, alcuni di voi potrebbero chiedersi perché ci sono limiti di 2 TB e 16 TB. Ultima modifica: 2025-01-22 17:01

(1) Nelle interfacce utente grafiche, il trascinamento si riferisce allo spostamento di un'icona o di un'altra immagine su uno schermo di visualizzazione. Per trascinare un oggetto su uno schermo di visualizzazione, di solito si seleziona l'oggetto con un pulsante del mouse ("afferralo") e quindi si sposta il mouse tenendo premuto il pulsante del mouse. Ultima modifica: 2025-01-22 17:01

I migliori tablet Microsoft Surface Surface Pro 6 (Intel Core i7, 8 GB di RAM, 256 GB) Il nuovissimo ibrido tra laptop e tablet Surface più veloce. Surface Pro 5 (Intel Core i5, 8 GB di RAM, 128 GB) Surface Pro 3 (Intel Core i5, 8 GB di RAM, 128 GB) Surface Pro 3 (Intel Core i7, 8 GB di RAM, 128 GB) Surface 3 (Intel Atom, 2 GB di RAM, 64 GB) ). Ultima modifica: 2025-01-22 17:01

Paese: Nigeria. Ultima modifica: 2025-01-22 17:01

Considera i seguenti suggerimenti: Il documento delle specifiche dovrebbe essere semplice. Nessuno ha bisogno di scrivere da zero una specifica di 20 pagine. Descrizione del progetto. Elenco di tutte le pagine/schermate con tutte le funzionalità. Percorso utente. Progetta prototipi o wireframe. Informazioni relative allo stack tecnologico. Ultima modifica: 2025-01-22 17:01

Per ottenere la certificazione ASP, i professionisti della sicurezza avranno bisogno di un minimo di una laurea in qualsiasi campo o di un Associato in sicurezza, salute, ambiente o un campo strettamente correlato. È inoltre richiesto almeno un anno di esperienza a livello professionale con ampiezza e profondità dei compiti di sicurezza. Ultima modifica: 2025-01-22 17:01

Per impostare l'ordine TAB per i controlli nella finestra di dialogo (o scheda o pagina), selezionare la voce di menu Layout:Tab Order in Visual C++ e fare clic su ciascun controllo nell'ordine TAB desiderato. Dopo aver completato questo processo, premere il tasto INVIO. Ultima modifica: 2025-01-22 17:01

ENIAC. Il progetto ENIAC dell'esercito americano è stato il primo computer ad avere una capacità di memoria in qualsiasi forma. Assemblato nell'autunno del 1945, l'ENIAC era l'apice della tecnologia moderna (beh, almeno all'epoca). Era un mostro da 30 tonnellate, con tre unità separate, più alimentazione e raffreddamento ad aria forzata. Ultima modifica: 2025-01-22 17:01

L'unità del paragrafo è la caratteristica più importante di un buon paragrafo. Definisce che tutte le frasi in un paragrafo dovrebbero parlare di una singola idea o di un argomento principale. La coerenza richiede che le idee o le frasi presentate in un paragrafo fluiscano senza intoppi dall'una all'altra. Ultima modifica: 2025-01-22 17:01

Scarica ed esegui Universal USBInstaller, seleziona Linux Mint 9 e segui le istruzioni sullo schermo. Riavvia il PC e imposta il BIOS di sistema o il menu di avvio per l'avvio dal dispositivo USB, salva le modifiche e riavvia dalla chiavetta USB. Ultima modifica: 2025-01-22 17:01