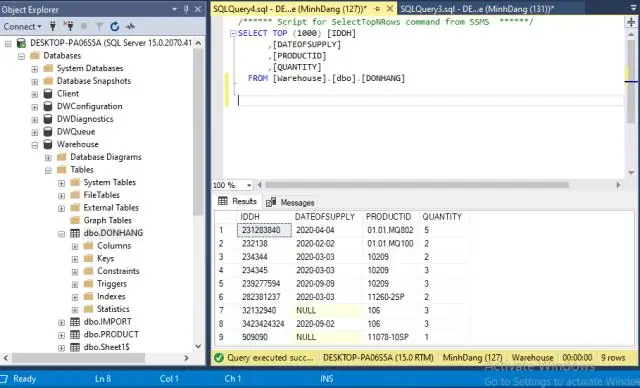

MS SQL Server - Come ottenere la data solo dal valore datetime? SELECT getdate(); CONVERT (tipo_dati [(lunghezza)], espressione [, stile]) SELECT CONVERT(VARCHAR(10), getdate(), 111); SELECT CONVERT(data, getdate()); 1 set 2018 00:00:00:AM. SELECT DATEADD(dd, 0, DATEDIFF(dd, 0, GETDATE())); CAST (espressione AS data_type [(length)]) SELECT CAST(getdate() AS date);. Ultima modifica: 2025-01-22 17:01

Nelle statistiche descrittive, le statistiche di riepilogo vengono utilizzate per riassumere un insieme di osservazioni, al fine di comunicare la maggior quantità di informazioni nel modo più semplice possibile. Gli statistici cercano comunemente di descrivere le osservazioni in una misura di posizione, o tendenza centrale, come la media aritmetica. Ultima modifica: 2025-01-22 17:01

Parole chiave più cercate: elenchi dei termini di ricerca di Google più popolari nelle categorie Parole più cercate su Google Rank Volume di ricerca delle parole chiave 1 Facebook 2.147.483.647 2 Youtube 1.680.000.000 3 Google 923.000.000. Ultima modifica: 2025-01-22 17:01

Il significato di IMAO IMAO significa "nella mia opinione arrogante" Quindi ora lo sai - IMAO significa "nella mia opinione arrogante" - non ringraziarci. YW! Cosa significa IMAO? IMAO è un acronimo, un'abbreviazione o una parola gergale spiegata sopra dove viene data la definizione IMAO. Ultima modifica: 2025-01-22 17:01

(dal greco > latino: ciò che è spinto in qualcosa; cuneo, tappo; interpolazione, ostruzione; da 'buttare dentro' o 'buttare dentro'). Ultima modifica: 2025-01-22 17:01

Se hai bisogno di utilizzare un account VPN su molti dispositivi, dovresti scegliere un servizio VPN che ti permetta di farlo. Quando selezioni un provider VPN, presta attenzione al loro limite sulle connessioni simultanee (a volte si chiama accessi multipli). La maggior parte dei provider VPN consente solo 1 o 2 connessioni simultanee. Ultima modifica: 2025-01-22 17:01

L'eccezione Runtime è la classe padre in tutte le eccezioni del linguaggio di programmazione Java che dovrebbero causare l'arresto anomalo o l'interruzione del programma o dell'applicazione quando si verificano. A differenza delle eccezioni che non sono considerate come eccezioni di runtime, le eccezioni di runtime non vengono mai controllate. Ultima modifica: 2025-01-22 17:01

Loopback è un nodo open source altamente estensibile. js che può essere utilizzato per creare API REST end-to-end dinamiche. Con poco o nessun codice, Loopback ti dà il potere di: Creare rapidamente API. Connetti le tue API a fonti di dati come database relazionali, MongoDB, API REST, ecc. Ultima modifica: 2025-01-22 17:01

Un affisso cambia il significato di una parola. Un affisso può essere attaccato all'inizio o alla fine di una radice o di una radice. Se un affisso è attaccato all'inizio di una parola, si parla di prefisso. Se un affisso è attaccato alla fine di una parola, si chiama suffisso. Ultima modifica: 2025-01-22 17:01

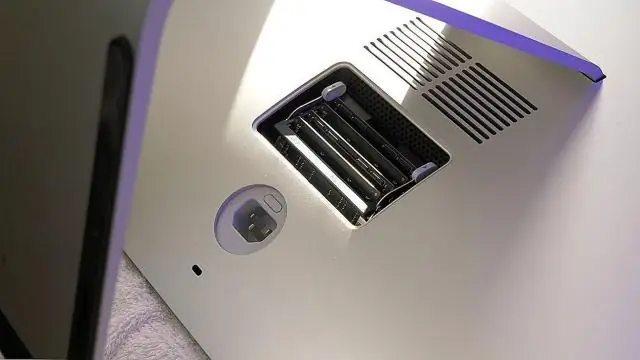

Un SSD è molto più veloce e offre prestazioni notevolmente migliori quando si tratta di giochi, in particolare in termini di tempi di caricamento. Gli HDD, d'altra parte, hanno una durata maggiore e sono molto più convenienti come soluzione di archiviazione ad alto volume. Ultima modifica: 2025-01-22 17:01

Un wireframe (noto anche come "scheletro") è una rappresentazione statica e a bassa fedeltà di diversi layout che formano un prodotto. È una rappresentazione visiva di un'interfaccia che utilizza solo forme semplici (i wireframe sembrano progettati con fili ed è da qui che deriva il nome). Ultima modifica: 2025-01-22 17:01

I metodi classici come ETS e ARIMA superano i metodi di machine learning e deep learning per la previsione one-step su set di dati univariati. I metodi classici come Theta e ARIMA superano i metodi di machine learning e deep learning per la previsione in più fasi su set di dati univariati. Ultima modifica: 2025-06-01 05:06

Ogni modello Squarespace ha il proprio codice specializzato, il che significa che non puoi combinare e abbinare funzionalità di modelli diversi. Ad esempio, non puoi aggiungere una Pagina Indice da un modello e quindi utilizzare la Pagina Galleria di un modello diverso. Ultima modifica: 2025-01-22 17:01

Trova collegamenti utilizzati nelle formule Premere Ctrl+F per avviare la finestra di dialogo Trova e sostituisci. Fare clic su Opzioni. Nella casella Trova, inserisci. Nella casella Entro, fare clic su Cartella di lavoro. Nella casella Cerca in, fare clic su Formule. Fare clic su Trova tutto. Nella casella di riepilogo visualizzata, cercare nella colonna Formula le formule che contengono. Ultima modifica: 2025-01-22 17:01

Tutte le persone con cui condividi possono etichettare, colorare, archiviare o aggiungere promemoria senza modificare la nota per gli altri. Se desideri condividere una nota, ma non vuoi che altri la modifichino, invia una nota di Keep con un'altra app. Sul tuo telefono o tablet Android, apri l'app Google Keep. Tocca la nota che vuoi condividere. Ultima modifica: 2025-01-22 17:01

Un piano di sicurezza del sistema o SSP è un documento che identifica le funzioni e le caratteristiche di un sistema, compreso tutto il suo hardware e il software installato sul sistema. Ultima modifica: 2025-01-22 17:01

Il -T4 è per il modello di velocità, questi modelli sono ciò che dice a nmap quanto velocemente eseguire la scansione. Il modello di velocità varia da 0 per lento e furtivo a 5 per veloce e ovvio. Ultima modifica: 2025-01-22 17:01

Il piano dati si riferisce a tutte le funzioni e i processi che inoltrano pacchetti/frame da un'interfaccia all'altra. Il piano di controllo si riferisce a tutte le funzioni e i processi che determinano quale percorso utilizzare. Protocolli di routing, spanning tree, ldp, ecc. sono esempi. Ultima modifica: 2025-01-22 17:01

Crea un nuovo repository su GitHub. Apri TerminalTerminalGit Bash. Cambia la directory di lavoro corrente nel tuo progetto locale. Inizializza la directory locale come repository Git. Aggiungi i file nel tuo nuovo repository locale. Conferma i file che hai messo in scena nel tuo repository locale. Ultima modifica: 2025-01-22 17:01

Configurazione semplice tramite l'utilizzo di un computer con un browser web. Dopo la configurazione, è sufficiente collegare l'adattatore Wi-Fi alla porta Ethernet dell'apparecchiatura cablata. Questo ripetitore Wi-Fi professionale non solo può trasformare le apparecchiature cablate in dispositivi Wi-Fi, ma estende anche il raggio di copertura della rete Wi-Fi esistente. Ultima modifica: 2025-01-22 17:01

In questa pagina Installazione e configurazione passo passo OpenLDAP Server. Passo 1. Requisiti. Passo 2. Avvia il servizio. Passaggio 3. Crea la password dell'utente root LDAP. Passaggio 4. Aggiorna /etc/openldap/slapd.conf per la password di root. Passaggio 5. Applica i cambiamenti. Passaggio n. 6. Crea utenti di prova. Passaggio 7. Migra gli utenti locali su LDAP. Ultima modifica: 2025-01-22 17:01

Il modello input-process-output (IPO), o pattern input-process-output, è un approccio ampiamente utilizzato nell'analisi dei sistemi e nell'ingegneria del software per descrivere la struttura di un programma di elaborazione delle informazioni o di un altro processo. Ultima modifica: 2025-01-22 17:01

Apri l'app Impostazioni. Tocca Wi-Fi, quindi imposta il dispositivo di scorrimento nella schermata successiva su acceso/verde. YouriPhone genererà un elenco di reti wireless disponibili in Scegli una rete. Ultima modifica: 2025-01-22 17:01

Ruotare la base in senso antiorario per separare la telecamera dalla base. Praticare i fori di posizionamento sulla base. Posiziona la base con i fori di posizionamento contro il muro (il segno della freccia dovrebbe essere verso l'alto) e segnali con una penna. Forare nel punto segnato. Avvitare la base al muro. Monta la tua fotocamera. Ultima modifica: 2025-01-22 17:01

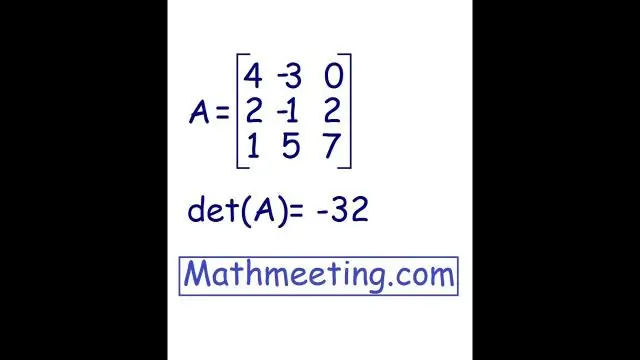

È possibile moltiplicare le matrici 2x3 e 3x3 e la matrice del risultato è una matrice 2x3. Ultima modifica: 2025-01-22 17:01

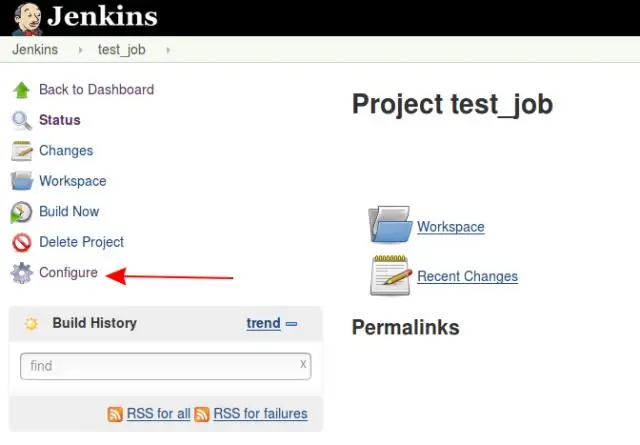

Cron è l'utilità di pianificazione integrata: esegui le cose a orari prestabiliti, ripetile ecc. In effetti, Jenkins usa qualcosa come la sintassi cron quando si specificano orari specifici in cui si desidera eseguire un lavoro. Ultima modifica: 2025-01-22 17:01

Influenzato: Jython; Apache Groovy; JavaScript. Ultima modifica: 2025-01-22 17:01

Generazione di un token di accesso personale (PAT) VSTS Nella tua pagina VSTS, in alto a destra, fai clic sull'immagine del tuo profilo e fai clic su Sicurezza. Nella pagina Token di accesso personali, fare clic su Aggiungi. Quando il token viene creato, prendine nota poiché non può essere più visualizzato. Ultima modifica: 2025-01-22 17:01

Informazioni su OnTheHub. OnTheHub è dedicato alla rimozione delle barriere all'istruzione fornendo a studenti e docenti software gratuiti e scontati dai principali editori del mondo. Con OnTheHub, studenti ed educatori risparmiano fino al 90% sul software accademico e possono persino ottenere prodotti gratuitamente. Ultima modifica: 2025-01-22 17:01

File di set di dati R Uno dei modi più semplici per salvare i dati è salvarli in un file RData con la funzione save(). R salva i tuoi dati nella cartella di lavoro sul disco del tuo computer in un file binario. Ultima modifica: 2025-01-22 17:01

Definizione di dac 'imbarazzato'. Pronunciato das-ed ordas. Ultima modifica: 2025-01-22 17:01

Come spostare i file del Mac su un PC Windows ALTRO: Windows 10: revisione completa. Collega l'unità esterna al Mac, apri l'unità e seleziona File. Seleziona Nuova cartella. Digita "File esportati" e premi Invio. Se non utilizzi Foto, vai al passaggio 17. Apri l'app Foto e fai clic su Modifica nella barra dei menu. Fare clic su Seleziona tutto. Fare clic su File. Sposta il cursore su Esporta. Ultima modifica: 2025-01-22 17:01

È anche possibile con un ACL esteso definire quale protocollo viene consentito o negato. Come per gli ACL standard, esiste un intervallo di numeri specifico utilizzato per specificare un elenco di accesso esteso; questo intervallo è compreso tra 100-199 e 2000-2699. Ultima modifica: 2025-01-22 17:01

Cosa fa un kill switch su un tosaerba a benzina? Un kill switch è una funzione di sicurezza progettata per funzionare insieme al freno a volano del tosaerba. Quando l'interruttore è collegato interrompe la bobina di accensione inviando qualsiasi corrente alla candela, questo, ovviamente, significa che il tosaerba non si avvia. Ultima modifica: 2025-01-22 17:01

Se ricevi il messaggio "Questa copia di Windows non è autentica", significa che Windows ha un file aggiornato in grado di rilevare il tuo sistema operativo Windows. Quindi, ciò richiede la disinstallazione di quel successivo aggiornamento per eliminare questo problema. Ultima modifica: 2025-01-22 17:01

Fondata nell'agosto 1977 da Larry Ellison, Bob Miner, Ed Oates e Bruce Scott, Oracle è stato inizialmente chiamato dopo "Progetto Oracle", un progetto per uno dei loro clienti, la CIA, e la società che ha sviluppato Oracle è stata soprannominata "Systems Development Labs" , o SDL. Ultima modifica: 2025-01-22 17:01

La NRF è un componente chiave dell'architettura basata sui servizi 5G. Oltre a fungere da repository dei servizi, la NRF supporta anche meccanismi di discovery che consentono agli elementi 5G di scoprirsi a vicenda e ottenere lo stato aggiornato degli elementi desiderati. Ultima modifica: 2025-01-22 17:01

Dai un'occhiata al nostro elenco di 10 siti di condivisione e archiviazione di file online sicuri gratuiti. Una guida. OneDrive è il servizio di archiviazione file online gratuito di Microsoft. MediaFire. Amazon Cloud Drive. DropBox. Tu lo mandi. SugarSync. Meno. RapidShare. Ultima modifica: 2025-01-22 17:01

Puoi anche importare i dati tramite la scheda "Importa set di dati" in RStudio, in "Ambiente globale". Usa l'opzione dati di testo nell'elenco a discesa e seleziona il tuo. File RData dalla cartella. Ultima modifica: 2025-01-22 17:01

Bitdefender Antivirus Plus 2020. Norton AntiVirus Plus. Webroot SecureAnywhere AntiVirus. ESET NOD32 Antivirus. F-Secure Antivirus SICURO. Antivirus Kaspersky. Trend Micro Antivirus+ Sicurezza. Panda Dome Essential. Ultima modifica: 2025-01-22 17:01