Per trovarlo, procedi come segue: macchina virtuale macOSOS X. Apri Terminale su macOSOS Xvirtual machine > esegui il comando: ioreg -l |grep IOPlatformSerialNumber. Macchina virtuale Windows. Apri il prompt dei comandi sulla macchina virtuale Windows> esegui il comando: wmic biosget serialnumber. Macchina virtuale Linux. Ultima modifica: 2025-01-22 17:01

L'analisi dell'albero di regressione è quando il risultato previsto può essere considerato un numero reale (ad esempio il prezzo di una casa o la durata della degenza di un paziente in ospedale). Ultima modifica: 2025-01-22 17:01

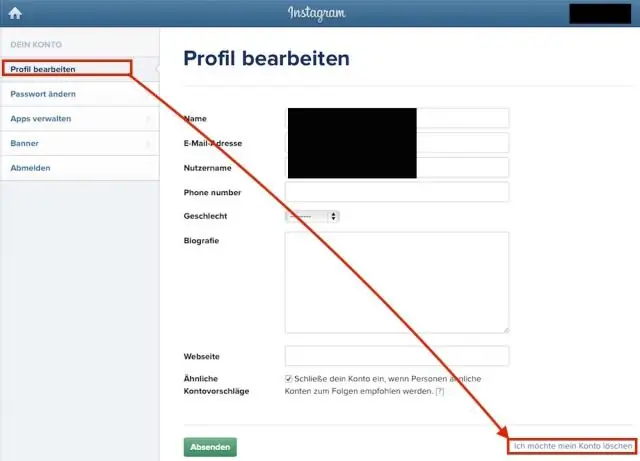

Eliminazione di un account Fare clic su Home e su Il mio account. Sul lato sinistro, fai clic su Elimina account. Fare clic su Elimina account. Inserisci la tua password di mail.com. Fare clic su Salva modifiche. Ultima modifica: 2025-01-22 17:01

Gira il tavolo su un lato e allinea i fori di montaggio sul fondo della piastra con i punti di fissaggio corretti nel router, che hai identificato in precedenza. La fresatrice verrà fissata alla piastra dell'inserto con bulloni che vengono inseriti nella piastra e passano attraverso la base della fresatrice. Ultima modifica: 2025-01-22 17:01

Seleziona "Messaggi e-mail" nel menu a discesa. Fai clic su "Seleziona destinatari" nel gruppo "Avvia unione stampa". Trova il foglio di calcolo Excel che hai creato, fai clic su "Apri" e fai clic su "OK". Selezionare i campi dal gruppo "Scrivi e inserisci campi" nella scheda "Email" del nastro. Fare clic su "Riga di saluto" per inserire un saluto. Ultima modifica: 2025-01-22 17:01

IOException è un'eccezione che i programmatori utilizzano nel codice per generare un errore nelle operazioni di input e output. È un'eccezione verificata. Il programmatore deve sottoclassare l'IOException e dovrebbe lanciare la sottoclasse IOException in base al contesto. Ultima modifica: 2025-01-22 17:01

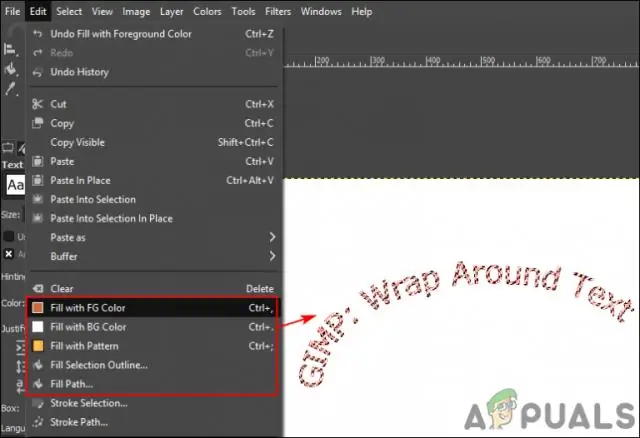

Crea una pila di immagini Combina le immagini separate in un'immagine a più livelli. Scegli Seleziona > Tutti i livelli. Scegli Modifica > Allinea automaticamente i livelli e seleziona Auto come opzione di allineamento. Scegli Livello > Oggetti avanzati > Converti in oggetto avanzato. Scegli Livello > Oggetti avanzati > Modalità pila e seleziona una modalità pila dal sottomenu. Ultima modifica: 2025-01-22 17:01

Spider è un workbench generico per interagire con target embedded (complessi). Riduce la complessità di configurazione in Side Channel Analysis (SCA) e Fault Injection (FI) creando un unico punto di controllo con tutte le linee di I/O e reset per interfacce personalizzate o integrate. Ultima modifica: 2025-01-22 17:01

La CCIE non è più nemmeno la certificazione tecnica più preziosa. Questa distinzione appartiene al certificato CertifiedInformation Systems Security Professional (CISSP), che era il quarto nel nostro sondaggio. Tuttavia, le CCIE stanno ancora tirando giù buoni soldi, con uno stipendio medio di $ 93.500. Ultima modifica: 2025-01-22 17:01

Il contenuto del messaggio (all'interno della busta postale) è come il corpo del tuo messaggio. Nel senso email può anche avere le informazioni del campo di intestazione come "Oggetto:" "Data:" "A:" e "Da:". Il comando 'MAIL FROM' specifica l'indirizzo ai fini della restituzione (esempio: problemi con la consegna della posta). Ultima modifica: 2025-01-22 17:01

Per trovare il tuo ID Skype su Windows, seleziona semplicemente la tua immagine del profilo e il tuo nome Skype verrà visualizzato nel tuo profilo accanto a "Accesso effettuato come". Ultima modifica: 2025-01-22 17:01

Detto questo, mentre nella maggior parte dei casi i link che hanno l'attributo nofollow su di essi non avranno un impatto negativo sul tuo posizionamento su Google. Detto questo, nella maggior parte dei casi i link che hanno l'attributo nofollow su di essi non avranno un impatto negativo sul tuo posizionamento su Google. Ultima modifica: 2025-01-22 17:01

I 20 migliori software di disegno Adobe Photoshop CC. Adobe Photoshop CC è ancora considerato il miglior software di disegno sul mercato. Corel Draw. Progettista di affinità. DisegnaPlus. Vernice per studio clip. Crita. MediBang Paint Pro. Procreare. Ultima modifica: 2025-01-22 17:01

Puoi accedervi dall'editor del servizio app sotto il nome dell'app -> Apri Kudu Console o tramite il portale in Strumenti avanzati. Puoi semplicemente fare clic sul nome della cartella per navigare o digitare il comando. Puoi anche manipolare facilmente i file, ma mi piace di più l'editor del servizio app per quella funzionalità. Ultima modifica: 2025-01-22 17:01

Apt-get cerca il pacchetto specificato nei repository forniti in /etc/apt/sources. list file e /etc/apt/sources. Ultima modifica: 2025-01-22 17:01

Snapshot standby è una funzionalità di Oracle 11g che consente di eseguire un'operazione di lettura-scrittura sul database in standby. Una volta terminato il test, possiamo nuovamente convertire il database delle istantanee in standby fisico. Una volta convertito il database in standby fisico, tutte le modifiche apportate allo standby dello snapshot verranno ripristinate. Ultima modifica: 2025-01-22 17:01

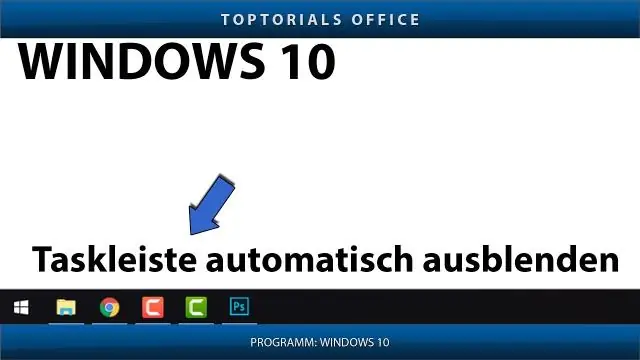

Apri le impostazioni della barra delle applicazioni in Windows 10 Passaggio 1: apri l'app Impostazioni facendo clic sull'icona Impostazioni nel menu Start o premendo contemporaneamente il logo di Windows e i tasti I. Passaggio 2: nell'app Impostazioni, fare clic sulla categoria Personalizzazione e quindi su Barra delle applicazioni per visualizzare tutte le impostazioni della barra delle applicazioni. Ultima modifica: 2025-01-22 17:01

Definizione di controllo specifico del sistema Per controllo specifico del sistema si intende un controllo per un sistema informativo che non è stato designato come controllo comune o la parte di un controllo ibrido che deve essere implementato all'interno di un sistema informativo. Ultima modifica: 2025-01-22 17:01

Properties è un'estensione di file per i file utilizzati principalmente nelle tecnologie relative a Java per memorizzare i parametri configurabili di un'applicazione. Ogni parametro viene memorizzato come una coppia di stringhe, una memorizza il nome del parametro (chiamata chiave/mappa) e l'altra memorizza il valore. Ultima modifica: 2025-01-22 17:01

Crea un martello. I martelli sono realizzati con due bastoncini e cinque di qualsiasi materiale tu voglia che sia il martello. Crea un'incudine. Le incudini sono realizzate con otto lingotti di ferro. Martellare il disco su un'incudine. Fare clic con il tasto destro per posizionare il disco che hai creato sull'incudine. Crea il tuo coperchio insieme a una base in ferro e un pulsante. Ultima modifica: 2025-01-22 17:01

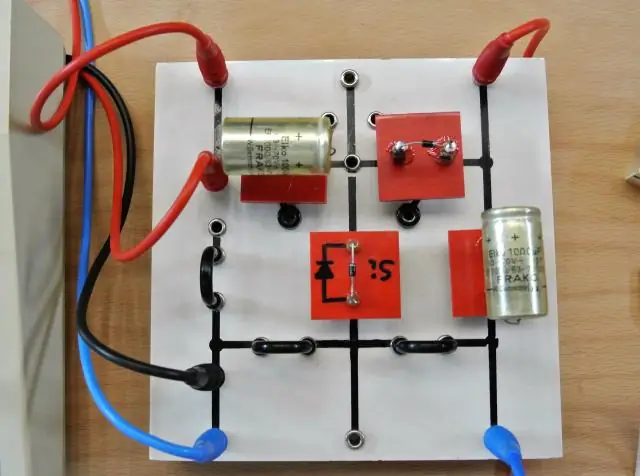

Testa il lato di alimentazione del circuito - Secondo il manuale della tua auto, identifica il lato di alimentazione del circuito. Controlla la potenza impostando il tuo misuratore sull'impostazione dei volt. Toccare un cavo del metro al pin (+) del connettore del clacson e l'altro a massa. Lo strumento dovrebbe visualizzare la tensione della batteria. Ultima modifica: 2025-01-22 17:01

Un data lake Hadoop è una piattaforma di gestione dei dati che comprende uno o più cluster Hadoop. Viene utilizzato principalmente per elaborare e archiviare dati non relazionali, come file di registro, record di flussi di clic su Internet, dati di sensori, oggetti JSON, immagini e post sui social media. Ultima modifica: 2025-01-22 17:01

Company Gear si trova nell'angolo in alto a destra. Prima l'icona dell'ingranaggio, poi il nome della tua azienda. Qui è dove, tra le altre funzionalità, modificherai anche le impostazioni aziendali proprio come le preferenze nel desktop QuickBooiks. Ultima modifica: 2025-01-22 17:01

Voglio solo cambiare il carattere! Passaggio 0: aggiungi la libreria di supporto. Imposta minSdk su 16+. Passaggio 1: crea una cartella. Aggiungi un carattere ad esso. Passaggio 2: definire un tema per la barra degli strumenti. <!-- Passaggio 3: aggiungi una barra degli strumenti al tuo layout. Dagli il tuo nuovo tema. Passaggio 4: imposta la barra degli strumenti nella tua attività. Passaggio 5: divertiti. Ultima modifica: 2025-01-22 17:01

IPSec può essere utilizzato per creare tunnel VPN per il traffico IP end-to-end (chiamato anche modalità di trasporto IPSec) o tunnel IPSec da sito a sito (tra due gateway VPN, noto anche come modalità tunnel IPSec). IP Header è l'intestazione IP originale e IPSec inserisce la sua intestazione tra l'intestazione IP e le intestazioni di livello superiore. Ultima modifica: 2025-01-22 17:01

Le espressioni facciali sono importanti perché sono un modo dominante di comunicare. Senza espressioni facciali, le persone sarebbero, in mancanza di una parola migliore, robot. Possono aiutarci a esprimere qualsiasi cosa, dalla semplice gioia, all'estrema tristezza o depressione. Ultima modifica: 2025-01-22 17:01

Come utilizzare Amazon Fire TV Stick Collegare il cavo USB Micro all'alimentatore. Collega l'altra estremità a Fire TVStick. Collega Fire TV Stick a una porta HDMI della tua TV. Premi Home sul telecomando. Premi Riproduci/Pausa sul telecomando. Seleziona la tua lingua. Seleziona la tua rete Wi-Fi. Inserisci la tua password e seleziona Connetti. Ultima modifica: 2025-01-22 17:01

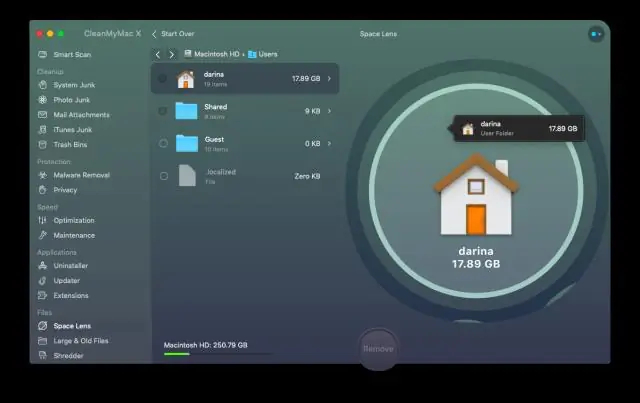

Per impostazione predefinita, la cartella Dropbox è installata come sottocartella della cartella "C:Users", dove "C:" è il disco rigido principale e " " è il nome dell'account utente di Windows. Puoi scegliere di posizionare la cartella Dropbox in una posizione diversa scegliendo Configurazione avanzata anziché Configurazione tipica durante il processo di installazione. Ultima modifica: 2025-01-22 17:01

API è l'acronimo di Application Programming Interface. --> Salesforce fornisce accesso programmatico alle informazioni della tua organizzazione utilizzando interfacce di programmazione delle applicazioni semplici, potenti e sicure[API]. Ultima modifica: 2025-01-22 17:01

Un repository Git non è una criptovaluta Secondo questo standard un repository Git non è certamente una blockchain. Il contenuto non è necessariamente un libro mastro (anche se potresti archiviare un libro mastro) e i dati sono solo blob di dati, un'euristica del file system rudimentale e hashing crittografico. Ultima modifica: 2025-01-22 17:01

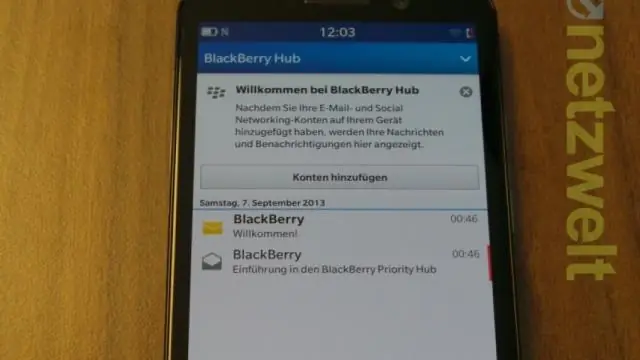

BlackBerry® Z30 (BlackBerry10.2) Collega il tuo vecchio smartphone BlackBerry al computer utilizzando il cavo USB. BlackBerry Link dovrebbe avviarsi automaticamente; in caso contrario, avviare il programma manualmente. Fare clic su Trasferisci dati dispositivo. Attendi che i dati vengano copiati dal tuo smartphone BlackBerry. Ultima modifica: 2025-01-22 17:01

Vai al Centro di controllo sul tuo iPhone e tocca "AirPlay Mirroring" o "ScreenMirroring". Seleziona il nome del tuo computer. Quindi lo schermo del tuo iPhone verrà trasmesso in streaming su PC. Ultima modifica: 2025-01-22 17:01

Static Loop & Merge Nella scheda Survey, fare clic su Block Options per il blocco che si desidera ripetere e selezionare Loop & Merge. Fai clic su Attiva loop e unisci. Ultima modifica: 2025-01-22 17:01

L'intelligenza logico/matematica si riferisce alla nostra capacità di pensare in modo logico, ragionare e identificare le connessioni. Le persone con intelligenza matematica, come Albert Einstein, sono brave a lavorare con numeri, idee complesse e astratte e indagini scientifiche. Ultima modifica: 2025-01-22 17:01

Scorri l'elenco fino a trovare il programma "FromDocToPDF", quindi fai clic per evidenziarlo, quindi fai clic sul pulsante "Disinstalla" che appare nella barra degli strumenti in alto. Nella finestra di messaggio successiva, conferma il processo di disinstallazione facendo clic su Sì, quindi segui le istruzioni per disinstallare il programma. Ultima modifica: 2025-01-22 17:01

Arrotondamento in Access La funzione incorporata. Utilizzare la funzione Round() nell'origine del controllo di una casella di testo o in un campo di query calcolato. Arrotondamento per difetto. Per arrotondare tutti i valori frazionari al numero inferiore, utilizzare Int(): Arrotondamento per eccesso. Arrotonda ai 5 centesimi più vicini. Arrotonda a $ 1000. Perché rotondo? Arrotondamento dei banchieri. Errori in virgola mobile. Ultima modifica: 2025-01-22 17:01

Il requisito è eseguire il subnetting in modo da creare il maggior numero di sottoreti possibile con 30 host in ciascuna sottorete. 2n -2, dove l'esponente n è uguale al numero di bit rimasti dopo che i bit della sottorete sono stati presi in prestito. possiamo calcolare quanti bit saranno necessari in modo che ogni sottorete abbia 30 indirizzi host. Ultima modifica: 2025-06-01 05:06

L'azienda ora vende il suo approccio all'apprendimento automatico tramite Amazon Web Services a clienti tra cui la NASA e la NFL. Sfruttando i progressi e le applicazioni dell'intelligenza artificiale in altre aree dell'azienda, offre soluzioni di intelligenza artificiale personalizzate a grandi e piccole imprese. Ultima modifica: 2025-01-22 17:01

Un elenco di controllo di accesso (ACL), rispetto a un file system del computer, è un elenco di autorizzazioni allegate a un oggetto. Un ACL specifica a quali utenti o processi di sistema è concesso l'accesso agli oggetti, nonché quali operazioni sono consentite su determinati oggetti. Ultima modifica: 2025-01-22 17:01

La sostituzione della finestra costa in media da $ 175 a $ 700 per finestra. I comuni tipi di finestre di fascia alta possono costare tra $ 800 e $ 1.200. Il costo di installazione può dipendere da diversi fattori. Dopo anni di proprietà della casa, probabilmente dovrai sostituire alcune finestre della tua casa. Ultima modifica: 2025-01-22 17:01