In realtà, i file delle App che hai scaricato dal Play Store sono memorizzati sul tuo telefono. Puoi trovarlo nella memoria interna del telefono > Android > dati > …. In alcuni telefoni cellulari, i file sono archiviati in Scheda SD> Android> dati>. Ultima modifica: 2025-01-22 17:01

Inserisci il tuo PIN di sicurezza. Il PIN predefinito è 0000. Il codice PIN predefinito è 0000. Se hai cambiato la password in passato e ora non riesci a ricordarla, puoi reimpostarla spegnendo la TV e inserendo quanto segue sul telecomando: Mute > 8 > 2 > 4 > Power. Ultima modifica: 2025-01-22 17:01

Il TASER è stato brevettato nel 1974. La versione originale del TASER utilizzava la polvere da sparo come propellente. In quanto tale, il governo ha classificato l'invenzione di Cover come un'arma da fuoco che ne avrebbe limitato le vendite. La maggior parte delle forze dell'ordine non era abbastanza convinta da implementare l'"arma da fuoco" elettrica tra le truppe. Ultima modifica: 2025-01-22 17:01

Se vuoi evitare che il testo vada a capo, puoi applicare lo spazio bianco: nowrap; Nota nell'esempio di codice HTML all'inizio di questo articolo, ci sono in realtà due interruzioni di riga, una prima della riga di testo e una dopo, che consentono al testo di essere sulla propria riga (nel codice). Ultima modifica: 2025-01-22 17:01

Algoritmi simmetrici: (detti anche “chiave segreta”) utilizzano la stessa chiave sia per la cifratura che per la decrittazione; algoritmi asimmetrici: (detti anche “chiave pubblica”) utilizzano chiavi diverse per la cifratura e la decrittazione. Distribuzione delle chiavi: come trasmettiamo le chiavi a chi ne ha bisogno per stabilire una comunicazione sicura. Ultima modifica: 2025-01-22 17:01

Il servizio Prime soddisfatto da venditore di 2 giorni di Amazon richiede che un venditore utilizzi un servizio garantito. Ciò includerebbe USPS Express Priority (1 - 2 giorni), UPS2-Day o FedEx 2-Day. Alcuni dicono che la priorità USPS (1-3 giorni) non è un'opzione accettabile per la spedizione garantita in 2 giorni. Ultima modifica: 2025-01-22 17:01

Come costruire un grafico a torta Connettersi all'origine dati Sample - Superstore. Trascina la misura Vendite su Colonne e trascina la dimensione Sottocategoria su Righe. Fai clic su Mostrami sulla barra degli strumenti, quindi seleziona il tipo di grafico a torta. Il risultato è una torta piuttosto piccola. Ultima modifica: 2025-01-22 17:01

Accedi alla certificazione VMware. Fare clic su Gestione certificazioni nell'angolo in alto a destra. Fai clic su Tieni traccia dello stato della tua certificazione nell'elenco delle opzioni disponibili. Ultima modifica: 2025-06-01 05:06

Se comprendi correttamente da questo post e dalla pagina di Wikipedia per BitLocker e TPM, per impostazione predefinita, BitLocker utilizza la crittografia simmetrica come AES. Tuttavia, TPM è in grado di eseguire la crittografia RSA. Dato che la chiave RSA è archiviata nel TPM, perché BitLocker non utilizza la crittografia asimmetrica (ovvero RSA)?. Ultima modifica: 2025-01-22 17:01

Apri il Pannello di controllo di Windows (da Start, digita "controllo" e scegli Pannello di controllo. Passa a Sistema e sicurezza > Sistema > Impostazioni di sistema avanzate > Impostazioni. Disabilita le animazioni selezionando "Personalizzate" e deselezionando gli elementi dall'elenco. Ultima modifica: 2025-01-22 17:01

La funzione date_trunc tronca un TIMESTAMP o un valore INTERVAL in base a una parte della data specificata, ad esempio ora, settimana o mese e restituisce il timestamp o l'intervallo troncato con un livello di precisione. Ultima modifica: 2025-01-22 17:01

Google Chrome Fare clic sul pulsante Proteggi (un lucchetto) in una barra degli indirizzi. Fare clic sul pulsante Mostra certificato. Vai alla scheda Dettagli. Fare clic sul pulsante Esporta. Specificare il nome del file in cui si desidera salvare il certificato SSL, mantenere il formato “ASCII codificato Base64, certificato singolo” e fare clic sul pulsante Salva. Ultima modifica: 2025-01-22 17:01

Tutto quello che devi fare è premerlo per attivare la funzione Bluetooth del casco. Vai alle impostazioni Bluetooth del tuo telefono e trova questo dispositivo. Una volta trovato, puoi fare clic e accoppiarlo. Nel caso di un casco Bluetooth in cui dovrai collegare un dispositivo Bluetooth, anche l'accoppiamento con esso non è molto problematico. Ultima modifica: 2025-01-22 17:01

Toshiba International Corporation (TIC) è la principale base di produzione di Toshiba in Nord America. Toshiba ha iniziato come produttore di apparecchiature elettriche pesanti in Giappone oltre 135 anni fa. Oggi, Toshiba è conosciuta in tutto il mondo per la sua tecnologia innovativa, la qualità superiore e l'affidabilità senza pari. Ultima modifica: 2025-06-01 05:06

Area di servizio Se il telefono non è attivo, potrebbe squillare solo una o due volte prima di passare alla segreteria. Finché l'account di posta vocale della persona è ancora attivo, il numero di telefono è ancora in servizio, anche se il telefono è spento o la persona è fuori servizio per un lungo periodo di tempo. Ultima modifica: 2025-01-22 17:01

Gli sviluppatori Web si concentrano specificamente sulla progettazione e sulla creazione di siti Web, mentre gli ingegneri del software sviluppano programmi o applicazioni per computer. Questi ingegneri determinano come funzioneranno i programmi per computer e supervisionano i programmatori mentre scrivono il codice che garantisce il corretto funzionamento del programma. Ultima modifica: 2025-01-22 17:01

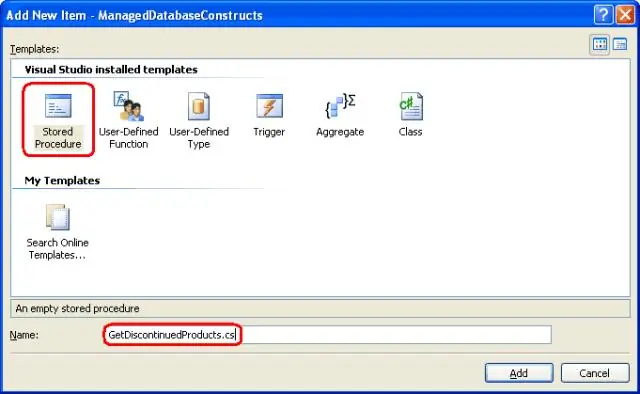

Inserisci dati tramite stored procedure in MVC 5.0 con il primo approccio ai dati Creare un database e creare una tabella. In questo passaggio, ora creeremo la Stored Procedure. Nella fase successiva, colleghiamo il database alla nostra applicazione tramite Data First Approach. Successivamente, seleziona ADO.NET Entity Data Model e fai clic sul pulsante Aggiungi. Ultima modifica: 2025-01-22 17:01

Creare un diagramma delle dipendenze In BusinessEvents Studio Explorer, fare clic con il pulsante destro del mouse su una risorsa del progetto e selezionare Crea diagramma delle dipendenze. Apri l'elemento del progetto per la modifica e fai clic sul pulsante Diagramma delle dipendenze () in alto a destra nell'editor. In un diagramma Progetto entità selezionata, fare clic con il pulsante destro del mouse su una risorsa e selezionare Crea diagramma di dipendenza. Ultima modifica: 2025-01-22 17:01

Rifinitura • L'arrotondamento è spesso utilizzato per ridurre il rumore all'interno di un'immagine. • L'uniformità delle immagini è una tecnologia chiave per il miglioramento delle immagini, in grado di rimuovere i disturbi dalle immagini. Quindi, è un modulo funzionale necessario in vari software di elaborazione delle immagini. • L'uniformità delle immagini è un metodo per migliorare la qualità delle immagini. Ultima modifica: 2025-01-22 17:01

No, nessuno usa Hotmail nel 2019. Il vecchioHotmail non esiste più. Tuttavia, puoi ancora utilizzare i vecchi indirizzi e-mail di Hotmail e puoi ancora crearne di nuovi. Le tue e-mail verranno inviate e ricevute dal servizio Microsoftmail all'indirizzo outlook[.]com. Ultima modifica: 2025-01-22 17:01

Amazon Relational Database Service (o Amazon RDS) è un servizio di database relazionale distribuito di Amazon Web Services (AWS). È un servizio Web in esecuzione "nel cloud" progettato per semplificare la configurazione, il funzionamento e il ridimensionamento di un database relazionale da utilizzare nelle applicazioni. Ultima modifica: 2025-01-22 17:01

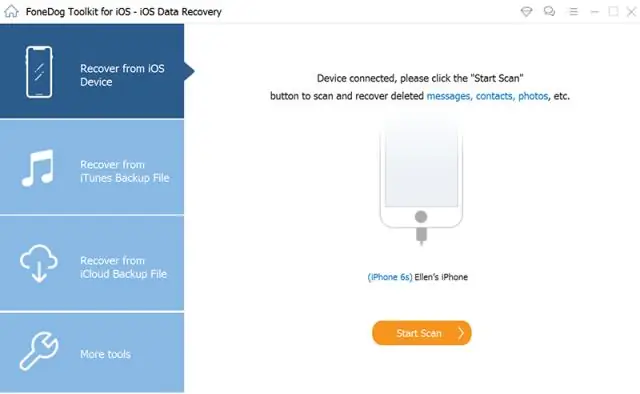

Fare clic per selezionare e visualizzare in anteprima i messaggi di testo eliminati o le bozze dei messaggi cancellati dal cellulare Android, quindi premere il pulsante Recupera nell'angolo in basso a destra, verrà visualizzata una finestra pop-up in cui è possibile scegliere una cartella sul computer per recuperare i messaggi bozza cancellati dal telefono cellulare. Ultima modifica: 2025-01-22 17:01

Associa un dispositivo MFA virtuale al tuo account root Scegli Attiva MFA nella pagina Le tue credenziali di sicurezza. Scegli un dispositivo MFA virtuale e quindi scegli Passaggio successivo. Se non disponi di un'applicazione compatibile con AWS MFA, installa una delle applicazioni disponibili. Scegli il prossimo passo. Ultima modifica: 2025-01-22 17:01

Le aziende si affidano alla tecnologia dell'informazione per essere più produttive. Questa è una carriera che avvantaggia qualsiasi attività commerciale consentendo alle aziende di lavorare in modo più efficiente e di massimizzare la produttività. E con ciò arriva una comunicazione più rapida, l'archiviazione elettronica e la protezione di documenti importanti. Ultima modifica: 2025-06-01 05:06

Esistono due modi per impostare l'indice DataFrame. Utilizzare il parametro inplace=True per impostare l'indice DataFrame corrente. Assegnare l'indice DataFrame appena creato a una variabile e utilizzare ulteriormente tale variabile per utilizzare il risultato indicizzato. Ultima modifica: 2025-01-22 17:01

Excel è una popolare e potente applicazione per fogli di calcolo per Windows. Il modulo openpyxl consente ai tuoi programmi Python di leggere e modificare file di fogli di calcolo Excel. Sebbene Excel sia un software proprietario di Microsoft, esistono alternative gratuite eseguibili su Windows, OS X e Linux. Ultima modifica: 2025-01-22 17:01

Cambia sfondo foto online Passaggio 1: seleziona la foto che desideri modificare. ApriPhotoScissors online e fai clic sul pulsante Carica, quindi seleziona un file immagine sul tuo PC locale. Passaggio 2: selezionare lo sfondo e il primo piano. Ora, dobbiamo dire a PhotoScissors, dove si trova lo sfondo. Passaggio 3: cambia lo sfondo. Ultima modifica: 2025-01-22 17:01

Disabilita l'interruttore di integrità della memoria Nell'Editor gestione criteri di gruppo, vai a Configurazione computer e fai clic su Modelli amministrativi. Espandi la struttura in Componenti di Windows > Sicurezza di Windows > Sicurezza del dispositivo. Aprire l'impostazione Disabilita integrità della memoria e impostarla su Abilitato. Fare clic su OK. Ultima modifica: 2025-01-22 17:01

Google Chrome Fare clic su "Cronologia" dall'elenco a discesa, quindi immettere "YouTube" (senza virgolette) nella casella Cronologia ricerche. Fai clic sul pulsante "Cronologia delle ricerche" e poi prendi nota della data accanto al video di YouTube con le informazioni che ti interessano. Ultima modifica: 2025-01-22 17:01

Premi il pulsante di accensione sul retro del Macmini. Collegalo alla TV o al monitor. Collega il tuo Mac mini alla TV o al desktop. Connettiti al Wi-Fi. Una volta attivata, la guida alla configurazione dovrebbe guidarti attraverso alcuni semplici passaggi, inclusa la configurazione di una connessione Wi-Fi. Accedi con il tuo ID Apple. Inizia a utilizzare il tuo Mac mini. Ultima modifica: 2025-01-22 17:01

No, i prodotti di classe HP Pavilion non vanno bene se parliamo di laptop Pavilion o desktop Pavilion. Il mio criterio per "bravo a giocare" è, perlomeno, l'inclusione di una GPU discreta. Funzionano tutti con grafica integrata e questo non li rende prodotti di gioco "buoni". Ultima modifica: 2025-01-22 17:01

La piramide DIKW, nota anche come gerarchia DIKW, gerarchia della saggezza, gerarchia della conoscenza, gerarchia dell'informazione e piramide dei dati, si riferisce genericamente a una classe di modelli per rappresentare presunte relazioni strutturali e/o funzionali tra dati, informazioni, conoscenza e saggezza. Ultima modifica: 2025-01-22 17:01

Passaggi Aprire stampanti e fax. Scegli "start" e fai clic su "pannello di controllo", quindi fai clic su "stampanti e altro hardware". Ora scegli "stampanti e fax". Aprire la procedura guidata della stampante. Trova "compiti di stampa" e fai clic su "aggiungi una stampante". Questo aprirà la "Installazione guidata stampante". Fare clic su Avanti. Scegli un nuovo porto. Ultima modifica: 2025-01-22 17:01

Ci sono 8.000 nodi Ethereum attivi e in ascolto. Ultima modifica: 2025-01-22 17:01

La crittografia del codice sorgente Python è un metodo di "offuscamento Python", che ha lo scopo di memorizzare il codice sorgente originale in una forma illeggibile per l'uomo. In realtà sono disponibili programmi per decodificare o decomprimere il codice C++ in un formato leggibile dall'uomo. Ultima modifica: 2025-01-22 17:01

I cavi USB-C possono trasportare molta più potenza, quindi possono essere utilizzati per caricare dispositivi più grandi come i laptop. Offrono anche fino al doppio della velocità di trasferimento dell'USB 3 a 10 Gbps. Sebbene i connettori non siano retrocompatibili, gli standard lo sono, quindi gli adattatori possono essere utilizzati con dispositivi più vecchi. Ultima modifica: 2025-01-22 17:01

Sprint ha annunciato giovedì che il jetblackiPhone 7 e iPhone 7 Plus sono al primo posto per i modelli di capacità maggiore, davanti al nero opaco al secondo posto. L'oro rosa, il colore più popolare dell'anno scorso, è sceso al terzo posto, mentre l'oro è al quarto e l'argento al quinto. Ultima modifica: 2025-01-22 17:01

Nelle configurazioni dei bean di primavera, l'attributo bean chiamato 'scope' definisce quale tipo di oggetto deve essere creato e restituito. Sono disponibili 5 tipi di ambiti di bean, che sono: 1) singleton: restituisce una singola istanza di bean per contenitore Spring IoC.2 ) prototipo: restituisce una nuova istanza di bean ogni volta che viene richiesta. Ultima modifica: 2025-06-01 05:06

La sicurezza fisica implica l'uso di più livelli di sistemi interdipendenti che possono includere sorveglianza CCTV, guardie di sicurezza, barriere protettive, serrature, controllo degli accessi, rilevamento delle intrusioni perimetrali, sistemi di deterrenza, protezione antincendio e altri sistemi progettati per proteggere persone e proprietà. Ultima modifica: 2025-01-22 17:01

MacClean è un'app freemium, il che significa che può essere scaricata e utilizzata gratuitamente, anche se si applicano limitazioni. Nella sua forma gratuita, questo software di ottimizzazione per Mac eseguirà la scansione del tuo computer su richiesta e visualizzerà la quantità di dati che possono essere rimossi in sicurezza dal disco di avvio. Ultima modifica: 2025-01-22 17:01