SCD2: mantiene la cronologia completa nel target. Mantiene la cronologia inserendo. il nuovo record e l'aggiornamento per ogni modifica. SCD3: Mantiene i valori attuali e precedenti solo nel target. Ultima modifica: 2025-06-01 05:06

i phone Oltre a questo, qual è il telefono più venduto di Apple? Secondo Counterpoint Research, l'iPhone XR è stato il superiore - telefono in vendita a livello globale dal suo rilascio iniziale e ha contribuito a oltre un quarto del totale Mela vendite durante l'ultimo trimestre di vendita.. Ultima modifica: 2025-01-22 17:01

Quando usi @Bean sei responsabile di fornire un Id e di chiamare quell'Id quando desideri utilizzare quel particolare oggetto usando il metodo getBean(). Autowired aiuta a evitare la parte chiamante e restituisce un oggetto ogni volta che è necessario. Ultima modifica: 2025-01-22 17:01

Il Network Time Protocol (NTP) è un protocollo utilizzato per aiutare a sincronizzare l'orologio del sistema Linux con una fonte di tempo precisa. Ci sono che consentono al pubblico di sincronizzarsi con loro. Si dividono in due tipi: Strato 1: siti NTP che utilizzano un orologio atomico per il cronometraggio. Ultima modifica: 2025-01-22 17:01

Comunicazione: le persone usano Internet per comunicare tra loro. Senza Internet, sarebbe più costoso e più lento mantenere relazioni personali e professionali. 3. Intrattenimento: molte persone usano Internet per divertirsi e per impegnarsi in interessi personali. Ultima modifica: 2025-06-01 05:06

Il livello di collegamento dati è il secondo livello del modello OSI. Le tre funzioni principali del livello di collegamento dati sono gestire gli errori di trasmissione, regolare il flusso di dati e fornire un'interfaccia ben definita al livello di rete. Ultima modifica: 2025-01-22 17:01

Il lettore di prima generazione di Barnes and Noble Nook è ufficialmente fuori produzione oggi. I clienti non sono ora in grado di acquistare nuovi contenuti, registrarsi con un account aBN.com o accedere utilizzando un account NOOK. Gli utenti avranno comunque accesso ai contenuti acquistati e potranno continuare a caricare i libri tramite sideload. Ultima modifica: 2025-01-22 17:01

Contiene una coda che mantiene le attività in attesa di essere eseguite. Possiamo usare ThreadPoolExecutor per creare pool di thread in Java. Il pool di thread Java gestisce la raccolta di thread Runnable. I thread di lavoro eseguono thread eseguibili dalla coda. Ultima modifica: 2025-01-22 17:01

Gli schermi devono essere conservati sia in piano che in posizione verticale, in un luogo asciutto dove la temperatura sia mantenuta abbastanza costante. Per tenere lontani polvere e sporco, copri la pila con della plastica. Ultima modifica: 2025-01-22 17:01

Tutti i file di configurazione di NGINX si trovano nella directory /etc/nginx/. Il file di configurazione principale è /etc/nginx/nginx. conf. Le opzioni di configurazione in NGINX sono chiamate direttive. Le direttive sono organizzate in gruppi noti come blocchi o contesti. Ultima modifica: 2025-01-22 17:01

L'apprendimento asincrono è un termine generico utilizzato per descrivere forme di educazione, istruzione e apprendimento che non si verificano nello stesso luogo o nello stesso momento. Anche le esperienze di apprendimento digitale e online possono essere sincrone. Ultima modifica: 2025-01-22 17:01

Sì, hai bisogno di un tavolo router insieme a un router di legno se sei un professionista o un appassionato di fai-da-te che realizza alcuni progetti in legno avanzati. Non è per coloro che utilizzano un router di legno per un piccolo scopo come tagliare o tagliare i bordi. Quindi, dovresti conoscere gli usi del tavolo del router prima di acquistarlo. Ultima modifica: 2025-01-22 17:01

Il completamento di Bash è una funzionalità attraverso la quale Bash aiuta gli utenti a digitare i propri comandi più rapidamente e facilmente. Lo fa presentando le possibili opzioni quando gli utenti premono il tasto Tab mentre digitano un comando. Ultima modifica: 2025-01-22 17:01

Amazon Elastic MapReduce (EMR) è uno strumento Amazon Web Services (AWS) per l'elaborazione e l'analisi dei big data. Amazon EMR offre il servizio espandibile a bassa configurazione come alternativa più semplice all'esecuzione di cluster computing interni. Ultima modifica: 2025-01-22 17:01

Spaziatura tra frame I frame di dati ei frame remoti sono separati dai frame precedenti da un campo di bit chiamato spazio interframe. Lo spazio interframe contiene i campi di bit intermission e bus idle, e sospende la trasmissione per le stazioni passive di errore, che sono state trasmittenti del messaggio precedente. Ultima modifica: 2025-01-22 17:01

Aggiungi SQLite/SQL Server Compact Toolbox dalla community di In Visual Studio 2017. Vai a Strumenti - Estensioni e aggiornamenti - fai clic su Online. Cerca Sqlite. Dovresti vedere la cassetta degli attrezzi compatta di Sqlite. Ultima modifica: 2025-01-22 17:01

Il grado 8 in punti UCAS vale quello che otterrebbe un livello A. Un livello 60-120 punti (?) e un voto 8 sono circa 75, a seconda del tuo voto. Ultima modifica: 2025-01-22 17:01

Qual è la differenza tra un IDE e un editor? Il termine "IDE" deriva da Ambiente di sviluppo integrato. È inteso come un insieme di strumenti che funzionano tutti insieme: editor di testo, compilatore, integrazione di build o make, debug, ecc. Un editor è semplicemente quello, uno strumento progettato per modificare il testo. Ultima modifica: 2025-01-22 17:01

Apri qualsiasi casella di posta, quindi fai clic sulla cartella Chiusa dalla barra laterale di sinistra. Scorri fino alla fine della cartella Chiuso, quindi fai clic sul collegamento Eliminati di recente. Facendo clic su una conversazione verrà mostrata un'anteprima del messaggio eliminato. Basta fare clic sul pulsante Ripristina conversazione per ripristinare la conversazione. Ultima modifica: 2025-01-22 17:01

Le istanze Gson sono thread-safe, quindi puoi riutilizzarle liberamente su più thread. Puoi creare un'istanza Gson invocando new Gson() se la configurazione predefinita è tutto ciò di cui hai bisogno. Ultima modifica: 2025-01-22 17:01

Per telefono: puoi controllare lo stato del tuo ordine 24 ore su 24, 7 giorni su 7, tramite il nostro stato automatico dell'ordine al numero 1-800-433-9014. Avrai bisogno del tuo numero d'ordine a 9 cifre. Online: lo stato del tuo ordine online ti fornisce lo stato più aggiornato del tuo ordine e l'accesso a funzionalità chiave che ti aiutano a gestire il tuo ordine. Ultima modifica: 2025-01-22 17:01

MM Dimensioni approssimative in pollici Dimensioni esatte in pollici 11 mm 7/16 pollici 0,43307 pollici 12 mm Poco meno di 1/2 pollice 0,47244 pollici 13 mm Poco più di 1/2 pollice 0,51181 pollici 14 mm 9/16 pollici 0,55118 pollici. Ultima modifica: 2025-01-22 17:01

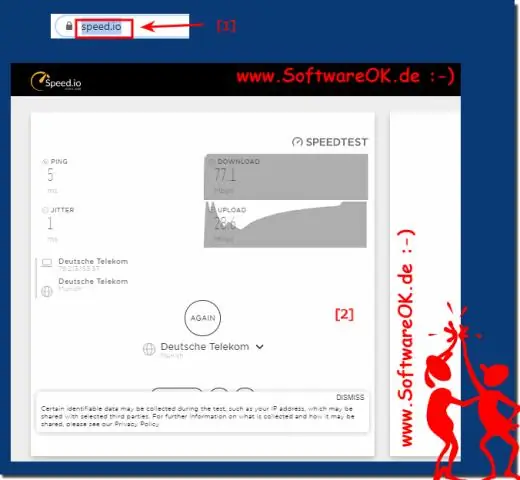

Due delle cause più frequenti di scarse prestazioni di Internet sono spyware e virus. Lo spyware può rallentare il tuo sistema interferendo con il tuo browser e monopolizzando la tua connessione Internet. I virus informatici possono anche causare scarse prestazioni di Internet. Ultima modifica: 2025-01-22 17:01

Istruzioni dettagliate per Windows Scegli File > Nuovo > Ricerca progetto per "Xamarin" o scegli Mobile dal menu Tipo di progetto. Scegli un nome di progetto: l'esempio utilizza "AwesomeApp": fai clic sul tipo di progetto vuoto e assicurati che siano selezionati Android e iOS:. Ultima modifica: 2025-01-22 17:01

Nel file wp-config. php vedrai un'area chiamata WordPress Database Table Prefix. Vedrai wp_ come valore per la variabile table_prefix. Quel wp_ è standard per tutte le installazioni di WordPress, quindi se non cambi quel valore qualsiasi hacker e dataminer conosce tutti i nomi delle tabelle utilizzate per il tuo sito web. Ultima modifica: 2025-06-01 05:06

L'IOS è memorizzato in un'area di memoria chiamata flash. Il flash consente di aggiornare l'IOS o di archiviare più file IOS. In molte architetture di router, l'IOS viene copiato ed eseguito dalla RAM. Una copia del file di configurazione è memorizzata nella NVRAM da utilizzare durante l'avvio. Ultima modifica: 2025-01-22 17:01

Il config. xml è un archivio permanente per gli oggetti gestiti che WebLogic Server crea e modifica durante la sua esecuzione utilizzando l'implementazione BEA dell'API JMX. Lo scopo di config. xml serve a memorizzare le modifiche agli oggetti gestiti in modo che siano disponibili al riavvio di WebLogic Server. Ultima modifica: 2025-06-01 05:06

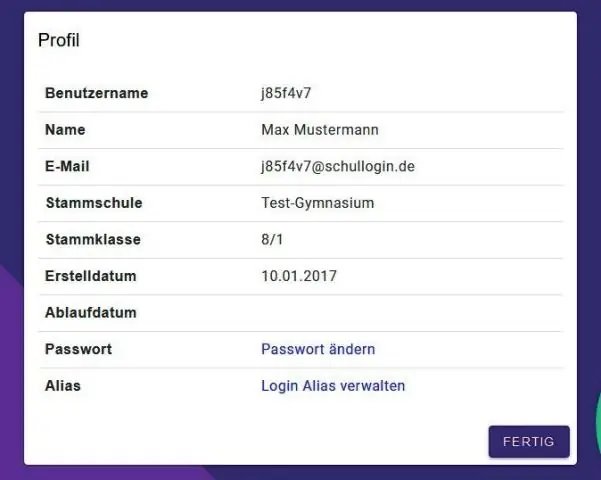

Modifica l'ID utente o la password in QuickBooks Online Accedi a QuickBooks Online. Vai su Impostazioni ⚙ e seleziona Account Intuit. Per modificare l'ID utente o l'indirizzo e-mail, inserisci la password, quindi seleziona Modifica e salva. Per modificare la password, seleziona Password, quindi seleziona Modifica e salva. Ultima modifica: 2025-01-22 17:01

Memory Stick PRO, Memory Stick Duo, Memory Stick Pro Duo, Memory Stick PRO-HGDuo e Memory Stick Micro. Memory Stick è un formato di scheda di memoria flash rimovibile, originariamente lanciato da Sony alla fine del 1998. Ultima modifica: 2025-01-22 17:01

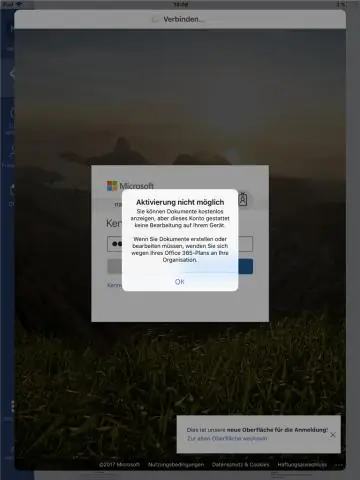

Microsoft Office Home andStudent 2016 include le applicazioni Office installate complete per Word, Excel, PowerPoint e OneNote. Ultima modifica: 2025-01-22 17:01

Codice di attivazione dell'offerta Sawa 65 Comporre *888# Digitare 5 per il pacchetto Sawa 65 e premere il pulsante Invia. Vedrai "Paga SAR 56 e ottieni 500 minuti in rete e 10 GB di dati per 30 giorni" Tipo 1 e premi Invia per iscriverti. Ultima modifica: 2025-01-22 17:01

Tutti i controllori ControlLogix 5580 utilizzano l'ambiente di progettazione Studio 5000® come struttura standard che ottimizza la produttività e riduce i tempi di messa in servizio. Questo framework gestisce Integrated Motion su EtherNet/IP per applicazioni di movimento ad alta velocità e soluzioni di sicurezza SIL2/PLd e SIL3/PLe. Ultima modifica: 2025-01-22 17:01

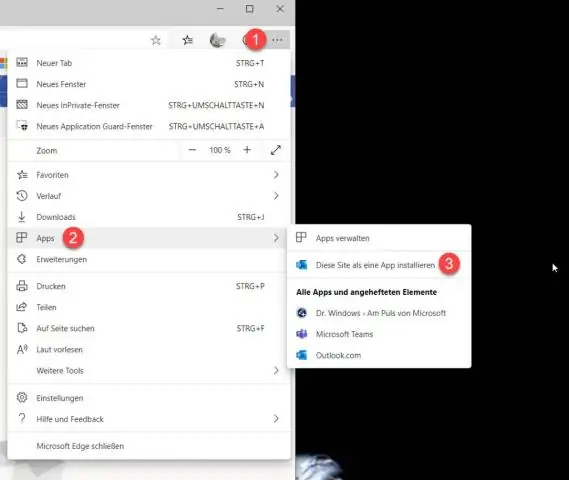

Ora puoi scaricare il seguito di Microsoft Internet Explorer per il tuo telefono, se ti piace. La grande attrazione di Edge è che l'app consente agli utenti di lavorare senza problemi tra i dispositivi Windows 10 e i loro smartphone con una funzione Continua su PC, che passa dalla navigazione mobile a quella desktop. Ultima modifica: 2025-01-22 17:01

Una parola in codice è una parola o una frase progettata per trasmettere un significato predeterminato a un pubblico che conosce la frase, pur rimanendo poco appariscente per i non iniziati. Ultima modifica: 2025-01-22 17:01

CPSC 333: Livelli di accoppiamento Massimo livello di accoppiamento (inaccettabile) Accoppiamento di contenuti. Alti livelli di accoppiamento (indesiderabile ma forse inevitabile) Accoppiamento comune. Accoppiamento esterno. Livelli moderati di accoppiamento (accettabile) Accoppiamento di controllo. Accoppiamento basso (desiderabile) Accoppiamento del timbro. Accoppiamento dati. Livello più basso di accoppiamento. Riferimento. Ultima modifica: 2025-01-22 17:01

Come eseguire il backup di foto e video sul cloud utilizzando Google Drive Avvia l'applicazione della galleria dalla schermata iniziale o dal cassetto delle applicazioni. Tocca la foto che desideri caricare su Google Drive oppure tocca e tieni premuta una foto e seleziona più foto da caricare. Tocca il pulsante Condividi. Tocca Salva su Drive. Ultima modifica: 2025-01-22 17:01

L'acronimo DStar è Digital Smart Technology Amateur Radio. Ultima modifica: 2025-01-22 17:01

Per "proteggere un'unità organizzativa dall'eliminazione accidentale", procedere come segue: Aprire Utenti e computer di Active Directory. Fare clic con il pulsante destro del mouse sull'unità organizzativa che si desidera proteggere dall'eliminazione accidentale e fare clic su Proprietà. Vai alla scheda Oggetto, seleziona "Proteggi l'oggetto dall'eliminazione accidentale" e fai clic su OK. Ultima modifica: 2025-01-22 17:01

Tuttavia, imparando i tre principali metodi di programmazione - insegnamento, guida e offline - possono prepararsi all'introduzione di quasi tutti i tipi di tecnologia robotica. Il metodo di insegnamento è il più comune, con oltre il 90% dei robot industriali programmati in questo modo. Ultima modifica: 2025-01-22 17:01

Security Architecture and Design descrive i componenti dell'hardware logico, del sistema operativo e dei componenti di sicurezza software e come implementare tali componenti per progettare, costruire e valutare la sicurezza dei sistemi informatici. Ultima modifica: 2025-01-22 17:01