Tre modi per riciclare i telefoni cellulari con Oxfam Recycle in qualsiasi negozio Oxfam. Trova il tuo negozio locale. Se hai fino a 5 telefoni cellulari da donare, portali al tuo negozio Oxfam locale o visita fonebank.com/oxfam. Visita fonebank.com/oxfam. Ultima modifica: 2025-01-22 17:01

La funzione choice() restituisce un elemento casuale dalla sequenza non vuota. possiamo usare la funzione choice() per selezionare una password casuale dall'elenco di parole, selezionando un elemento casuale dai dati disponibili. Qui la sequenza può essere una lista, una stringa, una tupla. Valore restituito: -Questa funzione restituisce un singolo elemento dalla sequenza. Ultima modifica: 2025-01-22 17:01

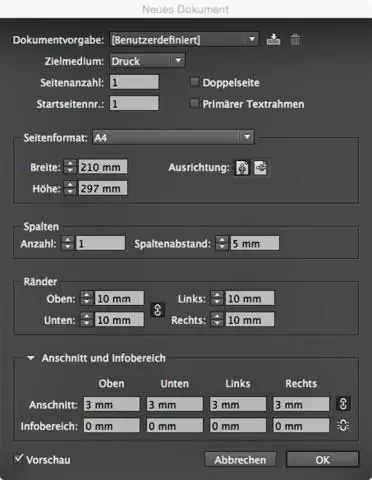

Definire i predefiniti del documento È possibile salvare le impostazioni del documento per le dimensioni della pagina, le colonne, i margini e le aree al vivo e indicazioni in un predefinito per risparmiare tempo e garantire la coerenza durante la creazione di documenti simili. Scegli File > Predefiniti documento > Definisci. Ultima modifica: 2025-01-22 17:01

Qualsiasi agenzia designata dal Presidente può originare informazioni classificate se soddisfa i criteri di contenuto; ogni agenzia è responsabile della salvaguardia e della declassificazione dei propri documenti. Ultima modifica: 2025-01-22 17:01

I motivi più comuni per cui i Mac visualizzano l'ora sbagliata sono: Il Mac è stato spento per un lungo periodo di tempo. Il Mac è più vecchio e la batteria integrata è scarica, rendendo quindi necessaria l'impostazione manuale dell'orologio o l'ora corretta che viene fornita da Internet. L'orologio o il fuso orario in Mac OS X è stato modificato inavvertitamente. Ultima modifica: 2025-01-22 17:01

Riduci le dimensioni delle barre degli strumenti Fare clic con il pulsante destro del mouse su un pulsante sulla barra degli strumenti, non importa quale. Dall'elenco a comparsa che appare, scegli Personalizza. Dal menu Opzioni icona, scegli Icone piccole. Seleziona il menu Opzioni testo e seleziona Testo selettivo a destra o Nessuna etichetta di testo per guadagnare ancora più spazio. Ultima modifica: 2025-01-22 17:01

La proprietà CSS font-smooth controlla l'applicazione dell'anti-aliasing quando i font vengono renderizzati. Ultima modifica: 2025-01-22 17:01

L'automazione dell'ufficio consente alle aziende di migliorare la propria produttività e ottimizzare le procedure d'ufficio esistenti, risparmiando tempo, denaro e sforzi umani. L'automazione dell'ufficio include attività sofisticate e complesse come l'integrazione di sistemi di front office e back-end per rendere più agevole il funzionamento dell'azienda. Ultima modifica: 2025-01-22 17:01

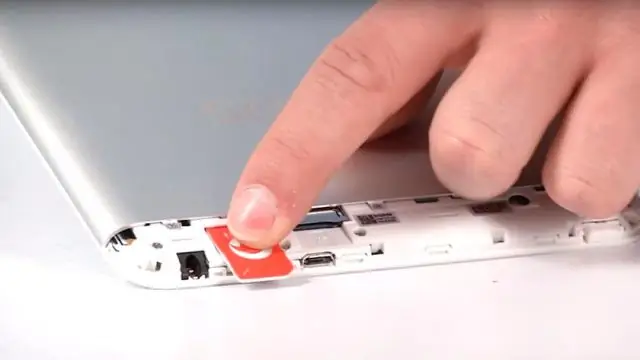

ICCID sta per Integrated CircuitCardIdentifier. Se il numero IMEI viene utilizzato per identificare il tuo telefono cellulare, la funzione di ICCID è identificare la tua carta SIM a livello internazionale. Un numero ICCID sarà composto da 19 a 20 caratteri. Fondamentalmente è un numero seriale univoco che rappresenta la SIM che un utente ha sottoscritto. Ultima modifica: 2025-01-22 17:01

ClamAV rileva virus per tutte le piattaforme. Scansiona anche i virus di Linux. In questi 30 anni sono stati scritti solo 40 virus per Linux, mentre per Windows sono stati scritti più di 60.000 virus. Ultima modifica: 2025-01-22 17:01

È probabile che una console ricondizionata sia stata utilizzata ed è stata rivenduta al rivenditore da un cliente. Probabilmente sarà stato sottoposto ad alcuni controlli di base per assicurarne il funzionamento, ma potrebbe non essere stato controllato o riparato con la stessa cura dell'unità condizionata. Ultima modifica: 2025-01-22 17:01

La modalità aggressiva potrebbe non essere sicura come la modalità principale, ma il vantaggio della modalità aggressiva è che è più veloce della modalità principale (poiché vengono scambiati meno pacchetti). La modalità aggressiva viene in genere utilizzata per le VPN di accesso remoto. Ma useresti anche la modalità aggressiva se uno o entrambi i peer hanno indirizzi IP esterni dinamici. Ultima modifica: 2025-01-22 17:01

Un trasformatore converte la tensione di linea della corrente alternata in un valore più alto o in un valore più basso. Piccoli trasformatori si collegano a una presa a muro e creano basse tensioni di corrente continua che vengono utilizzate dai comuni dispositivi elettronici. Ultima modifica: 2025-01-22 17:01

Collega l'unità al computer e, se necessario, a una presa a muro. Apri Esplora risorse, fai clic sulla sezione "Computer" nella barra laterale e trova l'unità. Fai clic con il pulsante destro del mouse sull'unità e scegli "Formato". In "File System", scegli il file system che desideri utilizzare. Ultima modifica: 2025-01-22 17:01

Sono solo in grado di connettersi al database utilizzando HTTP/HTTPS. Affinché gli utenti con restrizioni possano connettersi tramite ODBC o JDBC, l'accesso per le connessioni client deve essere abilitato eseguendo l'istruzione SQL ALTER USER ENABLE CLIENT CONNECT o abilitando l'opzione corrispondente per l'utente nel cockpit SAP HANA. Ultima modifica: 2025-01-22 17:01

Quali sono i concetti di base del supporto centrato sulla conoscenza (KCS)? Creazione di contenuti come risultato della risoluzione di problemi. Cicli di vita dei prodotti basati sui contenuti in evoluzione. Apprendimento gratificante, collaborazione, condivisione e miglioramento. Sviluppare una base di conoscenza sull'esperienza di un individuo. Ultima modifica: 2025-01-22 17:01

2 risposte. Per verificare se Apache-Flume è installato correttamente, cd nella directory flume/bin e quindi inserisci il comando flume-ng version. Assicurati di essere nella directory corretta usando il comando ls. flume-ng sarà nell'output se sei nella directory corretta. Ultima modifica: 2025-01-22 17:01

Il miglior software di editing video: Adobe Premiere Pro CC a pagamento. Il miglior software di editing video per Windows. Final Cut Pro X. Il miglior editor video che puoi ottenere per il tuo Mac. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Ultima modifica: 2025-01-22 17:01

Il software di sicurezza è qualsiasi tipo di software che protegge un computer, una rete o qualsiasi dispositivo abilitato all'elaborazione. Gestisce il controllo degli accessi, fornisce protezione dei dati, protegge il sistema da virus e intrusioni basate su rete/Internet e difende da altri rischi per la sicurezza a livello di sistema. Ultima modifica: 2025-01-22 17:01

KDE sta per K Desktop Environment. È un ambiente desktop per il sistema operativo basato su Linux. Puoi immaginare Linux senza KDE e GNOME proprio come DOSin Windows. KDE e GNOME sono molto simili con Windows, tranne per il fatto che sono correlati a Linux tramite il server x piuttosto che il sistema operativo. Ultima modifica: 2025-01-22 17:01

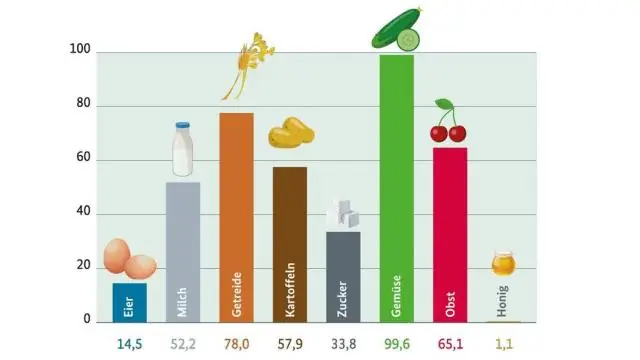

Ciò ha portato a consentire agli agricoltori di iniziare la produzione di massa dei loro raccolti di grano. L'invenzione degli elevatori del grano ha notevolmente aiutato i coltivatori di cereali a produrre e spostare più grano in meno tempo. E durante il boom edilizio del sistema ferroviario, gli elevatori del grano si adattarono e furono costruiti lungo i binari della ferrovia. Ultima modifica: 2025-01-22 17:01

La tua certificazione CompTIA IT Fundamentals (ITF+) non scadrà mai e sarai sempre considerato "certificato a vita", indipendentemente dal fatto che tu decida di partecipare al programma CE per eventuali certificazioni future. Ultima modifica: 2025-01-22 17:01

Box segue il modello comune di sincronizzazione sviluppato da Dropbox, quindi aggiunge anche una cartella di sincronizzazione speciale al tuo dispositivo. Funziona come per Dropbox. Box ti consente di utilizzare la sincronizzazione selettiva per liberare spazio di archiviazione sincronizzando solo il contenuto selezionato. Puoi disattivare la sincronizzazione delle cartelle utilizzando anche l'app Web. Ultima modifica: 2025-01-22 17:01

Innanzitutto, spegnere l'alimentazione al circuito di uscita. Usa un paio di pinze ad ago piccolo per afferrare il polo ed estrarlo. Se il polo di terra è vuoto, inserisci un piccolo cacciavite nello spazio e ruotalo leggermente fino a quando non è incastrato, quindi estrai delicatamente. Ultima modifica: 2025-01-22 17:01

GoDaddy Inc. è una società americana di registrazione di domini Internet e web hosting quotata in borsa, con sede a Scottsdale, in Arizona, e incorporata nel Delaware. La società è nota per la sua pubblicità in TV e sui giornali. È stato coinvolto in diverse controversie relative alla censura. Ultima modifica: 2025-01-22 17:01

Istruzione SQL CREATE INDEX. L'istruzione CREATE INDEX viene utilizzata per creare indici nelle tabelle. Gli indici vengono utilizzati per recuperare i dati dal database più rapidamente che in altro modo. Nota: l'aggiornamento di una tabella con indici richiede più tempo rispetto all'aggiornamento di una tabella senza (perché anche gli indici necessitano di un aggiornamento). Ultima modifica: 2025-01-22 17:01

Gestore cluster. Questi agenti vengono eseguiti su ciascun nodo del cluster per gestire e configurare servizi, un insieme di servizi o per gestire e configurare l'intero server cluster stesso (vedi supercalcolo). In alcuni casi il gestore cluster viene utilizzato principalmente per distribuire il lavoro per il cluster (o cloud) da eseguire. Ultima modifica: 2025-01-22 17:01

Check Point SandBlast Zero-Day Protection è una soluzione innovativa che blocca malware sconosciuti, zero-day e attacchi mirati dall'infiltrazione nelle reti. La soluzione SandBlast si basa sulla nuova tecnologia di rilevamento degli exploit a livello di CPU per identificare le minacce in anticipo, prima che il malware abbia l'opportunità di distribuire codice di evasione. Ultima modifica: 2025-01-22 17:01

Tutti gli orologi Apple - Walmart.com. Ultima modifica: 2025-06-01 05:06

Ti guideremo a cercare la Ricerca guidata in Access 2007/2010/2013: fai clic sulla scheda Foglio dati; Vai al gruppo Campi e colonne; Fare clic sul pulsante Colonna di ricerca; Quindi verrà visualizzata la finestra di dialogo Ricerca guidata. Ultima modifica: 2025-01-22 17:01

Per aprire l'editor POM, fai clic sul pom di un progetto. file xml. Se hai personalizzato gli editor per un pom. xml e l'editor POM non è l'editor predefinito, potrebbe essere necessario fare clic con il pulsante destro del mouse sul file e scegliere "Apri con / Maven POM Editor". Ultima modifica: 2025-01-22 17:01

Eventi predefiniti L'evento predefinito per l'oggetto Page è l'evento Load. Allo stesso modo, ogni controllo ha un evento predefinito. Ad esempio, l'evento predefinito per il controllo del pulsante è l'evento Click. Ultima modifica: 2025-01-22 17:01

Esistono due modi per concedere le autorizzazioni. È possibile concedere le autorizzazioni utilizzando Utenti e computer di Active Directory. Basta aprire le proprietà del gruppo, passare alla scheda Sicurezza, aggiungere l'utente o il gruppo della cassetta postale, quindi selezionare la casella Invia come e applicare la modifica. Ultima modifica: 2025-01-22 17:01

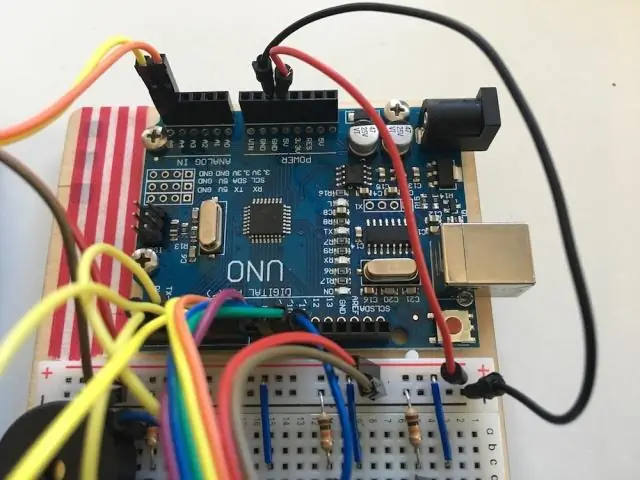

L'Arduino Nano ha pin che puoi collegare direttamente a una breadboard. Basta allinearlo all'estremità con la porta USB rivolta verso l'esterno e spingerlo con attenzione. Quindi trovare i pin contrassegnati GND e 5V e utilizzare i ponticelli per collegarli ai canali laterali appropriati. Ora sei pronto per metterti al lavoro. Ultima modifica: 2025-01-22 17:01

La piattaforma Microsoft Hyper-V 2016 è una versione gratuita dell'hypervisor offerto da Microsoft. Per quali casi d'uso è adatta la versione gratuita di Hyper-V 2016? Un avvertimento con la piattaforma Hyper-V 2016 è che non si ottiene alcuna licenza guest Windows inclusa con il prodotto poiché è gratuito. Ultima modifica: 2025-01-22 17:01

I cubi sono unità di elaborazione dati composte da tabelle dei fatti e dimensioni del data warehouse. Forniscono ai clienti viste multidimensionali dei dati, query e capacità analitiche. Un cubo può essere archiviato su un singolo server di analisi e quindi definito come cubo collegato su altri server di analisi. Ultima modifica: 2025-01-22 17:01

Come i telefoni cellulari, una rete WiFi utilizza le onde radio per trasmettere informazioni attraverso una rete. Poiché la rete wireless funziona come un traffico bidirezionale, i dati ricevuti da Internet passeranno anche attraverso il router per essere codificati in un segnale radio che verrà ricevuto dall'adattatore wireless del computer. Ultima modifica: 2025-01-22 17:01

Per impedire a Firefox di rifiutare automaticamente un certificato, è necessario disabilitare la convalida automatica del certificato. Apri Firefox sul tuo computer. Fare clic sull'icona "Impostazioni". Seleziona la scheda "Avanzate" nella finestra "Opzioni". Seleziona la scheda "Crittografia". Fare clic sul pulsante "Convalida". Ultima modifica: 2025-01-22 17:01

Il metodo every() controlla se tutti gli elementi in un array superano un test (fornito come funzione). Il metodo every() esegue la funzione una volta per ogni elemento presente nell'array: se trova un elemento dell'array in cui la funzione restituisce un valore falso, every() restituisce false (e non controlla i valori rimanenti). Ultima modifica: 2025-01-22 17:01

La principale differenza tra i due è il modo in cui cattura le immagini. Quando la luce del soggetto della fotografia entra nella fotocamera, la fotocamera digitale utilizza un sensore digitale per catturare l'immagine. Nella cinepresa (fotocamera analogica), la luce cade su una pellicola. Ultima modifica: 2025-01-22 17:01