- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

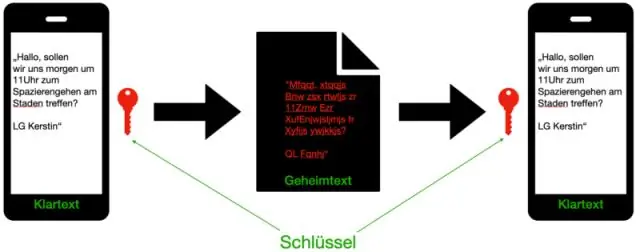

Che cosa tipo di algoritmi richiedono che mittente e destinatario si scambino una chiave segreta che viene utilizzata per garantire la riservatezza dei messaggi ? Spiegazione: Simmetrico gli algoritmi usano lo stesso chiave , un chiave segreta , per crittografare e decrittografare i dati. Questo chiave devono essere pre-condivise prima che possa avvenire la comunicazione.

Inoltre, quali due algoritmi possono far parte di una politica IPsec per fornire crittografia e hashing per proteggere il traffico interessante?

Il IPsec framework utilizza vari protocolli e algoritmi a fornire riservatezza dei dati, integrità dei dati, autenticazione e scambio di chiavi sicuro. Due algoritmi Quello Potere essere utilizzato all'interno di un Criterio IPsec a proteggere il traffico interessante sono AES, che è an crittografia protocollo e SHA, che è a algoritmo di hashing.

Inoltre, quale algoritmo può garantire la riservatezza dei dati? Sebbene la crittografia classica gli algoritmi garantiscono la riservatezza dei dati , sfortunatamente impediscono al cloud di funzionare in modo crittografato dati . L'approccio ovvio Potevo essere quello di crittografare tutto dati con una crittografia sicura algoritmo come AES e archiviarlo nel cloud.

Rispetto a questo, qual è la differenza tra ACL IPv4 ASA e ACLS ipv4 IOS?

ACL ASA sono sempre nominati, mentre ACL IOS sono sempre numerati. multiplo ACL ASA può essere applicato su un'interfaccia nel direzione di ingresso, mentre solo uno IOS ACL può essere applicato. ACL ASA non hanno una negazione implicita alla fine, mentre ACL IOS fare.

Su quale servizio o protocollo si basa il protocollo Secure Copy per garantire che i trasferimenti di copie sicure provengano da utenti autorizzati?

Protocollo di copia sicura ( SCP ) è abituato a copiare in modo sicuro Immagini IOS e file di configurazione su a SCP server. Per eseguire questo, SCP lo farà usa le connessioni SSH da utenti autenticato tramite AAA.

Consigliato:

Quale chiave viene utilizzata per crittografare e decrittografare i messaggi?

La crittografia asimmetrica, nota anche come crittografia a chiave pubblica, utilizza chiavi pubbliche e private per crittografare e decrittografare i dati. Le chiavi sono semplicemente numeri grandi che sono stati accoppiati insieme ma non sono identici (asimmetrici). Una chiave nella coppia può essere condivisa con tutti; si chiama chiave pubblica

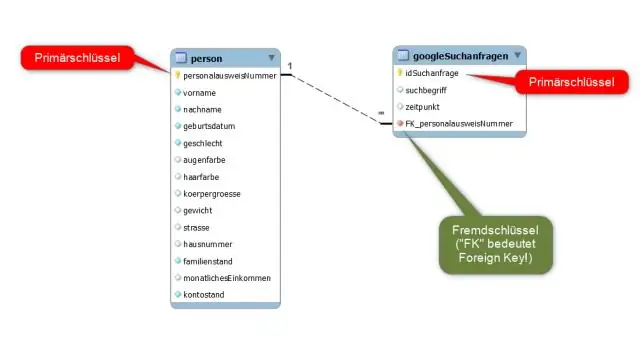

Una chiave primaria può essere anche una chiave esterna?

Le chiavi primarie devono sempre essere univoche, le chiavi esterne devono consentire valori non univoci se la tabella è una relazione uno-a-molti. È perfettamente corretto utilizzare una chiave esterna come chiave primaria se la tabella è connessa da una relazione uno a uno, non da una relazione uno a molti

Su quale servizio o protocollo si basa il protocollo Secure Copy per garantire che i trasferimenti di copie sicure provengano da utenti autorizzati?

Su quale servizio o protocollo si basa il protocollo Secure Copy per garantire che i trasferimenti di copie sicure provengano da utenti autorizzati? Secure Copy Protocol (SCP) viene utilizzato per copiare in modo sicuro immagini IOS e file di configurazione su un server SCP. Per eseguire ciò, SCP utilizzerà le connessioni SSH degli utenti autenticati tramite AAA

Che cos'è la chiave primaria, la chiave secondaria e la chiave esterna?

Chiave esterna: la chiave primaria è una tabella che appare (con riferimenti incrociati) in un'altra tabella. Chiave secondaria (o alternativa): è un campo nella tabella che non è selezionato per essere uno dei due tipi sopra?

Come posso ottenere la mia chiave di accesso AWS e la mia chiave segreta?

Fai clic su Account personale, Console di gestione AWS Accedi alla Console di gestione AWS. Inserisci l'e-mail dell'account. Inserisci la password dell'account. Apri il dashboard IAM. Dashboard IAM, Gestisci credenziali di sicurezza. Fare clic su Continua con credenziali di sicurezza. La pagina delle tue credenziali di sicurezza. Conferma cancellazione chiavi di accesso