- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

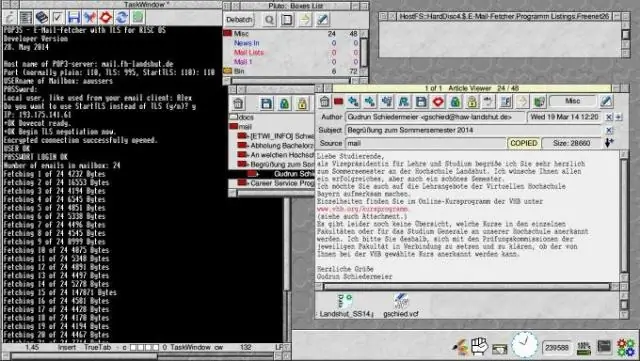

Su quale servizio o protocollo si basa il protocollo Secure Copy per garantire che i trasferimenti di copie sicure provengano da utenti autorizzati? ? Protocollo di copia sicura ( SCP ) è abituato a copiare in modo sicuro Immagini IOS e file di configurazione su a SCP server. Per eseguire questo, SCP lo farà usa le connessioni SSH da utenti autenticato tramite AAA.

Di conseguenza, che tipo di algoritmi richiedono che mittente e destinatario si scambino una chiave segreta utilizzata per garantire la riservatezza dei messaggi?

Due popolari algoritmi che sono utilizzato per garantire che i dati non vengono intercettati e modificati (integrità dei dati) sono MD5 e SHA. AES è un protocollo di crittografia e fornisce dati riservatezza . DH (Diffie-Hellman) è un algoritmo questo è Usato per scambio di chiavi . RSA è un algoritmo questo è Usato per l'autenticazione.

Successivamente, la domanda è: quali due pratiche sono associate alla protezione delle funzionalità e delle prestazioni dei sistemi operativi del router? (Scegline due.)

- Installa un gruppo di continuità.

- Conserva una copia sicura delle immagini del sistema operativo del router.

- Disabilita i servizi router predefiniti che non sono necessari.

- Ridurre il numero di porte che possono essere utilizzate per accedere al router.

In secondo luogo, che cos'è un'implementazione efficace di dispositivi IPS e IDS in una rete aziendale?

Un dispiegamento efficace di IPS / IDS è quello di mettere un IPS proprio dietro il router di confine per filtrare il traffico in entrata e in uscita dal aziendale interno Rete . IPS e IDS le tecnologie possono completarsi a vicenda.

Come viene condotto un attacco puffo?

Il Puffo attacco è un denial-of-service distribuito attacco in cui un gran numero di pacchetti ICMP (Internet Control Message Protocol) con l'IP di origine contraffatto della vittima designata viene trasmesso a una rete di computer utilizzando un indirizzo di trasmissione IP.

Consigliato:

Quale dei seguenti si riferisce alla capacità di un prodotto o sistema informatico di espandersi per servire un numero maggiore di utenti senza rompersi?

La scalabilità si riferisce alla capacità di un computer, prodotto o sistema di espandersi per servire un gran numero di utenti senza rompersi. L'infrastruttura IT è costituita solo da quei dispositivi di elaborazione fisica necessari per il funzionamento dell'azienda

Che cos'è il protocollo protocollo HTTP?

HTTP significa HyperText Transfer Protocol. HTTP è il protocollo sottostante utilizzato dal World Wide Web e questo protocollo definisce come i messaggi vengono formattati e trasmessi e quali azioni dovrebbero intraprendere i server Web e i browser in risposta ai vari comandi

Che tipo di algoritmi richiedono che mittente e destinatario si scambino una chiave segreta utilizzata per garantire la riservatezza dei messaggi?

Che tipo di algoritmi richiedono che mittente e destinatario si scambino una chiave segreta utilizzata per garantire la riservatezza dei messaggi? Spiegazione: Gli algoritmi simmetrici utilizzano la stessa chiave, una chiave segreta, per crittografare e decrittografare i dati. Questa chiave deve essere precondivisa prima che possa avvenire la comunicazione

Quale servizio di rete o protocollo utilizza la porta TCP IP 22?

Tabella 1 Protocolli e porte TCP/IP comuni Protocollo Numero porta TCP/UDP Secure Shell (SSH) (RFC 4250-4256) TCP 22 Telnet (RFC 854) TCP 23 SMTP (Simple Mail Transfer Protocol) (RFC 5321) TCP 25 Nome dominio Sistema (DNS) (RFC 1034-1035) TCP/UDP 53

Quale protocollo o servizio viene utilizzato per sincronizzare automaticamente gli orologi software sui router Cisco?

NTP Allo stesso modo ci si potrebbe chiedere, cosa fornisce il protocollo Tacacs+ in una distribuzione AAA? TACACS+ supporta la separazione dei processi di autenticazione e autorizzazione, mentre RADIUS combina autenticazione e autorizzazione come un unico processo.