- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Il NCSC definisce a incidente informatico come un violazione di un sistema sicurezza politica al fine di pregiudicare la sua integrità o disponibilità e/o l'accesso non autorizzato o il tentativo di accesso a uno o più sistemi; in linea con il Computer Misuse Act (1990).

A questo proposito, qual è un esempio di incidente informatico?

Più probabilmente sicurezza informatica le minacce a cui la tua azienda potrebbe essere esposta includono: cibernetico frode, inclusi phishing, spear phishing, vishing e whaling. attacchi di malware, inclusi virus, worm, trojan, spyware, rootkit, ecc. attacchi ransomware.

che cos'è un piano di risposta agli incidenti di sicurezza informatica? Risposta all'incidente (IR) è una metodologia strutturata per gestione della sicurezza incidenti, violazioni e cibernetico minacce. Un ben definito piano di risposta agli incidenti consente di identificare efficacemente, ridurre al minimo i danni e ridurre il costo di a attacco informatico , trovando e risolvendo la causa per prevenire attacchi futuri.

Inoltre, qual è la differenza tra un evento di sicurezza informatica e un incidente di sicurezza informatica?

Sicurezza Evento vs Sicurezza Incidente . una sicurezza evento è tutto ciò che accade che potrebbe potenzialmente avere implicazioni sulla sicurezza delle informazioni. una sicurezza incidente è una sicurezza evento che risulta in danni come la perdita di dati. incidenti può anche includere eventi che non comportano danni ma sono rischi praticabili.

Quali sono i 4 tipi di attacchi informatici?

Oggi descriverò i 10 tipi di attacchi informatici più comuni:

- Attacchi Denial of Service (DoS) e DDoS (Distributed Denial of Service).

- Attacco Man-in-the-middle (MitM).

- Phishing e attacchi di spear phishing.

- Attacco in corsa.

- Attacco con password.

- Attacco SQL injection.

- Attacco di scripting cross-site (XSS).

- Attacco di nascosto.

Consigliato:

Che cos'è la sicurezza informatica di RMF?

Il Risk Management Framework (RMF) è il "quadro comune per la sicurezza delle informazioni" per il governo federale e i suoi appaltatori. Gli obiettivi dichiarati di RMF sono: Migliorare la sicurezza delle informazioni. Rafforzare i processi di gestione del rischio. Incoraggiare la reciprocità tra le agenzie federali

Che cos'è l'inganno nella sicurezza informatica?

La tecnologia dell'inganno è una categoria emergente di difesa della sicurezza informatica. La tecnologia di inganno consente un atteggiamento di sicurezza più proattivo cercando di ingannare gli aggressori, rilevarli e quindi sconfiggerli, consentendo all'azienda di tornare alle normali operazioni

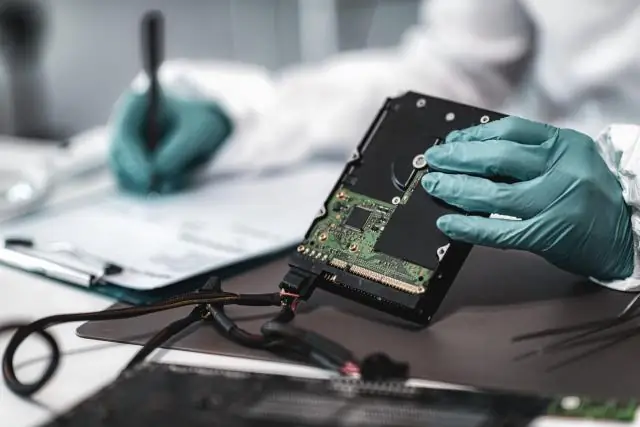

Che cos'è la sicurezza informatica e la scienza forense digitale?

Sebbene entrambi si concentrino sulla protezione delle risorse digitali, arrivano da due diverse angolazioni. La Digital Forensics si occupa delle conseguenze dell'incidente in un ruolo investigativo, mentre la sicurezza informatica è più focalizzata sulla prevenzione e sul rilevamento di attacchi e sulla progettazione di sistemi sicuri

Che cos'è la criminalità informatica e la sicurezza informatica?

Cyber Crime e Cyber Security.Pubblicità. Il crimine che coinvolge e utilizza dispositivi informatici e Internet, è noto come cybercrime. Il crimine informatico può essere commesso nei confronti di un individuo o di un gruppo; può anche essere commesso contro il governo e le organizzazioni private

Che cosa è considerato un incidente di sicurezza?

Un incidente di sicurezza è un evento che può indicare che i sistemi oi dati di un'organizzazione sono stati compromessi o che le misure messe in atto per proteggerli hanno fallito. In IT, un evento è tutto ciò che ha un significato per l'hardware o il software del sistema e un incidente è un evento che interrompe le normali operazioni