- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

un arbitrario vulnerabilità durante l'esecuzione del codice è un difetto di sicurezza nel software o nell'hardware che consente arbitrariamente esecuzione del codice . La capacità di innescare arbitrariamente esecuzione del codice su una rete (soprattutto tramite una rete geografica come Internet) è spesso indicato come remoto esecuzione del codice (RCE).

Quindi, cos'è una vulnerabilità del codice?

Vulnerabilità del codice è un termine relativo alla sicurezza del software. È un tuo difetto codice che crea un potenziale rischio di compromettere la sicurezza. Il codice vulnerabile renderà l'utente così come lo sviluppatore vulnerabile e una volta sfruttato, farà del male a tutti.

Sapete anche, cos'è l'attacco RCE? Un'esecuzione di codice remoto ( RCE ) attacco si verifica quando un attore di minacce accede e manipola illegalmente un computer o un server senza l'autorizzazione del suo proprietario. Un sistema può essere rilevato utilizzando malware.

Allo stesso modo, cosa sono gli attacchi di esecuzione di codice remoto?

Esecuzione del codice remoto (RCE) si riferisce alla capacità di un hacker di accedere e apportare modifiche a un computer di proprietà di un altro, senza autorizzazione e indipendentemente da dove si trova geograficamente il computer. RCE consente a un utente malintenzionato di assumere il controllo di un computer o di un server eseguendo software dannoso arbitrario (malware).

Come funziona RCE?

in an RCE attacco, gli hacker sfruttano intenzionalmente una vulnerabilità di esecuzione di codice remoto per eseguire malware. Questa programmazione Potere quindi consentire loro di ottenere l'accesso completo, rubare dati, eseguire un attacco DDoS (Distributed Denial of Service), distruggere file e infrastrutture o intraprendere attività illegali.

Consigliato:

Qual è la differenza tra il piano di esecuzione stimato e il piano di esecuzione effettivo?

2 risposte. Il piano di esecuzione stimato viene generato in base esclusivamente alle statistiche di SQL Server, senza eseguire effettivamente la query. Il piano di esecuzione effettivo è proprio questo: il piano di esecuzione effettivo utilizzato durante l'esecuzione della query

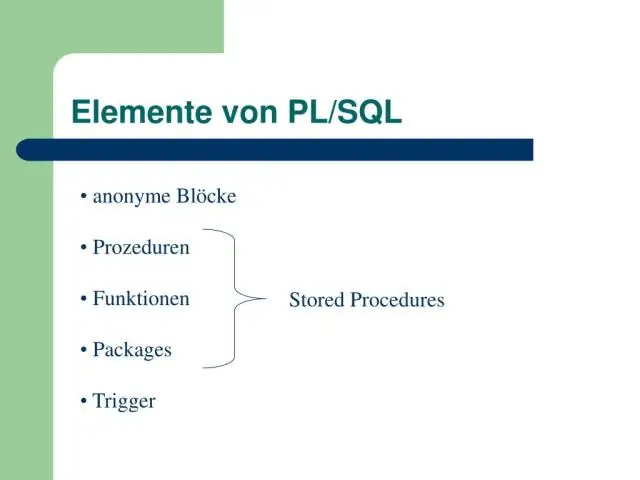

Che cos'è l'esecuzione immediata in PL SQL?

ESEGUI IMMEDIATO Istruzione. L'istruzione EXECUTE IMMEDIATE esegue un'istruzione SQL dinamica o un blocco PL/SQL anonimo. Puoi usarlo per emettere istruzioni SQL che non possono essere rappresentate direttamente in PL/SQL o per creare istruzioni in cui non conosci tutti i nomi delle tabelle, le clausole WHERE e così via in anticipo

Che cos'è la scansione delle vulnerabilità interne?

Scansioni delle vulnerabilità interne La scansione delle vulnerabilità è l'identificazione sistematica, l'analisi e la segnalazione di vulnerabilità tecniche di sicurezza che parti e individui non autorizzati possono utilizzare per sfruttare e minacciare la riservatezza, l'integrità e la funzionalità di dati e informazioni aziendali e tecnici

Quali sono alcune vulnerabilità associate all'avere una LAN wireless?

Le dieci vulnerabilità più critiche per la sicurezza wireless e mobile Router WiFi predefiniti. Per impostazione predefinita, i router wireless vengono spediti in uno stato non protetto. Punti di accesso non autorizzati. Configurazione zero senza fili. Exploit Bluetooth. Debolezze WEP. Password di crittografia del testo in chiaro. Codice malevolo. Autorun

Che cos'è la mitigazione della vulnerabilità?

Quando si attenua una vulnerabilità, si tenta di ridurre l'impatto della vulnerabilità, ma non la si elimina. Mitigare una vulnerabilità solo come misura temporanea