Premi il tasto Windows + X e scegli Gestione dispositivi. All'avvio di Gestione dispositivi, vai alla sezione Schede video e individua il driver della scheda grafica. Fare clic con il pulsante destro del mouse sul driver e selezionare Disinstalla. Seleziona Rimuovi il software del driver per questo dispositivo e fai clic su OK. Ultima modifica: 2025-01-22 17:01

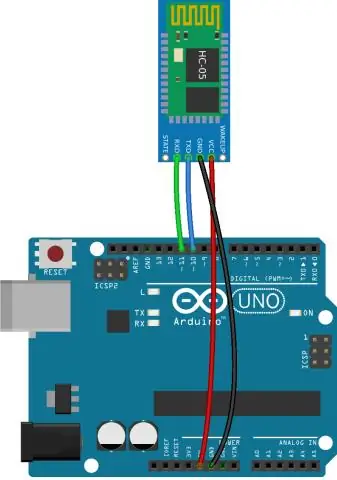

Il modulo Bluetooth HC-05 è un modulo Bluetooth SPP (Serial Port Protocol) di facile utilizzo, progettato per la configurazione trasparente della connessione seriale wireless. Il modulo Bluetooth HC-05 fornisce la modalità di commutazione tra la modalità master e slave, il che significa che non è in grado di utilizzare né ricevere né trasmettere dati. Ultima modifica: 2025-01-22 17:01

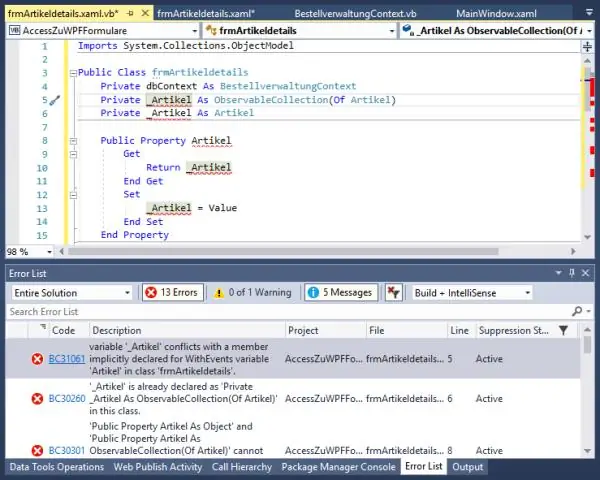

Innanzitutto, fai clic su "Visual Basic" nel gruppo "Codice", nella scheda "Sviluppatore" oppure puoi premere "Alt" + "F11" sulla tastiera per aprire l'editor VBA. Quindi fai clic su "Inserisci", nel menu a discesa, puoi fare clic su "Modulo". Quindi fai doppio clic per aprire un nuovo modulo. Ultima modifica: 2025-01-22 17:01

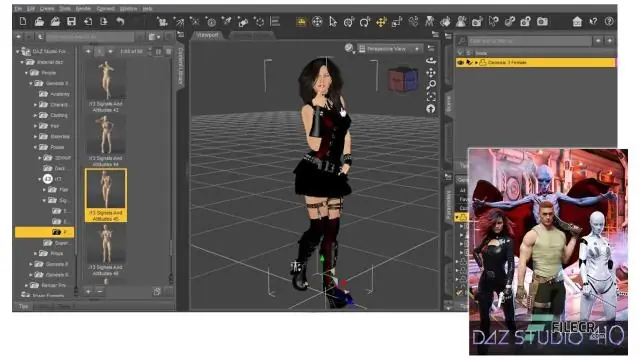

DAZ Studio è fondamentalmente: Per le figure POSING. Creazione di animazioni. Rendering dei risultati finali (jpg, png, filmati, ecc.) Figure di rigging e mappatura del peso. Assemblaggio delle scene insieme. Ultima modifica: 2025-01-22 17:01

Lang. OutOfMemoryError: l'errore limite sovraccarico GC superato è un errore generato dalla macchina virtuale Java per indicare che l'applicazione impiega più tempo nella raccolta dati inutili (GC) che nel lavoro utile. Questo errore viene generato da JVM quando l'applicazione trascorre il 98% del tempo in Garbage Collection. Ultima modifica: 2025-01-22 17:01

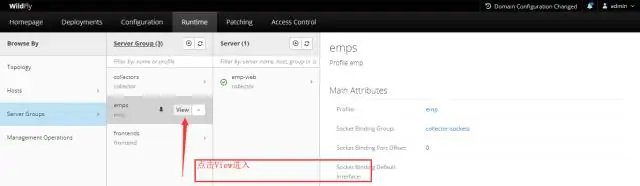

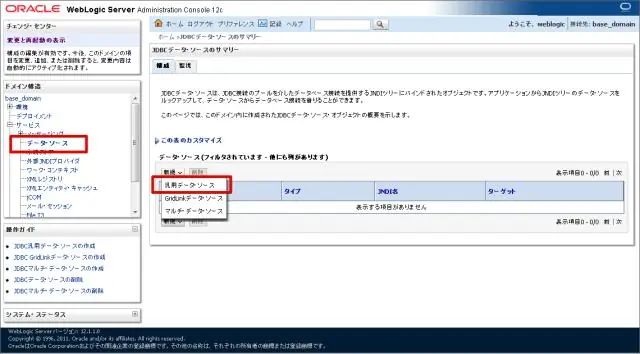

Fare clic sul nodo Server per espanderlo ed esporre i nomi dei server attualmente amministrati tramite la console. Fare clic sul nome del server di cui si desidera visualizzare l'albero JNDI. Scorri verso il basso fino alla fine del riquadro Configurazione e fai clic sul collegamento "Visualizza albero JNDI". Ultima modifica: 2025-01-22 17:01

Programma di certificazione EnCase Certified Examiner (EnCE) Fase 1: Requisiti di formazione ed esperienza. Passaggio 2: completare l'applicazione EnCE. Passaggio 3: registrarsi per la guida al test e allo studio. Step 4: Sostieni la fase I (esame scritto) Step 5: Sostieni la fase II (esame pratico) Step 6: Certificazione EnCE e processo di rinnovo. Ultima modifica: 2025-06-01 05:06

VIDEO Quindi, come aggiungo una nuova tabella in Entity Framework? Puoi Inserisci questo tavolo a un progetto ASP.NET MVC seguendo questi passaggi: Fare clic con il pulsante destro del mouse sulla cartella App_Data nella finestra Esplora soluzioni e selezionare l'opzione di menu Aggiungere , Nuovo Articolo.. Ultima modifica: 2025-01-22 17:01

I quattro bit inferiori del registro TMOD sono usati per controllare il timer-0 ei quattro bit superiori sono usati per controllare il timer-1. I due timer possono essere programmati indipendentemente per funzionare in varie modalità. Il registro TMOD ha due campi separati a due bit M0 e Ml per programmare la modalità di funzionamento dei timer. Ultima modifica: 2025-01-22 17:01

Come eliminare chiavi e valori di registro Avviare l'editor del registro eseguendo regedit da qualsiasi area della riga di comando in Windows. Dal riquadro sinistro nell'Editor del Registro di sistema, eseguire il drill-down fino a individuare la chiave di registro che si desidera eliminare o la chiave che contiene il valore di registro che si desidera rimuovere. Ultima modifica: 2025-01-22 17:01

Se non hai ancora scaricato un nuovo font, ci sono migliaia di font disponibili online. Visualizza i caratteri disponibili Aprire il Pannello di controllo. Seleziona Aspetto e personalizzazione, quindi Caratteri. Nella finestra Caratteri, puoi visualizzare o eliminare ciascuno dei caratteri attualmente installati su Windows. Ultima modifica: 2025-01-22 17:01

Esistono tre modi per ottenere la concorrenza in iOS: Thread. Code di spedizione. Code di operazione. Ultima modifica: 2025-01-22 17:01

Ha a che fare con il costo delle merci prodotte e il costo delle materie prime. In questo caso il costo dei materiali necessari per i fan di Corsair è alto, quindi il prezzo del prodotto sarà alto. Se il costo dei materiali fosse inferiore, il prezzo sarebbe inferiore. Ultima modifica: 2025-01-22 17:01

9 risposte. Prima il test dell'unità dello sviluppatore, quindi la revisione del codice, quindi il test QA è il modo in cui lo faccio. A volte la revisione del codice avviene prima del test unitario, ma di solito solo quando il revisore del codice è davvero sommerso e questa è l'unica volta che può farlo. Il nostro standard è fare la revisione del codice prima che il prodotto vada al QA. Ultima modifica: 2025-01-22 17:01

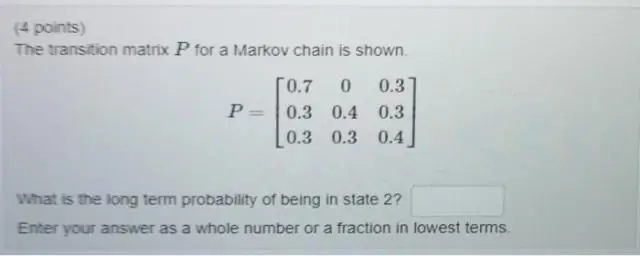

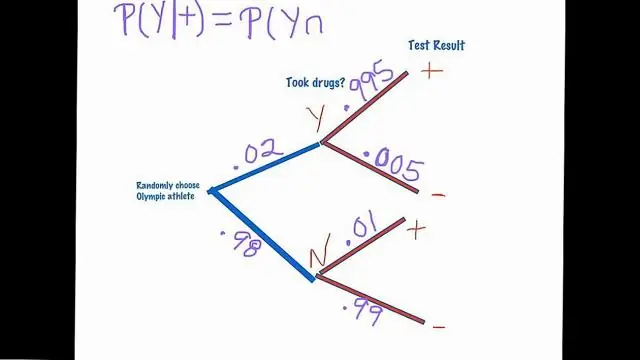

Una catena di Markov è un modello stocastico che descrive una sequenza di possibili eventi in cui la probabilità di ciascun evento dipende solo dallo stato raggiunto nell'evento precedente. Ultima modifica: 2025-01-22 17:01

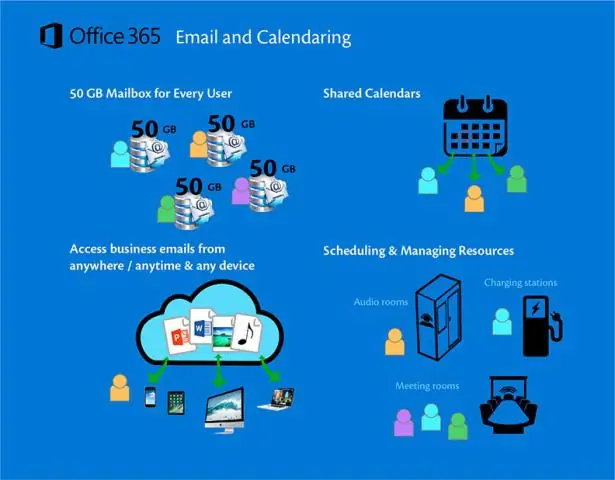

La migrazione a fasi è il processo che si verifica come processo di distribuzione di Office 365. Questo processo si verifica nel tempo e migra le cassette postali di Exchange a Office 365. Ultima modifica: 2025-01-22 17:01

Il Single Sign-On (SSO) è un servizio di autenticazione di sessione e utente che consente a un utente di utilizzare un set di credenziali di accesso (ad es. nome e password) per accedere a più applicazioni. Ultima modifica: 2025-01-22 17:01

Una classe concreta è una classe semplice con membri come metodi e proprietà. La classe descrive la funzionalità degli oggetti che può essere utilizzata per istanziare. Spesso, quando si lavora con gerarchie di ereditarietà, la classe base meno specializzata non può rappresentare completamente un oggetto reale. Ultima modifica: 2025-01-22 17:01

Ping utilizza ICMP (Internet Control Message Protocol). non usa TCP o UDP. Per essere più precisi vengono utilizzati ICMP type8 (messaggio di richiesta echo) e tipo 0 (messaggio di risposta echo). ICMP non ha porte. Ultima modifica: 2025-01-22 17:01

Le app di Chrome possono fungere da client di rete per le connessioni TCP e UDP. Questo documento mostra come utilizzare TCP e UDP per inviare e ricevere dati in rete. Ultima modifica: 2025-01-22 17:01

Rimuovere tutte le evidenziazioni ei commenti dal testo È possibile rimuovere rapidamente le evidenziazioni ei commenti dal corpo del testo del documento. Seleziona il testo in cui desideri rimuovere evidenziazioni e commenti. Per rimuoverli per tutto il corpo del testo nel documento, premi Comando-A sulla tastiera. Ultima modifica: 2025-01-22 17:01

Microsoft System Center Configuration Manager (SCCM) è un prodotto Windows che consente agli amministratori di gestire la distribuzione e la sicurezza di dispositivi e applicazioni in un'azienda. SCCM fa parte della suite di gestione dei sistemi Microsoft System Center. Ultima modifica: 2025-01-22 17:01

ICFR. ICFR sta per In-Channel Frequency Response. ICFR descrive la planarità del tuo canale digitale a 6 MHz. Quando il canale non è piatto, il segnale digitale può diventare distorto e l'apparecchiatura ricevente può avere difficoltà a prendere decisioni sui bit da ricevere. Ultima modifica: 2025-01-22 17:01

La convalida è un processo mediante il quale i dati inseriti nel database vengono controllati per assicurarsi che siano sensati. Non può controllare se i dati inseriti sono corretti o meno. Può solo verificare se i dati hanno senso o meno. La convalida è un modo per cercare di ridurre il numero di errori durante il processo di immissione dei dati. Ultima modifica: 2025-01-22 17:01

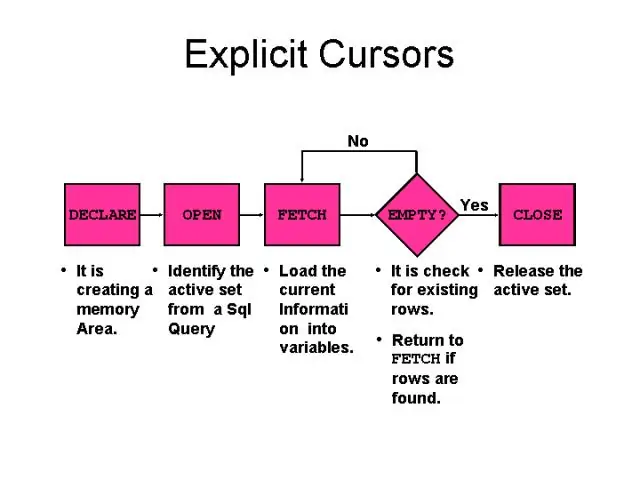

Cursore dinamico in SQL Server. per certo. I cursori dinamici SQL sono esattamente opposti ai cursori statici. È possibile utilizzare questo cursore dinamico di SQL Server per eseguire operazioni INSERT, DELETE e UPDATE. A differenza dei cursori statici, tutte le modifiche apportate al cursore dinamico rifletteranno i dati originali. Ultima modifica: 2025-01-22 17:01

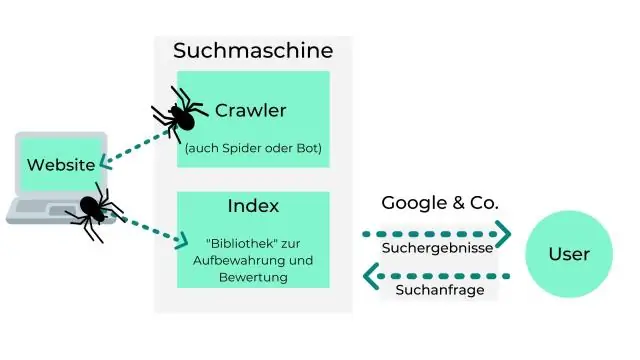

Il motore di ricerca viene utilizzato per cercare le informazioni presenti nel web. La ricerca nel motore di ricerca viene eseguita con l'aiuto della parola chiave. Alcuni degli esempi di motore di ricerca sono Google, Bing, Opera e Yahoo. Gli scopi del motore di ricerca sono individuare le informazioni che l'utente sta cercando. Ultima modifica: 2025-01-22 17:01

Per utilizzare la funzione di zoom di Internet Explorer premere 'Ctrl' e '+' per aumentare il livello di zoom e 'Ctrl' '-' per diminuire il livello di zoom. Per modificare la dimensione predefinita del testo di Internet Explorer: a) Aprire il menu'Pagina' utilizzando il mouse o premendo i tasti 'Alt' e 'P'. Vedrai quindi "Opzioni Internet". Ultima modifica: 2025-01-22 17:01

Google Analytics è un servizio gratuito di analisi dei siti web offerto da Google che ti offre informazioni dettagliate su come gli utenti trovano e utilizzano il tuo sito web. Puoi anche utilizzare i codici di monitoraggio per taggare e tracciare qualsiasi campagna pubblicitaria, social, PR o qualsiasi tipo di campagna su qualsiasi piattaforma/sito web. Ultima modifica: 2025-01-22 17:01

OnActivityCreated(): come dice il nome, questo viene chiamato dopo che l'attività onCreate() è stata completata. Viene chiamato dopo onCreateView() e viene utilizzato principalmente per le inizializzazioni finali (ad esempio, la modifica degli elementi dell'interfaccia utente). Ultima modifica: 2025-01-22 17:01

Nessus è uno strumento di scansione di sicurezza remota, che esegue la scansione di un computer e genera un avviso se rileva vulnerabilità che gli hacker malintenzionati potrebbero utilizzare per accedere a qualsiasi computer connesso a una rete. Ultima modifica: 2025-01-22 17:01

HTTPS (HTTP over SSL) invia tutto il contenuto HTTP su un tunel SSL, quindi anche il contenuto e le intestazioni HTTP vengono crittografati. Sì, le intestazioni sono crittografate. Tutto nel messaggio HTTPS è crittografato, comprese le intestazioni e il carico di richiesta/risposta. Ultima modifica: 2025-01-22 17:01

Cosa fare con il tuo vecchio Pi dopo il rilascio del Raspberry Pi 4? 1 Prova un altro sistema Smart Home. 2 Reinstallalo come sistema Smart Home per un amico o un familiare. 3 Trasforma il tuo vecchio Raspberry in una macchina da gioco retrò. 4 Trasformalo in un Media Center. 5 Trasformalo in un NAS. Ultima modifica: 2025-01-22 17:01

Modificare un pennello Per modificare le opzioni di un pennello, fare doppio clic sul pennello nel pannello Pennelli. Per modificare il disegno utilizzato da un pennello a dispersione, un disegno o un motivo, trascina il pennello nel disegno e apporta le modifiche desiderate. Ultima modifica: 2025-01-22 17:01

Moto G6 non ha il LED di notifica. Tuttavia, puoi utilizzare Moto App per gestire la tua notifica. Ultima modifica: 2025-06-01 05:06

Chaincode è un programma, scritto in Go, node. js o Java che implementa un'interfaccia prescritta. Chaincode viene eseguito in un contenitore Docker protetto, isolato dal processo peer di approvazione. Chaincode inizializza e gestisce lo stato del registro attraverso le transazioni inviate dalle applicazioni. Ultima modifica: 2025-01-22 17:01

Il servizio di restituzione dei pacchi è un servizio istituito da USPS che essenzialmente consegna tutti i pacchi a un unico magazzino. Altre informazioni sull'etichetta di affrancatura prepagata identificano chi è il commerciante. I commercianti possono quindi inviare la propria compagnia di trasporti per ritirare tutti i pacchi per loro alla rinfusa. Ultima modifica: 2025-01-22 17:01

Active Directory (AD) supporta sia Kerberos che LDAP: Microsoft AD è di gran lunga il sistema di servizi di directory più comune in uso oggi. AD supporta LDAP, il che significa che può ancora far parte del tuo schema generale di gestione degli accessi. Active Directory è solo un esempio di un servizio di directory che supporta LDAP. Ultima modifica: 2025-06-01 05:06

L'iPad di terza generazione (commercializzato come ThenewiPad, colloquialmente denominato iPad 3) è un computer tablet, sviluppato e commercializzato da Apple Inc. Il tablet è stato rilasciato in dieci paesi il 16 marzo 2012. Ultima modifica: 2025-01-22 17:01

I progetti più recenti di relè a tempo ritardato utilizzano circuiti elettronici con reti di resistori-condensatori (RC) per generare un ritardo, quindi eccitano una bobina di relè elettromeccanico normale (istantanea) con l'uscita del circuito elettronico. Ultima modifica: 2025-01-22 17:01

L'altra differenza tra EVPL ed EPL è il grado di trasparenza: mentre EPL è altamente trasparente, filtrando solo i frame di pausa, EVPL è necessario per eseguire il peer o eliminare la maggior parte dei protocolli di controllo di livello 2. Ultima modifica: 2025-01-22 17:01