Tocca lo strumento o il livello che corrisponde ai tratti che desideri cancellare, quindi tocca la gomma e rimuove la maschera. Se sei in modalità livello manuale, la gomma viene sempre applicata al livello selezionato manualmente. Basta toccare un livello per selezionarlo, quindi andare avanti e cancellare. Ultima modifica: 2025-01-22 17:01

Creazione e distribuzione di Express Web App su Azure in pochi passaggi Passaggio 1: creazione di un'applicazione Web in express. Per creare uno scheletro di un'applicazione express, dobbiamo installare express generator da npm: controlla l'opzione disponibile durante la creazione di un'app express: Passaggio 2: configuriamo il nostro server app Web in Azure: accedi al portale di Azure. Vai al servizio di app Web come di seguito:. Ultima modifica: 2025-01-22 17:01

Scrivi "non a questo indirizzo" o "restituire al mittente" su tutto. La prima cosa da fare dovrebbe essere quella di estrarre tutto dalla casella di posta indirizzata a quell'altra persona e scriverci sopra "restituire al mittente". Quindi rimettilo nella cassetta della posta. Ultima modifica: 2025-01-22 17:01

Gli identificatori personali (PID) sono un sottoinsieme di elementi di dati di informazioni di identificazione personale (PII), che identificano un individuo univoco e possono consentire a un'altra persona di "assumere" l'identità di quell'individuo a sua insaputa o consenso. Combinato con il nome di una persona. Ultima modifica: 2025-01-22 17:01

Il gruppo Log Delivery ha accesso al bucket di destinazione I log di accesso al server vengono consegnati al bucket di destinazione (il bucket a cui vengono inviati i log) da un account di consegna denominato gruppo Log Delivery. Per ricevere i log di accesso al server, il gruppo Log Delivery deve avere accesso in scrittura al bucket di destinazione. Ultima modifica: 2025-01-22 17:01

Il rilevamento dei dispositivi è una tecnologia che identifica il tipo di dispositivi mobili che accedono al sito Web di un'organizzazione. Utilizzando il rilevamento dei dispositivi, queste aziende possono offrire agli utenti finali un'esperienza utente Web mobile migliorata, indirizzare la pubblicità, migliorare l'analisi dei dati di accesso al Web e accelerare i tempi di caricamento delle immagini. Ultima modifica: 2025-01-22 17:01

Esistono alcuni tipi centrali di servizi Web: XML-RPC, UDDI, SOAP e REST: XML-RPC (Remote Procedure Call) è il protocollo XML di base per lo scambio di dati tra un'ampia varietà di dispositivi su una rete. Utilizza HTTP per trasferire rapidamente e facilmente dati e comunicare altre informazioni dal client al server. Ultima modifica: 2025-01-22 17:01

Vi ha anche potenti capacità di ricerca e sostituzione. Per cercare nel testo di un file aperto una stringa specifica (combinazione di caratteri o parole), in modalità comando digitare i due punti (:), 's,' barra (/) e la stringa di ricerca stessa. Ciò che scrivi apparirà nella riga inferiore dello schermo del display. Ultima modifica: 2025-01-22 17:01

Nelle telecomunicazioni, senza connessione descrive la comunicazione tra due punti terminali della rete in cui un messaggio può essere inviato da un punto finale all'altro senza previo accordo. Il protocollo Internet (IP) e il protocollo UDP (User Datagram Protocol) sono protocolli senza connessione. Ultima modifica: 2025-01-22 17:01

Sebbene Verizon funzionerà in Giappone, addebiterà una tariffa astronomica di 1 USD. 99/minuto per le chiamate internazionali e USD0. 50 per inviare un SMS. Un altro modo per aggirare questo problema è ottenere il pacchetto dati illimitato e comunicare via web (ad es. e-mail e siti di social network). Ultima modifica: 2025-01-22 17:01

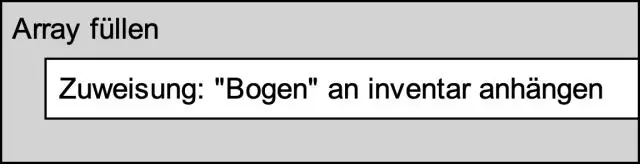

Logica per rimuovere l'elemento dall'array Spostarsi nella posizione specificata che si desidera rimuovere in un determinato array. Copia l'elemento successivo nell'elemento corrente dell'array. Che è necessario eseguire array[i] = array[i + 1]. Ripetere i passaggi precedenti fino all'ultimo elemento dell'array. Infine decrementa la dimensione dell'array di uno. Ultima modifica: 2025-01-22 17:01

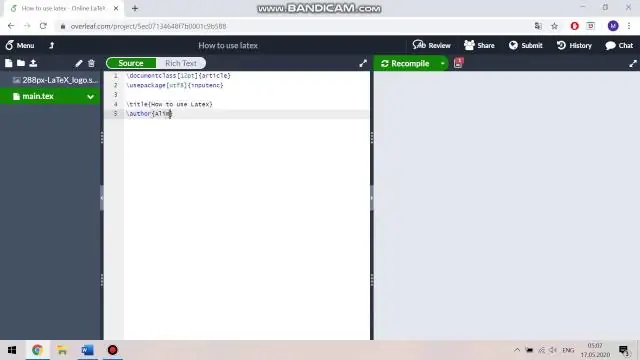

LaTeX non è intrinsecamente più difficile da imparare di qualsiasi altra abilità che incontri a scuola. Mantieni una mente aperta, apprezza le sue peculiarità e avvicinati a LaTeX con curiosità. A differenza di Microsoft Word, investire il tuo tempo in LaTeX ha ritorni esponenziali. Non è molto difficile. Ultima modifica: 2025-01-22 17:01

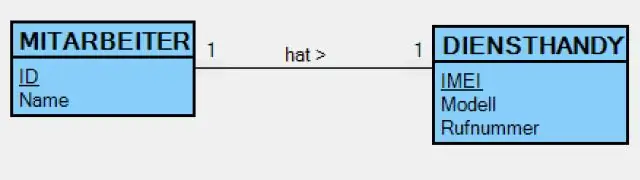

L'aggregazione in Java è una relazione tra due classi che è meglio descritta come una relazione "has-a" e "whole/part". Se la Classe A contiene un riferimento alla Classe B e la Classe B contiene un riferimento alla Classe A, non è possibile determinare una chiara proprietà e la relazione è semplicemente di associazione. Ultima modifica: 2025-01-22 17:01

Il comando Awk in unix viene utilizzato principalmente per la manipolazione dei dati utilizzando file e generando anche i report specificati. Il linguaggio di programmazione dei comandi awk non richiede compilazione e consente all'utente di utilizzare variabili, funzioni numeriche, funzioni stringa e operatori logici. Ultima modifica: 2025-06-01 05:06

In informatica, si verifica un blocco o un blocco quando un programma o un sistema per computer cessa di rispondere agli input. La ragione fondamentale è tipicamente l'esaurimento delle risorse: le risorse necessarie per l'esecuzione di alcune parti del sistema non sono disponibili, perché utilizzate da altri processi o semplicemente insufficienti. Ultima modifica: 2025-01-22 17:01

Crea cluster Trascina Cluster dal riquadro Analisi nella vista e rilascialo nell'area di destinazione nella vista: puoi anche fare doppio clic su Cluster per trovare i cluster nella vista. Quando rilasci o fai doppio clic su Cluster: Tableau crea un gruppo Cluster su Colore e colora gli indicatori nella vista per cluster. Ultima modifica: 2025-01-22 17:01

Lew Cirne ha fondato New Relic nel 2008 ed è il CEO dell'azienda. Il nome "New Relic" è un anagramma del nome del fondatore Lew Cirne. New Relic è stata resa pubblica il 12 dicembre 2014. Nel gennaio 2020, la società ha annunciato che Bill Staples entrerà a far parte come Chief Product Officer il 14 febbraio 2020. Ultima modifica: 2025-06-01 05:06

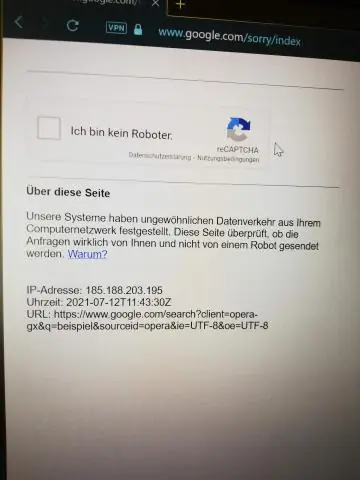

È emerso che Google può ancora registrare i siti web che visiti mentre sei in modalità di navigazione in incognito sul browser Chrome e collegarli alla tua identità. La modalità di navigazione in incognito è un'impostazione su Chrome che impedisce la memorizzazione della cronologia web. Inoltre, non memorizzerà i cookie - piccoli file su di te - che sono collegati alla tua identità. Ultima modifica: 2025-01-22 17:01

Disabilitare le applicazioni di avvio Premere il tasto Windows. Digita la configurazione del sistema nella casella di ricerca. Esegui l'applicazione Configurazione di sistema dai risultati della ricerca. Fare clic sulla scheda Avvio. Deseleziona i processi che non vuoi eseguire all'avvio. Fare clic su OK. Ultima modifica: 2025-01-22 17:01

Configura per DHCP Fare clic su Start, quindi su Pannello di controllo. Una volta in Pannello di controllo selezionare Rete e Internet e poi dal menu successivo cliccare sulla voce Centro connessioni di rete e condivisione. Seleziona Modifica impostazioni adattatore dal menu a sinistra. Selezionare Protocollo Internet versione 4 (TCP/IPv4) e fare clic su Proprietà. Ultima modifica: 2025-01-22 17:01

Segni e sintomi una piccola macchia o linea sotto la pelle, di solito sulle mani o sui piedi. una sensazione che qualcosa è bloccato sotto la pelle. dolore nella posizione della scheggia. a volte arrossamento, gonfiore, calore o pus (segni di infezione). Ultima modifica: 2025-01-22 17:01

Come resettare una scheda SD Inserisci la tua scheda SD in uno slot SD aperto sul tuo computer. Fare clic sul menu "Start" di Windows e selezionare "Computer". Fare clic con il tasto destro sulla scheda SD. Fare clic su "Formato". Fai clic su "OK" quando Windows ti chiede se sei sicuro di voler riformattare la scheda. Ultima modifica: 2025-01-22 17:01

Un dispositivo a doppia tensione può accettare sia 110-120V che 220-240V. Fortunatamente, molti gadget da viaggio sono a doppia tensione, quindi avrai solo bisogno di un adattatore per spina, chiamato anche adattatore da viaggio. Dispositivi comuni a doppia tensione: caricabatterie per iPhone. Computer portatili. iPad. Macchine fotografiche. Ultima modifica: 2025-01-22 17:01

MapPath è un metodo che risolve i percorsi virtuali in percorsi macchina. Ha una grande utilità per XML e alcuni altri file di dati. Suggerimento: MapPath può fungere da ponte tra percorsi virtuali specifici del sito Web e un percorso fisico che più. I metodi NET IO richiederanno. Ultima modifica: 2025-01-22 17:01

Crea un nuovo progetto BW in HANA Studio Apri SAP HANA Studio e crea un nuovo progetto. Vai su Windows → Apri prospettiva → Altro. Seleziona BW Modeling → Fai clic su OK come mostrato nello screenshot seguente. Ultima modifica: 2025-01-22 17:01

In pgAdmin 4, ecco i passaggi: Fare clic con il pulsante destro del mouse sulla tabella e selezionare Proprietà. Nella finestra di dialogo che appare, fare clic su Vincoli/Chiave esterna. Fare clic sull'icona + in alto a destra nella tabella delle chiavi esterne. Ultima modifica: 2025-01-22 17:01

Un array vuoto è un array senza elementi. Per gli array non vuoti, gli elementi vengono inizializzati al loro valore predefinito. – Leggere l'input dell'utente in una variabile e utilizzare il suo valore per inizializzare l'array. Usa invece ArrayList – Piotr Gwiazda 14 apr. Ultima modifica: 2025-06-01 05:06

Mono è un progetto gratuito e open source per creare uno standard Ecma conforme. NET Framework software compatibile, incluso un compilatore C# e Common Language Runtime. NET multipiattaforma, ma anche per offrire strumenti di sviluppo migliori agli sviluppatori Linux. Ultima modifica: 2025-01-22 17:01

Apri la cartella e fai doppio clic sull'icona Prezi per aprire la presentazione. Ora è pronto per essere visualizzato da un cliente o mostrato al mondo. Ultima modifica: 2025-01-22 17:01

Esploriamo i primi cinque strumenti di port scanner più popolari utilizzati nel campo infosec. Nmap. Nmap sta per 'Network Mapper', è il più popolare network discovery e port scanner della storia. Scansione unicorno. Unicornscan è il secondo scanner di porte gratuito più popolare dopo Nmap. Scansione IP arrabbiata. Netcat. Zenmap. Ultima modifica: 2025-06-01 05:06

Scopri come stampare su buste da Windows. Come si stampano le buste con Microsoft Word? In Microsoft Word, fare clic su Lettere, quindi su Buste. Nella finestra Buste ed etichette, digitare l'indirizzo nel campo Indirizzo di consegna, quindi digitare l'indirizzo di ritorno nel campo Indirizzo di restituzione. Fare clic su Anteprima. Ultima modifica: 2025-01-22 17:01

La più grande differenza di design tra il Note5 e l'ultimo modello Samsung è lo schermo edge-to-edge. Lo schermo più grande significa che il Note 8 da 6,4 x 2,9 x 0,33 pollici è più alto e più spesso del Note 5, che misura 6 x 2,9 x 0,29 pollici. Ultima modifica: 2025-01-22 17:01

È anche possibile accedere al portale tramite l'interfaccia di amministrazione di Microsoft 365, come segue: Nell'interfaccia di amministrazione di Microsoft 365 fare clic sull'icona di Avvio app e quindi selezionare Sicurezza. Nella pagina Sicurezza di Microsoft 365 fare clic su Altre risorse e quindi selezionare Cloud App Security. Ultima modifica: 2025-01-22 17:01

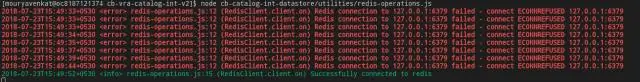

Numero massimo di client In Redis 2.6 questo limite è dinamico: per impostazione predefinita è impostato a 10000 client, se non diversamente specificato dalla direttiva maxclients in Redis. conf. Ultima modifica: 2025-01-22 17:01

VARIANTE. Un tipo universale con tag, che può memorizzare valori di qualsiasi altro tipo, inclusi OBJECT e ARRAY, fino a una dimensione massima di 16 MB compressi. Un valore di qualsiasi tipo di dati può essere implicitamente convertito in un valore VARIANT, soggetto a restrizioni di dimensione. Ultima modifica: 2025-01-22 17:01

I file di testo includono una varietà di diversi tipi di file, inclusi HTML, JavaScript, CSS, .txt, ecc. La compressione del testo in genere funziona rilevando stringhe simili all'interno di un file di testo e sostituendo quelle stringhe con una rappresentazione binaria temporanea per ridurre la dimensione complessiva del file. Ultima modifica: 2025-01-22 17:01

In fotografia, la lunghezza focale equivalente a 35 mm è una misura che indica l'angolo di campo di una particolare combinazione di obiettivo della fotocamera e dimensione della pellicola o del sensore. Su qualsiasi fotocamera a pellicola da 35 mm, un obiettivo da 28 mm è un obiettivo grandangolare e un obiettivo da 200 mm è un obiettivo a fuoco lungo. Ultima modifica: 2025-01-22 17:01

Alpha Shoppers è un programma adware che visualizza annunci pop-up e annunci indesiderati non provenienti dai siti che stai navigando. Ultima modifica: 2025-01-22 17:01

Interconnessioni elettriche. Facile, sicuro, esente da manutenzione: perfetto per guide DIN, circuiti stampati o scatole di giunzione o come connettori a innesto in canaline per cavi o armadi di controllo: WAGO offre le giuste soluzioni di interconnessione elettrica per ogni applicazione. Ultima modifica: 2025-06-01 05:06

Lo smartphone LG K8 (2018) è stato lanciato a febbraio 2018. Il telefono è dotato di un display touchscreen da 5,00 pollici con una risoluzione di 720x1280 pixel e una densità di pixel di 294 pixel per pollice (ppi). LG K8 (2018) è alimentato da un processore quad-core da 1,3 GHz. Viene fornito con 2 GB di RAM. Ultima modifica: 2025-01-22 17:01