Formati file di stampa.PDF (preferito per la maggior parte dei file) PDF (abbreviazione di PortableDocument Format) è un formato di file sviluppato da Adobe come mezzo di distribuzione di documenti compatti e indipendenti dalla piattaforma..EPS (preferito per insegne e striscioni di grandi dimensioni).JPG (Preferito per le immagini). TIFF (preferito per le immagini ad alta risoluzione). Ultima modifica: 2025-01-22 17:01

Consenso: se anche gli altri fanno lo stesso, alto. Se gli altri non fanno lo stesso, Basso. Consistenza: se la persona agisce allo stesso modo per gli stessi stimoli nel tempo – Alta. Se la persona agisce in modo diverso agli stessi stimoli - Basso. Ultima modifica: 2025-06-01 05:06

Se stai scrivendo un manuale di istruzioni, il tuo pubblico sarà l'utente finale del prodotto. Questo è importante perché il modo in cui scrivi il tuo documento è determinato dall'ambito del tuo pubblico. La regola generale è che meno il pubblico sa, meno tecnico sarà il tuo documento. Ultima modifica: 2025-01-22 17:01

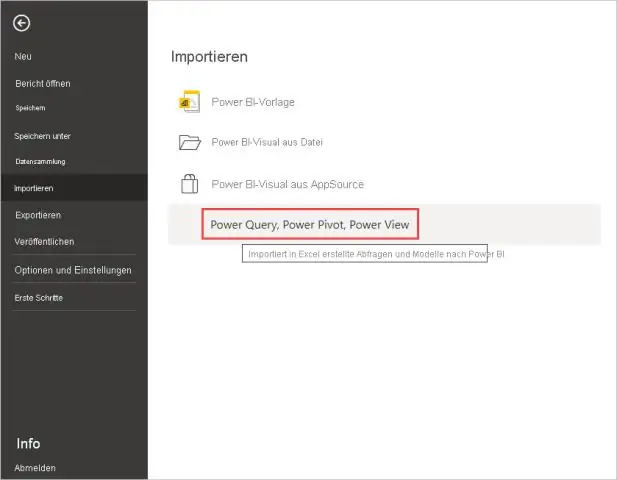

Fare clic e abilitare le opzioni "Tabella" e "Foglio di lavoro esistente" nella finestra Importa dati. Fare clic su una cella vuota del foglio di calcolo di Excel in cui si desidera visualizzare la tabella dati del database SQLite. Fare clic sul pulsante "OK". Ultima modifica: 2025-01-22 17:01

Come posso impostare il trasferimento di chiamata sul mio cellulare? Premi ** Inserisci uno di questi codici: 21 per deviare tutte le chiamate.61 per deviare le chiamate a cui non rispondi entro 15 secondi. 62 per deviare le chiamate quando il telefono è spento. Premere di nuovo il tasto *. Inserisci il numero di telefono a cui vuoi deviare le chiamate sostituendo lo 0 con +44. Premi il tasto # e poi invia / componi. Ultima modifica: 2025-01-22 17:01

Vantaggi: Approccio modulare, Incapsulamento/nascondimento della logica aziendale, sicurezza, miglioramento delle prestazioni, riutilizzabilità. Svantaggi: potrebbe essere necessaria più memoria sul server di database Oracle quando si utilizzano i pacchetti Oracle PL/SQL poiché l'intero pacchetto viene caricato in memoria non appena si accede a qualsiasi oggetto nel pacchetto. Ultima modifica: 2025-01-22 17:01

Prefork e worker sono due tipi di MPM forniti da Apache. Entrambi hanno i loro meriti e demeriti. Per impostazione predefinita, mpm è prefork che è thread-safe. Prefork MPM utilizza più processi figlio con un thread ciascuno e ogni processo gestisce una connessione alla volta. Worker MPM utilizza più processi figlio con molti thread ciascuno. Ultima modifica: 2025-01-22 17:01

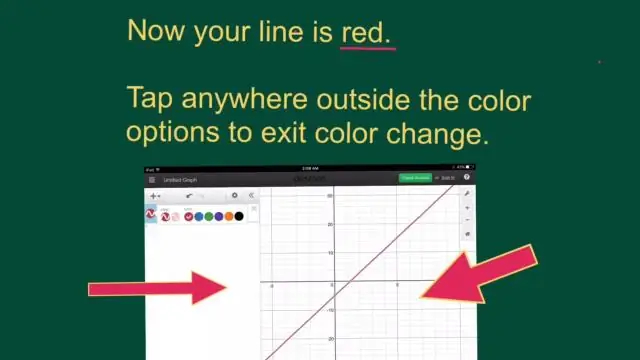

Fai clic su uno stile di linea nella parte superiore della barra laterale o utilizza i controlli nella sezione Tratto per regolare una delle seguenti opzioni: Tipo di linea: fai clic sul menu a comparsa sopra Estremità e scegli un'opzione. Colore: fai clic sull'area dei colori per scegliere un colore progettato per adattarsi al tema o fai clic sulla ruota dei colori per aprire la finestra Colori. Ultima modifica: 2025-01-22 17:01

Dato che i metadati sono un insieme di dati descrittivi, strutturali e amministrativi su un gruppo di dati del computer (ad esempio uno schema di database), Java Metadata Interface (o JMI) è una specifica indipendente dalla piattaforma che definisce la creazione, l'archiviazione, l'accesso , ricerca e scambio di metadati nella programmazione Java. Ultima modifica: 2025-01-22 17:01

Blocco cache - L'unità di base per l'archiviazione della cache. Può contenere più byte/parole di dati. cache line - Uguale al blocco cache. tag - Un identificatore univoco per un gruppo di dati. Poiché diverse regioni di memoria possono essere mappate in un blocco, il tag viene utilizzato per differenziarle. Ultima modifica: 2025-01-22 17:01

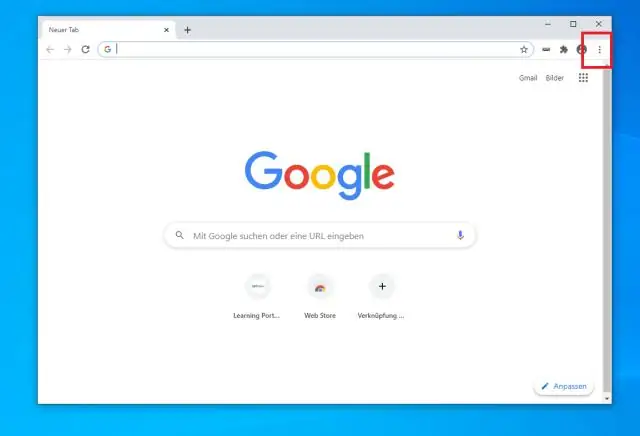

Passaggi Avvia il browser Uc sul PC. L'icona di questa app ha l'aspetto di uno scoiattolo bianco in una scatola arancione. Vai alle impostazioni. Fai clic sull'icona dello scoiattolo di colore grigio o sul pulsante ≡ nell'angolo in alto a destra dell'app e seleziona Impostazioni dall'elenco a discesa. Scorri verso il basso fino a Impostazioni download. Finito. Ultima modifica: 2025-01-22 17:01

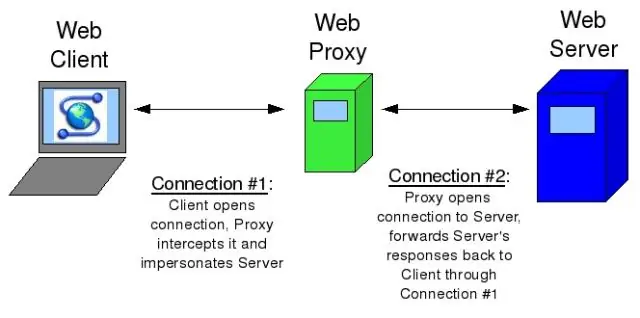

I firewall possono bloccare porte e programmi che tentano di ottenere l'accesso non autorizzato al tuo computer, mentre i server proxy nascondono sostanzialmente la tua rete interna da Internet. Funziona come un firewall nel senso che impedisce alla tua rete di essere esposta a Internet reindirizzando le richieste Web quando necessario. Ultima modifica: 2025-01-22 17:01

I dati interni sono dati recuperati dall'interno dell'azienda per prendere decisioni per operazioni di successo. Esistono quattro diverse aree da cui un'azienda può raccogliere dati interni: vendite, finanza, marketing e risorse umane. I dati sulle vendite interne vengono raccolti per determinare entrate, profitti e profitti. Ultima modifica: 2025-01-22 17:01

Wells-Barnett, membro di Delta Sigma Theta Sorority, giornalista, suffragista schietta e crociata contro il linciaggio, ha fondato l'Alpha Suffrage Club di Chicago, la prima organizzazione di suffragio femminile afroamericana. Ultima modifica: 2025-01-22 17:01

Connettore SC. (connettore standard, connettore abbonato) Un connettore per cavo in fibra ottica che utilizza un meccanismo di chiusura push-pull simile ai comuni cavi audio e video. Per la trasmissione bidirezionale vengono utilizzati due cavi in fibra e due connettori SC (Dual SC). SC è specificato dal TIA come FOCIS-3. Ultima modifica: 2025-01-22 17:01

Il primo computer al mondo a riprodurre musica è stato il CSIR Mark 1 (in seguito chiamato CSIRAC), progettato e costruito da Trevor Pearcey e Maston Beard alla fine degli anni '40. Il matematico Geoff Hill ha programmato il CSIR Mark 1 per riprodurre melodie musicali popolari dei primissimi anni '50. Ultima modifica: 2025-06-01 05:06

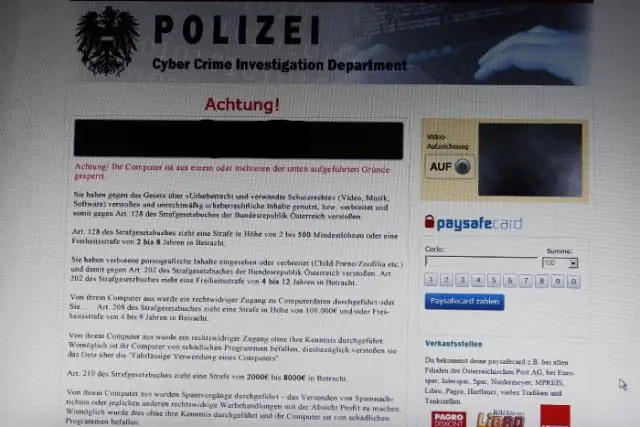

Ingegneria sociale è il termine utilizzato per un'ampia gamma di attività dannose realizzate attraverso le interazioni umane. Utilizza la manipolazione psicologica per indurre gli utenti a commettere errori di sicurezza o a fornire informazioni sensibili. Gli attacchi di social engineering si verificano in uno o più passaggi. Ultima modifica: 2025-01-22 17:01

NR è una variabile incorporata in AWK e indica il numero di record in fase di elaborazione. Utilizzo: NR può essere utilizzato nell'action block rappresenta il numero di righe in elaborazione e se viene utilizzato in END può stampare il numero di righe totalmente elaborate. Esempio: utilizzo di NR per stampare il numero di riga in un file utilizzando AWK. Ultima modifica: 2025-01-22 17:01

TP-Link è andato e ha realizzato un router piuttosto buono a un prezzo molto ragionevole. Il loro Archer C7 offre 1750 Gbps di larghezza di banda, eseguendo doppie frequenze a 2,4 GHz e 5,0 GHz. Ad esempio, TP-Link ha semplificato il controllo della larghezza di banda utilizzata dai singoli dispositivi collegati al router. Ultima modifica: 2025-06-01 05:06

Utilizzo dei pannelli di controllo (Windows 7, 8) Vai al Pannello di controllo. Fare clic su Programmi. Scegli Visualizza per programmi e funzionalità se non è già selezionato. Fare clic su Attiva o disattiva le funzionalità di Windows. Nella finestra pop-up che appare, individua InternetExplorer. Deseleziona la casella accanto e premi Sì. Attendi la disinstallazione di Internet Explorer. Ultima modifica: 2025-01-22 17:01

Se il server MySQL è in esecuzione su Windows, puoi connetterti utilizzando TCP/IP. Dovresti anche verificare che la porta TCP/IP che stai utilizzando non sia stata bloccata da un firewall o da un servizio di blocco delle porte. L'errore (2003) Impossibile connettersi al server MySQL su "server" (10061) indica che la connessione di rete è stata rifiutata. Ultima modifica: 2025-01-22 17:01

Vertice: variabile. Una variabile locale che può essere utilizzata in sostituzione di un'espressione specificata all'interno del corpo del componente. Utilizzare per ridurre le espressioni ripetitive e prolisse all'interno di una pagina. Ultima modifica: 2025-01-22 17:01

Un REINDEX subito dopo un VACUUM FULL è inutile perché VACUUM FULL stesso ricostruisce gli indici. Questo è menzionato nella documentazione 9.4 in Recupero dello spazio su disco: L'opzione FULL non riduce gli indici; si consiglia comunque un REINDICE periodico. Ultima modifica: 2025-01-22 17:01

Recensione Velocità Costo/mese Seedbox.io 100 mbps 6$ SeedStorm 1 GPS 15$ Easytkfrench 1 GPS 6$ leechdrive 100 Mbps 5$. Ultima modifica: 2025-01-22 17:01

WISPTI. EXE è un file legittimo. Questo processo noto come componente della piattaforma Microsoft Tablet PC. Appartiene al software Microsoft Windows Operating System ed è sviluppato daMicrosoft. Ultima modifica: 2025-01-22 17:01

Come copiare le foto su un CD o DVD in Windows 10 Apri la cartella Immagini dal desktop, seleziona le foto desiderate, fai clic sulla scheda Condividi dalla barra multifunzione in alto e fai clic sull'icona Masterizza su disco. Inserire un CD o un DVD vuoto nel vassoio dell'unità disco scrivibile e chiudere il vassoio. Decidi come vuoi usare il disco. Ultima modifica: 2025-01-22 17:01

Chili's Grill & Bar - 4115 South Medford Drive. Ultima modifica: 2025-01-22 17:01

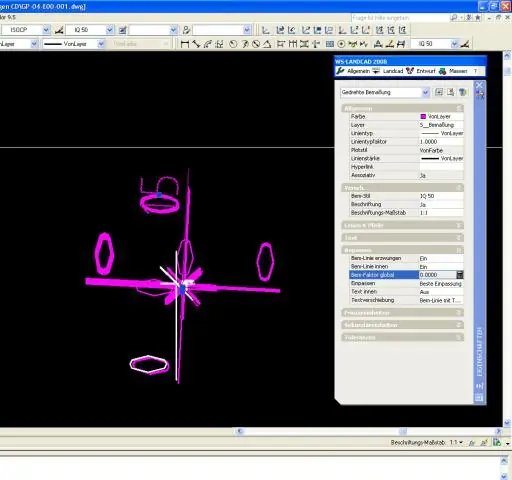

Guida Fare clic su scheda Inizio gruppo Annotazione Stile di quota. Trova. In Gestione stili di quota, selezionare lo stile che si desidera modificare. Fare clic su Modifica. Nella finestra di dialogo Modifica stile di quota, scheda Adatta, in Scala per funzioni di quota, immettere un valore per la scala complessiva. Fare clic su OK. Fare clic su Chiudi per uscire da Gestione stili di quotatura. Ultima modifica: 2025-01-22 17:01

Un campo lungo (WS), chiamato anche campo lungo, è un angolo di ripresa che mostra l'intera persona dell'obiettore e la sua relazione con ciò che la circonda. Ultima modifica: 2025-01-22 17:01

Come installare ed eseguire Ruby su Windows Vai a Ruby Installer nel tuo browser web. Fare clic sul grande pulsante rosso Download. Viene visualizzato un elenco di RubyInstaller. Fare clic su Rubino 2.2. 2 nella parte superiore dell'elenco RubyInstallers. Esegui il programma di installazione scegliendo Esegui programma (se Windows presenta questa opzione) o facendo doppio clic sul file al termine del download. Ultima modifica: 2025-01-22 17:01

VIDEO Inoltre, come posso spostare SharePoint 2010 su Sharepoint Online? Passaggi per la migrazione da SharePoint 2010 a SharePoint Online: Passaggio 1: esportare i dati dall'ambiente SharePoint 2010 utilizzando Export-SPWeb. Passaggio 2:. Ultima modifica: 2025-01-22 17:01

Gli indici supportano l'esecuzione efficiente delle query in MongoDB. Senza indici, MongoDB deve eseguire una scansione della raccolta, ovvero scansionare ogni documento in una raccolta, per selezionare quei documenti che corrispondono alla dichiarazione di query. L'indice memorizza il valore di un campo specifico o di un insieme di campi, ordinato in base al valore del campo. Ultima modifica: 2025-01-22 17:01

Possono essere necessari solo 30 secondi per rintracciare una chiamata. La quantità di tempo necessaria alla polizia per presentarsi sulla scena del crimine è una questione completamente diversa. Il traffico, l'area geografica e la distanza dell'unità disponibile più vicina determinano quanto tempo impiegheranno a comparire. Potrebbero essere 5 o 20 minuti. Ultima modifica: 2025-01-22 17:01

È un processo distinto che serve a mantenere, rafforzare e modificare i ricordi che sono già memorizzati nella memoria a lungo termine. Una volta che i ricordi subiscono il processo di consolidamento e diventano parte della memoria a lungo termine, sono considerati stabili. Ultima modifica: 2025-01-22 17:01

Eval viene utilizzato per eseguire l'associazione a un elemento dell'interfaccia utente configurato per essere di sola lettura (ad es. un'etichetta o una casella di testo di sola lettura), ovvero Eval viene utilizzato per l'associazione unidirezionale, per la lettura da un database in un campo dell'interfaccia utente. Ultima modifica: 2025-01-22 17:01

Vantaggi dell'utilizzo della posta elettronica La posta elettronica può aumentare l'efficienza, la produttività e la prontezza aziendale. Usare l'e-mail negli affari è: economico: l'invio di un'e-mail costa lo stesso indipendentemente dalla distanza e dal numero di persone a cui la invii. veloce - un'e-mail dovrebbe raggiungere il destinatario in pochi minuti, o al massimo entro poche ore. Ultima modifica: 2025-01-22 17:01

Fattori di prezzo La tariffa per l'invio di lettere utilizzando un certificato di spedizione è di $ 1,40 per una lettera, ma solo $ 8,25 per un massimo di 1000 lettere e $ 1,03 aggiuntivi per ogni 1000 lettere aggiuntive. Ultima modifica: 2025-01-22 17:01

Pokémon GO richiede ai giocatori di camminare nel loro quartiere con gli smartphone per catturare Pokémon nelle vicinanze. Per ora, Nintendo non ha rilasciato questo gioco per dispositivi Windows. Tuttavia, puoi giocare a questo gioco sul tuo PC Windows 10 utilizzando un emulatore Android come Bluestacks. Ultima modifica: 2025-01-22 17:01

A volte, "indirizzo stradale" si riferisce alla tua posizione fisica a un livello più preciso della città. Ad esempio, '1313Mockingbird Lane', senza il nome della città allegato. Ma sì, di solito è solo un retronym per distinguerlo dall'indirizzo postale (originariamente) e ora indirizzo e-mail, indirizzo web, indirizzo IP e così via. Ultima modifica: 2025-01-22 17:01

Lascia che ti parli delle funzionalità di SQL. Alte prestazioni. Alta disponibilità. Scalabilità e flessibilità. Robusto supporto transazionale. Alta sicurezza. Sviluppo completo di applicazioni. Facilità di gestione. Open Source. Ultima modifica: 2025-01-22 17:01