Spring è un framework di applicazioni Web che funge da contenitore di inversione del controllo (IOC) per Java. Esistono estensioni per utilizzare Spring su J2EE e tecnicamente puoi sviluppare un front-end utilizzando Spring, ma in genere Spring viene utilizzato solo per scrivere i tuoi servizi di back-end. Ultima modifica: 2025-01-22 17:01

Per creare una barra degli strumenti di navigazione che appare su ogni diapositiva, segui questi passaggi: 1Passa alla visualizzazione Schema diapositiva. Dalla scheda Visualizza sulla barra multifunzione, fare clic sul pulsante Schema diapositiva nel gruppo Visualizzazioni presentazione. 2Crea i pulsanti di azione che desideri includere. 3Torna alla visualizzazione normale. Ultima modifica: 2025-01-22 17:01

Le istruzioni per l'uso del dispositivo BLUETOOTH sono a portata di mano. Accedere alla modalità di associazione su questo auricolare. Eseguire la procedura di associazione sul dispositivo BLUETOOTH per cercare questo auricolare. Selezionare [MDR-ZX770BT]. Effettuare la connessione BLUETOOTH dal dispositivo BLUETOOTH. Ultima modifica: 2025-01-22 17:01

I sistemi operativi controllano l'hardware del computer e fungono da interfaccia con i programmi applicativi. Il software di utilità aiuta a gestire, mantenere e controllare le risorse del computer. Esempi di programmi di utilità sono software antivirus, software di backup e disktools. Ultima modifica: 2025-01-22 17:01

Fai clic sul menu Chrome nella barra degli strumenti del browser. Fai clic su Mostra impostazioni avanzate e individua la sezione "Privacy". Deseleziona la casella accanto a "Abilita protezione da phishing e malware". Nota: quando disattivi questi avvisi, disattivi anche altri malware e avvisi di download non comuni. Ultima modifica: 2025-01-22 17:01

Digita via. La maggior parte dei telefoni stupidi ha una tastiera di base con un tastierino numerico e lettere assegnate ai tasti corrispondenti per la composizione dei messaggi di testo. Gli smartphone dispongono di tastiere QWERTY complete in formato hardware o integrate nel sistema operativo che consentono di digitare facilmente messaggi di testo ed e-mail su una tastiera completa. Ultima modifica: 2025-01-22 17:01

Entrambe sono esperienze ugualmente frustranti, ma sono accompagnate da soluzioni altrettanto facili. Tieniti a portata di cuffie e smartphone. Rimuovi tutte le connessioni Bluetooth non necessarie. Assicurati che l'auricolare Bluetooth abbia una carica della batteria sufficiente. Prova a disaccoppiare le cuffie e poi ad associarle di nuovo allo smartphone. Ultima modifica: 2025-01-22 17:01

Lo chef deve avere! PREFISSO VALORE IN GRAMMI deca 10 deci 1/10 centi 1/100 milli 1/1000. Ultima modifica: 2025-01-22 17:01

Samsung Galaxy Note8 - Cattura uno screenshot. Per acquisire uno screenshot, tieni premuti contemporaneamente i pulsanti di accensione e riduzione del volume (per circa 2 secondi). Ultima modifica: 2025-01-22 17:01

Apri l'app Fitbit e tocca Iscriviti a Fitbit. Segui le istruzioni sullo schermo per creare un account Fitbit e connettere ("accoppiare") il tuo dispositivo Fitbit al tuo telefono o tablet. L'associazione assicura che il tuo dispositivo Fitbit e il telefono o il tablet possano comunicare tra loro (sincronizzare i loro dati). Ultima modifica: 2025-01-22 17:01

La testata dovrebbe essere una breve versione del titolo del tuo articolo, lunga non più di 50 caratteri (spazi inclusi). L'etichetta "Intestazione:" che precede l'intestazione sulla pagina del titolo non è inclusa nel conteggio di 50 caratteri, perché non fa parte del titolo del tuo articolo. Ultima modifica: 2025-01-22 17:01

Bower è un gestore di pacchetti front-end creato da Twitter. Conosciuto anche come gestore di pacchetti per il Web, bower viene utilizzato nei moderni progetti open source e closed source per risolvere molti problemi ricorrenti. Ultima modifica: 2025-01-22 17:01

10 migliori app per editor video Android del 2019 FilmoraGo. FilmoraGo è una straordinaria app per l'editor di video Android che piace a molti utenti. Adobe Premiere Clip. Adobe Premiere Clip ti consente di modificare rapidamente qualsiasi video direttamente dal tuo dispositivo Android. VideoShow. Applicazione editor video PowerDirector. KineMaster. Veloce. VivaVideo. Funicolare. Ultima modifica: 2025-01-22 17:01

Se i candidati non sono in grado di superare l'esame di certificazione PMP entro il periodo di idoneità di un anno, devono attendere un anno dalla data dell'ultimo tentativo per richiedere nuovamente la credenziale PMP. Ultima modifica: 2025-01-22 17:01

I segni dell'attività delle termiti del legno secco includono: rumori di clic, ali di termiti, comparsa di "formiche bianche", legno consacrato, porte difficili da chiudere e finestre difficili da aprire, tunnel di legno e frassino. Ultima modifica: 2025-01-22 17:01

Il cloud computing consente alle istituzioni sanitarie di archiviare tutti quei dati evitando costi aggiuntivi per la manutenzione dei server fisici. Ultima modifica: 2025-06-01 05:06

Il 15 marzo 1939 le truppe tedesche entrarono in Cecoslovacchia. Presero il controllo della Boemia e stabilirono un protettorato sulla Slovacchia. L'invasione della Cecoslovacchia da parte di Hitler fu la fine della pacificazione per diversi motivi: dimostrò che Hitler aveva mentito a Monaco di Baviera. Ultima modifica: 2025-01-22 17:01

RAPTOR è un ambiente di programmazione basato su diagrammi di flusso, progettato specificamente per aiutare gli studenti a visualizzare i loro algoritmi ed evitare il bagaglio sintattico. I programmi RAPTOR vengono creati visivamente ed eseguiti visivamente tracciando l'esecuzione attraverso il diagramma di flusso. La sintassi richiesta è ridotta al minimo. Ultima modifica: 2025-01-22 17:01

Una configurazione in esecuzione risiede nella RAM del dispositivo, quindi se un dispositivo perde alimentazione, tutti i comandi configurati andranno persi. Una configurazione di avvio viene archiviata nella memoria non volatile di un dispositivo, il che significa che tutte le modifiche alla configurazione vengono salvate anche in caso di interruzione dell'alimentazione del dispositivo. Ultima modifica: 2025-01-22 17:01

Viddly per Windows è un'applicazione leggera per scaricare gratuitamente i video di YouTube. Ultima modifica: 2025-01-22 17:01

In alternativa indicato come Control R e C-r, Ctrl+R è un tasto di scelta rapida utilizzato più spesso per aggiornare la pagina in un browser. Ultima modifica: 2025-01-22 17:01

Integrazione Wahoo Fitness con Apple Watch. Wahoo Fitness, leader nelle app di allenamento e nei dispositivi connessi con smartphone, ha una varietà di integrazioni con l'Apple Watch. Quando utilizzi il tuo TICKR X con l'app di allenamento 7 minuti, il tuo iPhone deve essere nelle vicinanze per il conteggio delle ripetizioni e la frequenza cardiaca da trasmettere. Ultima modifica: 2025-01-22 17:01

In un cluster di failover di Windows Server 2008, un oggetto nome cluster (CNO) è un account di Active Directory (AD) per un cluster di failover. Un CNO viene creato automaticamente durante la configurazione del cluster. La procedura guidata crea anche un account computer per il cluster di failover stesso; questo account è chiamato oggetto nome cluster. Ultima modifica: 2025-01-22 17:01

Per creare uno sfondo a pois, imposta il motivo a pois come colore di riempimento e crea un rettangolo usando lo strumento Rettangolo (M) grande quanto la tua tavola da disegno. Per allinearlo alla tua tavola da disegno, seleziona il rettangolo e fai clic sulle icone per Centro allineamento orizzontale e Centro allineamento verticale. Ultima modifica: 2025-01-22 17:01

Animazione dell'orientamento della vista prospettica Fare clic con il pulsante destro del mouse su Orientamento e Viste prospettiche nell'albero di disegno MotionManager e selezionare Disabilita creazione chiave vista. Trascina la barra del tempo in una nuova posizione, oltre l'ora di inizio. Trascina il punto chiave dalla linea Orientamento e viste della telecamera sulla barra del tempo e seleziona Posiziona chiave. Ultima modifica: 2025-01-22 17:01

Gli ingrassatori indossano blue jeans e magliette, giacche di pelle e scarpe da ginnastica o stivali. Hanno i capelli lunghi e unti e lasciano i risvolti della camicia sciolti. I calzini indossano abiti come giacche da sci, giacche color marrone chiaro, maglioni color vino e camicie a righe, a scacchi o madras. Ultima modifica: 2025-01-22 17:01

Inoltre, è possibile che un'interfaccia java erediti da un'altra interfaccia java, proprio come le classi possono ereditare da altre classi. Una classe che implementa un'interfaccia che eredita da più interfacce deve implementare tutti i metodi dall'interfaccia e dalle sue interfacce padre. Ultima modifica: 2025-01-22 17:01

Tuttavia, quando si nasconde una cartella, si dice a TFS di escludere quella cartella da determinate attività, come l'aggiunta di nuovi file e il recupero di file. Il cloaking fornisce un modo per ridurre il numero di file recuperati e utilizzati da TFS. Ad esempio, potresti avere una mappatura dell'area di lavoro per un progetto di squadra. Ultima modifica: 2025-01-22 17:01

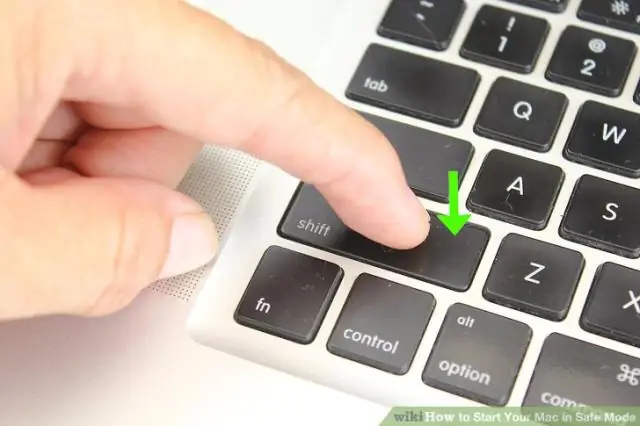

La modalità provvisoria (a volte chiamata avvio sicuro) è un modo per avviare il Mac in modo che esegua determinati controlli e impedisca ad alcuni software di caricarsi o aprirsi automaticamente. L'avvio del Mac in modalità provvisoria esegue quanto segue: Verifica il disco di avvio e tenta di riparare i problemi della directory, se necessario. Ultima modifica: 2025-01-22 17:01

In che modo sono correlati gli asset digitali e le impronte digitali? Un'impronta digitale è tutte le informazioni online su una persona pubblicate da quella persona o da altri,. Ultima modifica: 2025-01-22 17:01

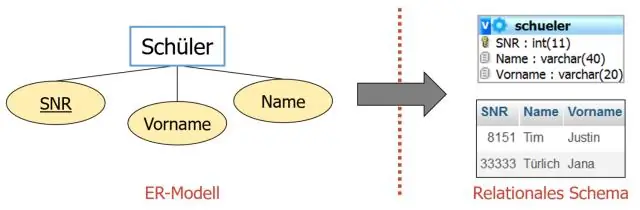

Il principio base del modello relazionale è il Principio dell'Informazione: tutte le informazioni sono rappresentate da valori di dati nelle relazioni. In accordo con questo Principio, un database relazionale è un insieme di relvar e il risultato di ogni query è presentato come una relazione. Ultima modifica: 2025-01-22 17:01

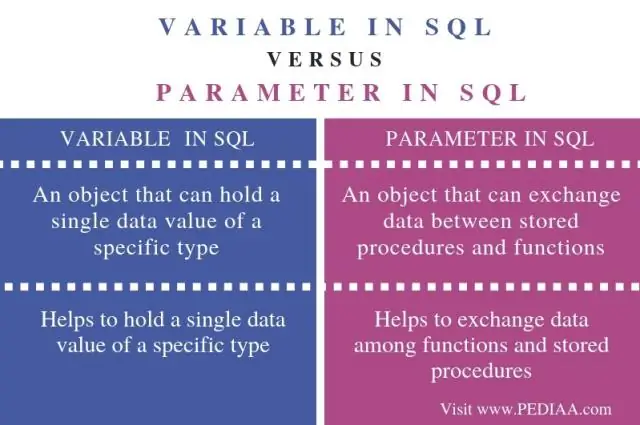

La variabile locale è dichiarata all'interno di una funzione mentre la variabile globale è dichiarata all'esterno della funzione. Le variabili locali vengono create quando la funzione ha iniziato l'esecuzione e vengono perse quando la funzione termina, invece, la variabile globale viene creata quando inizia l'esecuzione e viene persa quando termina il programma. Ultima modifica: 2025-01-22 17:01

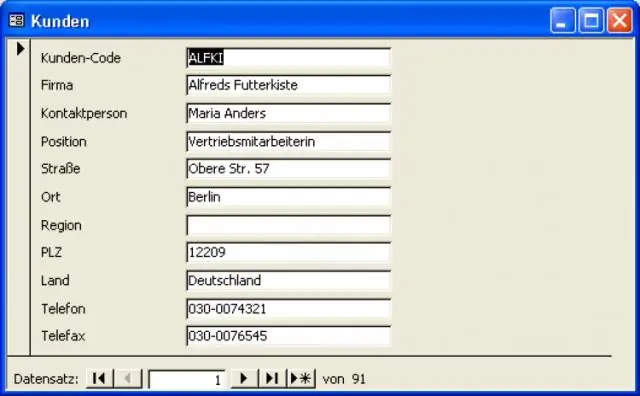

Creare un nuovo modulo diviso utilizzando lo strumento Dividi modulo Nel riquadro di spostamento fare clic sulla tabella o sulla query che contiene i dati desiderati nel modulo. Oppure aprire la tabella o la query in visualizzazione Foglio dati. Nella scheda Crea, nel gruppo Moduli, fare clic su Altri moduli e quindi su Dividi modulo. Ultima modifica: 2025-01-22 17:01

I rivestimenti e le finiture devono essere compatibili con i materiali delle cassette postali. La cassetta delle lettere può essere di qualsiasi colore. La bandiera del segnale della portante può essere di qualsiasi colore eccetto qualsiasi sfumatura di verde, marrone, bianco, giallo o blu. Il colore preferito della bandiera è l'arancione fluorescente. Ultima modifica: 2025-01-22 17:01

Tieni premuto il pulsante Ingrandisci e poi la freccia sinistra o destra. Puoi anche utilizzare la scorciatoia da tastiera Alt +] per spostare una finestra a destra. Oppure, Alt + [per spostarlo a sinistra dello schermo sul Chromebook. Ultima modifica: 2025-01-22 17:01

Avvia iPhoto tenendo premuto il tasto opzione e facendo doppio clic sull'applicazione. iPhoto inizierà con la seguente finestra di dialogo. Seleziona una delle librerie iPhoto elencate nella finestra di dialogo o utilizza il pulsante "Altra libreria" per selezionare una libreria iPhoto non elencata. Ultima modifica: 2025-01-22 17:01

Configura il Chromebook Passaggio 1: accendi il Chromebook. Se la batteria è staccata, installarla. Passaggio 2: segui le istruzioni sullo schermo. Per scegliere la lingua e le impostazioni della tastiera, seleziona la lingua che appare sullo schermo. Passaggio 3: accedi con il tuo account Google. Ultima modifica: 2025-01-22 17:01

Connessione a uno smartphone Android associato Sbloccare lo schermo dello smartphone Android se è bloccato. Accendi l'auricolare. Tenere premuto il pulsante per circa 2 secondi. Visualizza i dispositivi associati allo smartphone.Seleziona [Impostazioni] - [Bluetooth]. Toccare [MDR-XB70BT]. Sentirai la guida vocale "BLUETOOTHconnected". Ultima modifica: 2025-01-22 17:01

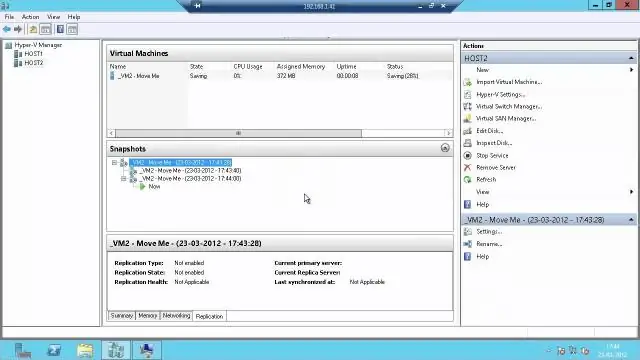

Uno snapshot Hyper-V (attualmente noto come checkpoint Hyper-V) rappresenta una copia point-in-time di una macchina virtuale (VM) selezionata, che consente di acquisire lo stato, i dati e la configurazione hardware della VM in un determinato momento. In Hyper-V, è possibile creare, eliminare e applicare più snapshot a una singola VM. Ultima modifica: 2025-01-22 17:01

VIDEO Di conseguenza, come si configura un RecyclerView? L'utilizzo di un RecyclerView prevede i seguenti passaggi chiave: Aggiungi la libreria RecyclerView AndroidX al file di build Gradle. Definire una classe del modello da utilizzare come origine dati.. Ultima modifica: 2025-01-22 17:01