Esistono vari tipi di sensori di luce come cella fotovoltaica, fototransistor, fotoresistenza, fototubo, tubo fotomoltiplicatore, fotodiodo, dispositivo ad accoppiamento di carica, ecc. Ma, la resistenza dipendente dalla luce (LDR) o la fotoresistenza è un tipo speciale di sensore di luce che viene utilizzato in questo circuito di sensore di luce automatico. Ultima modifica: 2025-01-22 17:01

La fotografia di paesaggio è piuttosto flessibile quando si tratta di quali impostazioni della fotocamera si utilizzano. Una buona linea guida generale, tuttavia, è quella di utilizzare un treppiede, una velocità dell'otturatore compresa tra 1/10 di secondo e tre secondi, un'apertura compresa tra f/11 e f/16 e un ISO di 100. Ultima modifica: 2025-06-01 05:06

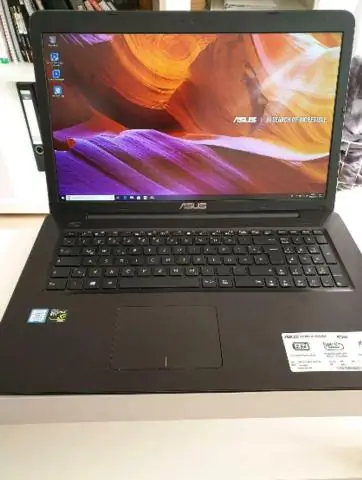

I laptop ASUS contengono una partizione di ripristino che include un software progettato per ripristinare il laptop alle condizioni originali. Accendere o riavviare il laptop ASUS. Quando viene visualizzata la schermata del logo ASUS, premere 'F9' per accedere alla partizione nascosta. Premi "Invio" quando viene visualizzato Boot Manager di Windows. Ultima modifica: 2025-01-22 17:01

La luminescenza fotostimolata (PSL) è il rilascio di energia immagazzinata all'interno di un fosforo mediante stimolazione con luce visibile, per produrre un segnale luminescente. Una piastra basata su questo meccanismo è chiamata piastra al fosforo fotostimolabile (PSP) ed è un tipo di rilevatore di raggi X utilizzato nella radiografia proiettiva. Ultima modifica: 2025-01-22 17:01

Elaborazione della riga di comando. La riga di comando può contenere diversi comandi. Se l'argomento corrente nomina un comando, i suoi argomenti vengono raccolti, il comando viene applicato ai suoi argomenti (che sono stringhe) e l'elaborazione della riga di comando continua. Ultima modifica: 2025-01-22 17:01

Un set di dati contiene informazioni su un campione. Un set di dati è costituito da casi. Le custodie non sono altro che gli oggetti della collezione. Ogni caso ha uno o più attributi o qualità, chiamate variabili che sono caratteristiche dei casi. Ultima modifica: 2025-01-22 17:01

La tecnologia dell'inganno è una categoria emergente di difesa della sicurezza informatica. La tecnologia di inganno consente un atteggiamento di sicurezza più proattivo cercando di ingannare gli aggressori, rilevarli e quindi sconfiggerli, consentendo all'azienda di tornare alle normali operazioni. Ultima modifica: 2025-01-22 17:01

Smbd è il demone del server che fornisce servizi di condivisione file e stampa ai client Windows. Il server fornisce servizi di spazio file e stampante ai client utilizzando il protocollo SMB (o CIFS). È compatibile con il protocollo LanManager e può servire i client LanManager. Ultima modifica: 2025-01-22 17:01

CTRL + M + M chiuderà/espanderà la sezione corrente. CTRL + M + A comprime tutto anche nei file Html. Queste opzioni si trovano anche nel menu contestuale in Struttura. Fare clic con il tasto destro nell'editor -> Struttura per trovare tutte le opzioni. Ultima modifica: 2025-01-22 17:01

Codecademy è anche uno dei migliori siti Web in cui puoi imparare le basi di Python in modo pratico. Puoi prendere la versione PRO di Codecademy è una versione a pagamento in cui puoi accedere al contenuto del progetto. Questo è uno dei siti Web in cui puoi imparare Python per principianti assoluti. Ultima modifica: 2025-01-22 17:01

Il modello di strategia viene utilizzato per risolvere problemi che potrebbero (o si prevede che potrebbero) essere implementati o risolti da diverse strategie e che possiedono un'interfaccia chiaramente definita per tali casi. Ultima modifica: 2025-01-22 17:01

Per sostituire il contenuto della cella: dalla scheda Home, fare clic sul comando Trova e seleziona, quindi selezionare Sostituisci dal menu a discesa. Verrà visualizzata la finestra di dialogo Trova e sostituisci. Digita il testo con cui desideri sostituirlo nel campo Sostituisci con:, quindi fai clic su Trova successivo. Ultima modifica: 2025-01-22 17:01

Guida all'installazione di PIXMA PRO-100 Wi-Fi Assicurarsi che la stampante sia accesa. Tenere premuto il pulsante [Wi-Fi] sulla parte anteriore della stampante per alcuni secondi. Assicurati che questo pulsante inizi a lampeggiare in blu, quindi vai al tuo punto di accesso e premi il pulsante [WPS] entro 2 minuti. Ultima modifica: 2025-01-22 17:01

Per configurare il campanello per attivare la sirena della stazione base quando rileva un movimento: Apri l'app Arlo. Tocca Arlo Audio Doorbell. Tocca l'icona del menu () nell'angolo in alto a destra della pagina per aprirla. Tocca Impostazioni movimento. Tocca Attiva sirena. Tocca l'icona della matita (modifica). Ultima modifica: 2025-01-22 17:01

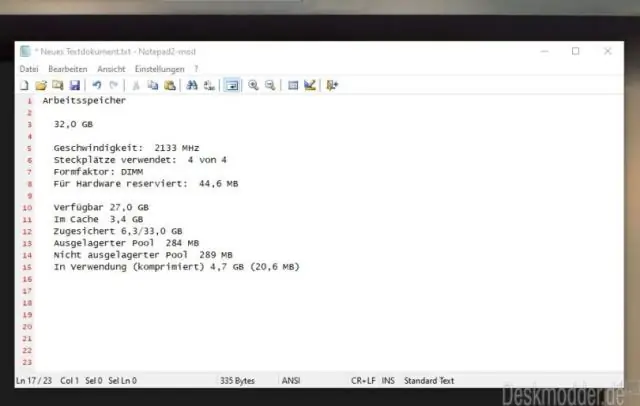

Task Manager di Windows consente di monitorare le applicazioni, i processi e i servizi attualmente in esecuzione sul PC. Puoi usare Task Manager per avviare e fermare programmi e per fermare processi, ma in più Task Manager ti mostrerà statistiche informative sulle prestazioni del tuo computer e sulla tua rete. Ultima modifica: 2025-01-22 17:01

I Sumeri furono la prima civiltà mesopotamica. I Sumeri commerciavano via terra con il Mediterraneo orientale e via mare fino all'India. L'invenzione della ruota, 3000 anni fa, ha migliorato il trasporto via terra. I Sumeri erano famosi per la lavorazione dei metalli, un mestiere in cui eccellevano. Ultima modifica: 2025-01-22 17:01

3,5 libbre. Ultima modifica: 2025-01-22 17:01

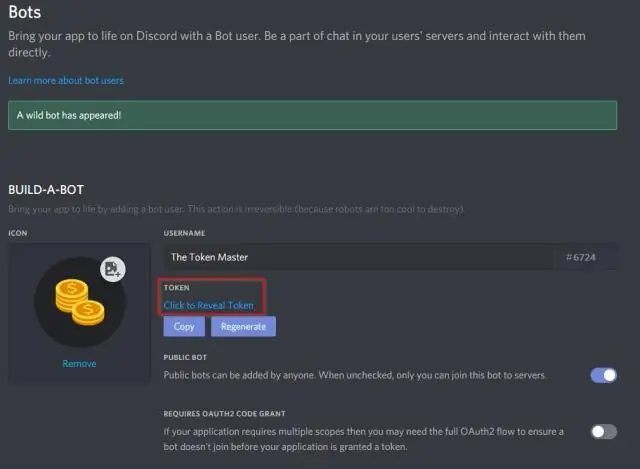

Un Discord Bot Token è una breve frase (rappresentata come un miscuglio di lettere e numeri) che funge da "chiave" per controllare un Discord Bot. I token vengono utilizzati all'interno del codice del bot per inviare comandi avanti e indietro all'API, che a sua volta controlla le azioni del bot. Ultima modifica: 2025-01-22 17:01

L'interfaccia Java Iterable (java. lang. Iterable) è una delle interfacce root dell'API Java Collections. Una classe che implementa l'interfaccia Java Iterable può essere iterata con il ciclo Java for-each. Per iterazione intendo che i suoi elementi interni possono essere iterati. Ultima modifica: 2025-01-22 17:01

Per aggiungere una regola a un gruppo di sicurezza utilizzando la riga di comando autorizza-security-group-ingress (AWS CLI) aws ec2 autorizza-security-group-ingress --group-id security_group_id --protocol tcp --port 22 --cidr cidr_ip_range . Grant-EC2SecurityGroupIngress (strumenti AWS per Windows PowerShell). Ultima modifica: 2025-01-22 17:01

OLEDB è il successore di ODBC, un insieme di componenti software che consentono a QlikView di connettersi con un back-end come SQL Server, Oracle, DB2, mySQL e altri. In molti casi i componenti OLEDB offrono prestazioni molto migliori rispetto al vecchio ODBC. Ultima modifica: 2025-01-22 17:01

Ciano: file audio. Giallo con sfondo nero: pipe (AKA FIFO) Giallo in grassetto con sfondo nero: dispositivo a blocchi o dispositivo a caratteri. Ultima modifica: 2025-06-01 05:06

Lo spyware è un tipo di software dannoso (malware) che si installa automaticamente sul tuo computer e funziona come spie su kegitana eseguite dall'utente e attività Internet senza la conoscenza e il consenso del computer dell'utente. Ultima modifica: 2025-01-22 17:01

Impossibile connettersi "Server irraggiungibile" Il messaggio di errore che stai vedendo, "server irraggiungibile", significa che il tuo client VPN sul tuo dispositivo non può raggiungere il server. Ultima modifica: 2025-01-22 17:01

Costo di rendering 3D standard: 3D Render View Cost Esterno – Residenziale $ 300- $ 1000 Esterno – Commerciale (piccolo) $ 500- $ 1000 Esterno – Commerciale (grande) $ 1000- $ 2750 Interno – Residenziale $ 300- $ 750. Ultima modifica: 2025-06-01 05:06

Definizione. Il data mining è il processo di scoperta di modelli e tendenze utili in grandi set di dati. L'analisi predittiva è il processo di estrazione di informazioni da grandi set di dati per fare previsioni e stime sui risultati futuri. Importanza. Aiuta a comprendere meglio i dati raccolti. Ultima modifica: 2025-01-22 17:01

Varnish Cache è un acceleratore di applicazioni Web noto anche come proxy inverso HTTP di memorizzazione nella cache. Lo installi davanti a qualsiasi server che parla HTTP e lo configuri per memorizzare nella cache i contenuti. Varnish Cache è davvero molto veloce. In genere accelera la consegna con un fattore di 300 - 1000x, a seconda della tua architettura. Ultima modifica: 2025-01-22 17:01

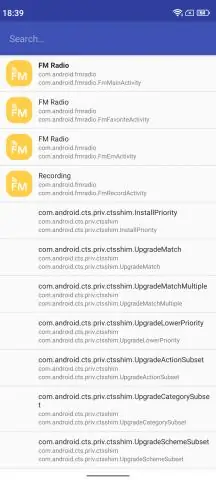

Androide. 1 - Abilita la modalità sviluppatore andando su Impostazioni> Informazioni sul telefono, quindi tocca Numero build 7 volte. 2 - Abilita il debug USB da DeveloperOptions. 3 - Sul desktop, apri DevTools fai clic sull'icona more, quindi su Altri strumenti > Dispositivi remoti. Ultima modifica: 2025-01-22 17:01

Ci sono sette argomenti testati (procedura civile, contratti e vendite, diritto e procedura penale, diritto costituzionale, prove, beni immobili e illeciti). Hai sei ore in totale per rispondere a queste 200 domande. Ultima modifica: 2025-01-22 17:01

Dimensioni delle cornici più popolari Le foto 4×6 sono le dimensioni foto standard e le più comuni per la fotografia da 35 mm. La dimensione successiva da 4×6 è una stampa fotografica 5×7. Le foto 8×10 sono più grandi di 4×6 e 5×7, quindi vengono generalmente utilizzate per foto di gruppo o ritratti. Le stampe in formato 16×20 sono considerate piccoli poster. Ultima modifica: 2025-01-22 17:01

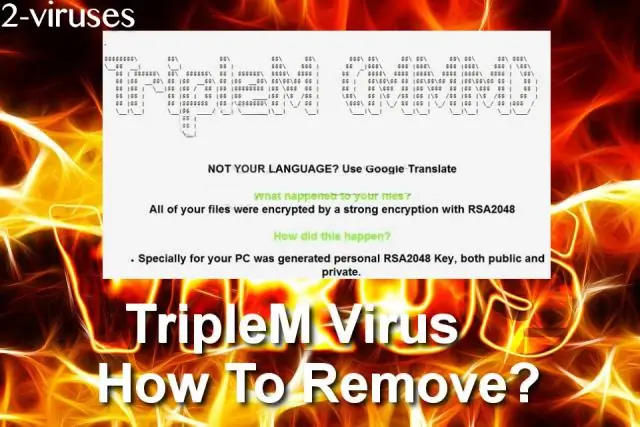

L'integrità dei dati può essere compromessa da errori umani o, peggio ancora, da atti dolosi. Minacce all'integrità dei dati Errore umano. Errori di trasferimento non intenzionali. Errori di configurazione ed errori di sicurezza. Malware, minacce interne e attacchi informatici. Hardware compromesso. Ultima modifica: 2025-01-22 17:01

Primi passi Utilizzare qualsiasi editor di testo per creare un programma sorgente. Questo file normalmente ha un nome che termina con.asm. Utilizzare TASM per convertire il programma sorgente in un file oggetto. Usa il linker TLINK per collegare i tuoi file insieme in un file eseguibile. Infine, puoi eseguire (o eseguire) il file eseguibile::> hw1. Ultima modifica: 2025-01-22 17:01

Inserisci il disco del driver nell'unità ottica. Fai clic su "Start", fai clic con il pulsante destro del mouse su "Computer" e seleziona "Proprietà". Nel menu a sinistra, seleziona "Gestione dispositivi". Trova l'hardware con un punto esclamativo giallo o un dispositivo per il quale desideri installare i nuovi driver dal CD o dal DVD. Ultima modifica: 2025-01-22 17:01

Un processo software (noto anche come metodologia software) è un insieme di attività correlate che porta alla produzione del software. Queste attività possono comportare lo sviluppo del software da zero o la modifica di un sistema esistente. Ultima modifica: 2025-01-22 17:01

PS4 non può connettersi alla rete wifi entro il limite di tempo Il motivo può essere dovuto al server proxy che stai utilizzando o semplicemente che il router non può assegnare un IP o connettersi alla tua PS4. Prova a riavviare il router o controlla le impostazioni del proxy e rimuovilo se lo hai. Ultima modifica: 2025-01-22 17:01

Gli aggiornamenti software sono importanti perché spesso includono patch critiche per falle di sicurezza. Infatti, molti degli attacchi malware più dannosi che vediamo sfruttano le vulnerabilità del software nelle applicazioni comuni, come i sistemi operativi e i browser. Ultima modifica: 2025-01-22 17:01

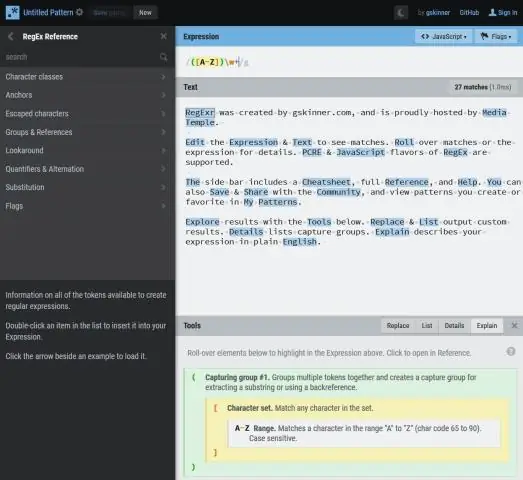

In Python, r'^$' è un'espressione regolare che corrisponde a una riga vuota. Sembra un'espressione regolare (regex) comunemente usata nelle configurazioni URL di Django. La 'r' davanti dice a Python che l'espressione è una stringa grezza. In una stringa non elaborata, le sequenze di escape non vengono analizzate. Ad esempio, ' ' è un singolo carattere di nuova riga. Ultima modifica: 2025-01-22 17:01

GitHub - Netflix/Hystrix: Hystrix è una libreria di latenza e tolleranza agli errori progettata per isolare i punti di accesso a sistemi remoti, servizi e librerie di terze parti, interrompere i guasti a cascata e abilitare la resilienza in sistemi distribuiti complessi in cui il guasto è inevitabile. Ultima modifica: 2025-01-22 17:01

Sincronizzare un blocco appunti esistente Sul telefono, accedi con lo stesso account Microsoft utilizzato per configurare OneDrive. Vai all'elenco delle app sul tuo telefono e tocca OneNote (se stai usando un Windows Phone 7, tocca Office per vedere le note di OneNote). Ultima modifica: 2025-01-22 17:01

Che cos'è la codifica nella ricerca qualitativa? La codifica è il processo di etichettatura e organizzazione dei dati qualitativi per identificare temi diversi e le relazioni tra di essi. Quando si codifica il feedback dei clienti, si assegnano etichette a parole o frasi che rappresentano temi importanti (e ricorrenti) in ogni risposta. Ultima modifica: 2025-01-22 17:01