Quattro versioni. Ultima modifica: 2025-01-22 17:01

Append() viene utilizzato per aggiungere la rappresentazione di stringa di alcuni argomenti alla sequenza. Ci sono 13 modi/forme in cui il metodo append() può essere usato passando vari tipi di argomenti: StringBuilder append(boolean a):The java. Valore restituito: il metodo restituisce un riferimento a questo oggetto. Ultima modifica: 2025-01-22 17:01

MetroPCS non fornisce servizi al di fuori degli Stati Uniti. Il servizio di roaming internazionale è fornito da MetroPCS ai suoi abbonati attraverso accordi con vettori internazionali di terze parti. Il servizio di roaming internazionale MetroPCS è disponibile solo in alcuni paesi e in alcune aree all'interno di tali paesi. Ultima modifica: 2025-01-22 17:01

Una schermata iniziale è un elemento di controllo grafico costituito da una finestra contenente un'immagine, un logo e la versione corrente del software. Di solito viene visualizzata una schermata iniziale durante l'avvio di un gioco o di un programma. Una splash page è una pagina di introduzione su un sito web. Ultima modifica: 2025-01-22 17:01

Quindi, in breve, i record NS vengono utilizzati per reindirizzare il resolver DNS al server DNS successivo che ospita la zona di livello successivo. Inoltre, il record SOA viene utilizzato dal cluster di server DNS per sincronizzare le ultime modifiche dal server principale a quello secondario. Ultima modifica: 2025-01-22 17:01

Ingrandire e scorrere nella timeline di Final Cut Pro Ingrandire la timeline: scegli Vista > Ingrandisci o premi Comando-Segno più (+). Rimpicciolire la timeline: scegli Vista > Riduci o premi Comando-Segno meno (–). Ultima modifica: 2025-06-01 05:06

VIDEO Oltre a questo, come posso copiare da un server TFTP a un router Cisco? Passaggio 1: selezionare un'immagine del software Cisco IOS. Passaggio 2: scaricare l'immagine del software Cisco IOS sul server TFTP. Passaggio 3: identificare il file system per copiare l'immagine.. Ultima modifica: 2025-01-22 17:01

Tor Browser (scaricabile da TorProject.org) ti permette di navigare, o navigare, sul web, in modo anonimo. Un servizio nascosto è un sito che visiti o un servizio che utilizzi che utilizza la tecnologia Tor per rimanere sicuro e, se il proprietario lo desidera, anonimo. Gli sviluppatori Tor usano i termini "servizi nascosti" e "servizi cipolla" in modo intercambiabile. Ultima modifica: 2025-01-22 17:01

Per utilizzare un dispositivo iOS come iBeacon, procedi come segue: Ottieni o genera un UUID a 128 bit per il tuo dispositivo. Crea un oggetto CLBeaconRegion contenente il valore UUID insieme ai valori principali e secondari appropriati per il tuo beacon. Pubblicizza le informazioni del beacon utilizzando il framework Core Bluetooth. Ultima modifica: 2025-01-22 17:01

4 risposte. vai su Preferenze -> Ispezioni. Quindi è necessario cercare nel lungo elenco l'ispezione incriminata, di cui è possibile ottenere il nome passando con il mouse sull'indicatore di avviso a margine. È possibile modificare la gravità dell'ispezione, che si tratti di un errore, un avviso, ecc. o semplicemente disabilitarla del tutto. Ultima modifica: 2025-01-22 17:01

Sezioni di revisione Prezzo come recensito $1,199 Processore 2,4 GHz Intel Core 2 Duo Memoria 4 GB, 1.066 MHz DDR3 Disco rigido 250 GB Chipset 5.400 giri/min MCP89. Ultima modifica: 2025-01-22 17:01

Tile non richiede un abbonamento Premium per utilizzare i propri tracker. I tracker Tile funzionano con l'app gratuita Tile, quindi puoi vedere dove sono stati l'ultima volta e puoi far squillare il tuo Tile finché si trova nel raggio di portata del Bluetooth. Se perdi qualcosa, puoi utilizzare la vasta community di Tile per aiutarti a individuare l'oggetto mancante. Ultima modifica: 2025-01-22 17:01

ACCORDO INTEROSSERVATORI. L'indicatore più comunemente usato della qualità della misurazione nell'ABA è l'accordo interosservatore (IOA), il grado in cui due o più osservatori riportano gli stessi valori osservati dopo aver misurato gli stessi eventi. Ultima modifica: 2025-01-22 17:01

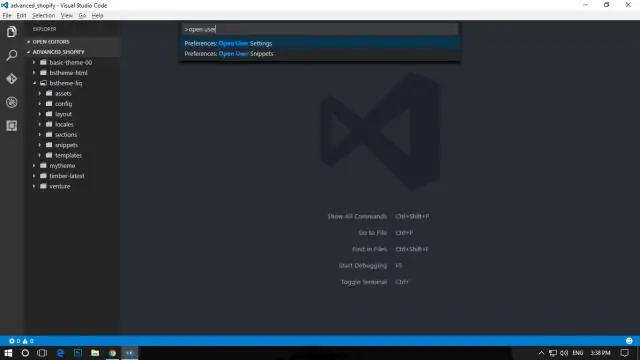

Command + shift + p e si aprirà qualcosa del genere. Ora, digita ESLint all'interno della casella di ricerca e vedrai qualcosa di simile a questo, e devi selezionare l'opzione di configurazione ESLint: Crea ESLint, quindi vedrai il terminale integrato all'interno di Visual Studio Code si aprirà con alcune opzioni di impostazione. Ultima modifica: 2025-01-22 17:01

Il suolo si riferisce ai punti più distanti del campo visivo di una persona quando guarda una scena. Questo "sfondo" funge da sfondo per gli oggetti o le "figure" che sono più vicini alla persona che guarda la scena. Vedi anche: Figura e Figura-Sfondo. Ultima modifica: 2025-06-01 05:06

Annullamento di un punteggio AP dopo averlo ricevuto. La cancellazione del punteggio elimina in modo permanente un punteggio dell'esame AP dai record. I punteggi possono essere cancellati in qualsiasi momento. Tuttavia, affinché i punteggi non compaiano nel report dei punteggi dell'anno in corso, i servizi AP devono ricevere una richiesta scritta assegnata via posta o fax entro giugno 15. Ultima modifica: 2025-01-22 17:01

ACK è un'abbreviazione comune per "riconosciuto", utilizzata nell'informatica. L'opposto di ACK è NAK. Nota che "ack" come esclamazione di sorpresa o allarme non ha alcuna relazione con l'informatica. Ultima modifica: 2025-01-22 17:01

Francoforte. Ultima modifica: 2025-01-22 17:01

Installa MariaDB 5.5 su CentOS 7 Installa il pacchetto MariaDB usando il gestore di pacchetti yum: sudo yum install mariadb-server. Una volta completata l'installazione, avvia il servizio MariaDB e abilitalo all'avvio all'avvio utilizzando i seguenti comandi: sudo systemctl start mariadb sudo systemctl enable mariadb. Ultima modifica: 2025-01-22 17:01

Per scaricare le modifiche al tuo Elenco indirizzi globale offline, apri Outlook. In "Invia/Ricevi", seleziona "Invia/Ricevi gruppi", quindi "Scarica rubrica": Seleziona "Scarica modifiche dall'ultimo invio/ricezione", quindi scegli la rubrica che desideri aggiornare: fai clic su OK. Ultima modifica: 2025-01-22 17:01

STS è un ambiente di sviluppo basato su Eclipse personalizzato per lo sviluppo di applicazioni Spring. Fornisce un ambiente pronto all'uso per implementare, eseguire il debug, eseguire e distribuire le tue applicazioni. Include anche l'integrazione per Pivotal tc Server, Pivotal Cloud Foundry, Git, Maven e AspectJ. Ultima modifica: 2025-01-22 17:01

Python è migliore di R per la maggior parte delle attività, ma R ha la sua nicchia e vorresti comunque usarlo in molte circostanze. Inoltre, l'apprendimento di una seconda lingua migliorerà le tue capacità di programmazione. Python ha strumenti per questo, ma R è progettato per questo e lo fa meglio. Ultima modifica: 2025-01-22 17:01

Apri il file di configurazione PAM nel tuo editor di testo preferito. Sulla maggior parte dei sistemi puoi farlo nell'editor 'nano' integrato digitando 'nano /etc/pam. conf.' Premi "Invio" e nella riga in alto scrivi "Salta-autenticazione". Ultima modifica: 2025-01-22 17:01

In genere, gli strumenti necessari per l'installazione includono viti, tasselli, cavi, un adattatore di alimentazione o un ricevitore, un trapano elettrico e altri. Se si ottiene una telecamera di sicurezza all-in-one (sistema) (Reolink altamente raccomandato), i materiali di installazione necessari tipo viti sono solitamente inclusi nella scatola della telecamera. Ultima modifica: 2025-01-22 17:01

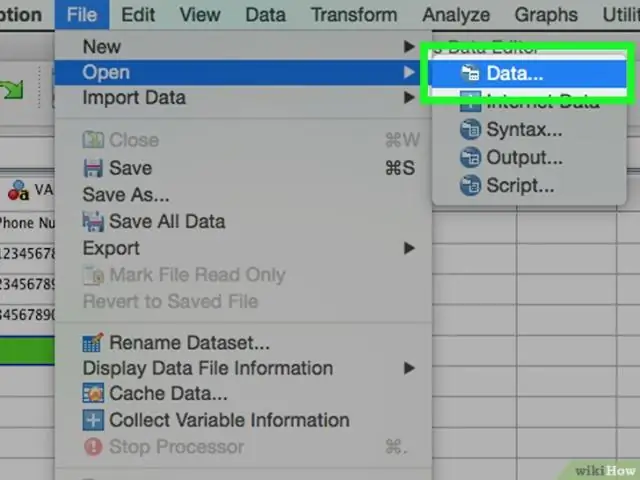

Per aprire il file Excel in SPSS: File, Apri, Dati, dal menu SPSS. Seleziona il tipo di file che vuoi aprire, Excel *. xl*. xlsx, *. xlsm. Seleziona il nome del file. Fai clic su "Leggi i nomi delle variabili" se la prima riga del riquadro di calcolo contiene intestazioni di colonna. Fare clic su Apri. Ultima modifica: 2025-01-22 17:01

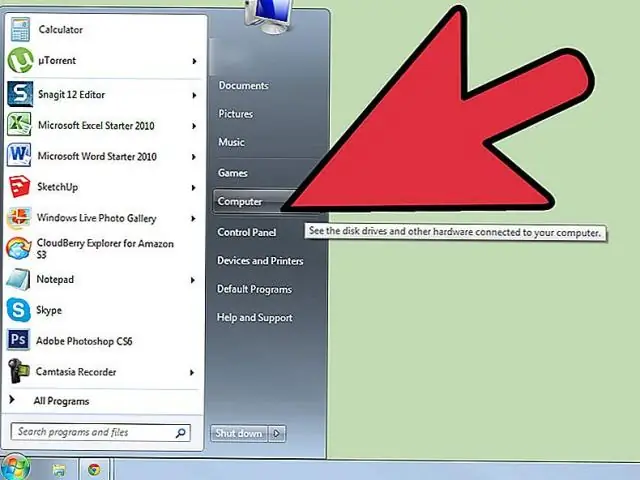

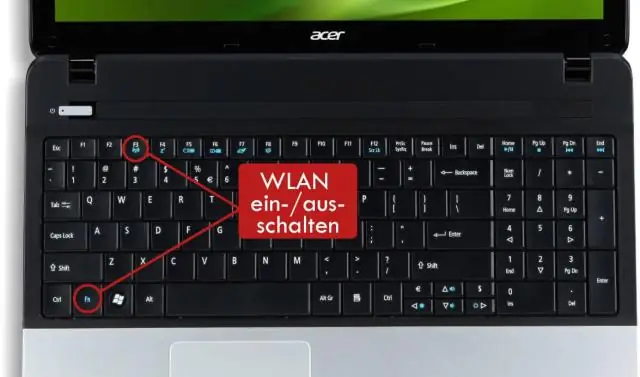

Vai al menu Start e seleziona Pannello di controllo. Fai clic sulla categoria Rete e Internet, quindi seleziona Centro di condivisione e rete. Dalle opzioni sul lato sinistro, seleziona Modifica impostazioni adattatore. Fare clic con il pulsante destro del mouse sull'icona per Connessione wireless e fare clic su Abilita. Ultima modifica: 2025-01-22 17:01

Crea un router Accedi alla dashboard. Seleziona il progetto appropriato dal menu a tendina in alto a sinistra. Nella scheda Progetto, apri la scheda Rete e fai clic sulla categoria Router. Fare clic su Crea router. Nella finestra di dialogo Crea router, specificare un nome per il router e la rete esterna e fare clic su Crea router. Ultima modifica: 2025-01-22 17:01

Selezionare Start > Esegui (o in Windows 8, 7 o Vista premere il tasto WINDOWS + tasto R) Digitare Regsvr32 /u {Filename.ocx} [C'è uno spazio sia prima che dopo /u. Non digitare le parentesi graffe {}. Fare clic sul pulsante OK. Quindi registrare nuovamente il file eseguendo Regsvr32 {Filename.ocx o.dll} (come descritto sopra. Ultima modifica: 2025-01-22 17:01

Il tempo di inattività o la durata dell'interruzione si riferisce a un periodo di tempo in cui un sistema non è in grado di fornire o svolgere la sua funzione primaria. Affidabilità, disponibilità, ripristino e indisponibilità sono concetti correlati. L'indisponibilità è la proporzione di un intervallo di tempo in cui un sistema non è disponibile o offline. Ultima modifica: 2025-01-22 17:01

È possibile controllare il tipo di oggetto in Java utilizzando la parola chiave instanceof. La determinazione del tipo di oggetto è importante se stai elaborando una raccolta come un array che contiene più di un tipo di oggetto. Ad esempio, potresti avere un array con stringhe e rappresentazioni di numeri interi. Ultima modifica: 2025-01-22 17:01

Docker è una piattaforma per il confezionamento, la distribuzione e l'esecuzione di applicazioni in contenitori. Può eseguire container su qualsiasi sistema che supporti la piattaforma: laptop di uno sviluppatore, sistemi "on-prem" o nel cloud senza modifiche. I microservizi Java sono un buon obiettivo per Docker. Ultima modifica: 2025-01-22 17:01

Foto di Nischal Masand su Unsplash. L'attacco al tubo di gomma sta sottraendo segreti alle persone mediante l'uso della tortura o della coercizione. Un altro mezzo è l'influenza governativa e aziendale su altre entità secondarie. Il miglior metodo di difesa è che le persone non sappiano nulla o meno segreti possibile. Ultima modifica: 2025-01-22 17:01

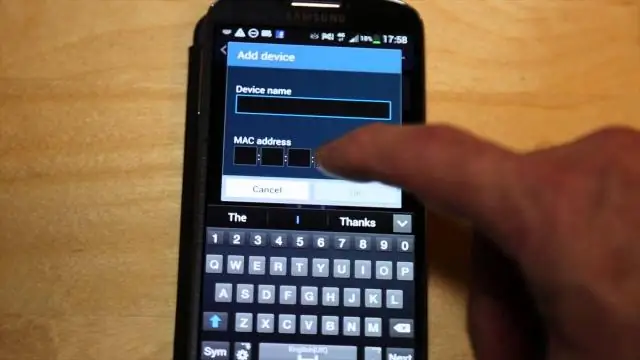

Applicazioni tattili per Samsung Galaxy S4™. Scorri e tocca Impostazioni. Tocca Altre reti. Scorri e tocca Tethering e Hotspot mobile. Tocca Hotspot mobile. Tocca l'icona Menu. Toccare Configura. Elimina il testo esistente e inserisci un nome per il tuo hotspot. Ultima modifica: 2025-01-22 17:01

Censura. La censura impedisce che qualcosa venga letto, ascoltato o visto. Se hai mai sentito il suono di un segnale acustico quando qualcuno parla in televisione, quella è censura. "Censurare" significa rivedere qualcosa e scegliere di rimuovere o nascondere parti di esso considerate inaccettabili. Ultima modifica: 2025-01-22 17:01

Idealmente, non è possibile ripristinare il database MS SQL Server 2012 su SQL Server 2008 anche se il database era in una modalità di compatibilità corrispondente alla versione precedente. La soluzione migliore è creare un database vuoto su SQL Server 2008, eseguire la procedura guidata Genera script in Management Studio per eseguire lo script dello schema e dei dati. Ultima modifica: 2025-01-22 17:01

Windows ti consente di connettere il tuo scanner direttamente a un altro computer e condividerlo o configurarlo come scanner wireless sulla tua rete. Fare clic su "Start", quindi su "Pannello di controllo". Digita "Rete" nella casella di ricerca, quindi fai clic su "Visualizza computer e dispositivi di rete" in "Centro connessioni di rete e condivisione". Ultima modifica: 2025-01-22 17:01

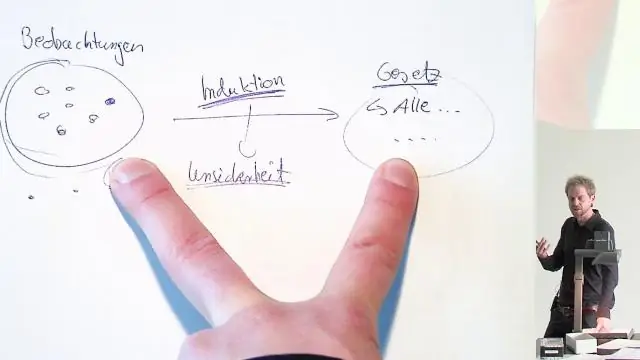

Un argomento deduttivo è la presentazione di affermazioni che si presume o si sa essere vere come premesse per una conclusione che segue necessariamente da tali affermazioni. Il classico argomento deduttivo, per esempio, risale all'antichità: tutti gli uomini sono mortali e Socrate è un uomo; quindi Socrate è mortale. Ultima modifica: 2025-01-22 17:01

Tocca l'icona "Freccia giù" nell'area in alto a sinistra dello schermo. Tocca "Posta in blocco" o "Posta indesiderata" a seconda del provider di posta elettronica. Tocca la casella di controllo accanto a ciascuna e-mail per verificarne l'eliminazione. Tocca il pulsante "Elimina" nella parte inferiore dello schermo per eliminare le email in blocco che hai selezionato. Ultima modifica: 2025-01-22 17:01

Un contenitore è un componente che può contenere al suo interno altri componenti. È anche un'istanza di una sottoclasse di java. Il contenitore estende Java. awt. Componente quindi i contenitori sono essi stessi componenti. Ultima modifica: 2025-01-22 17:01

Protocol Buffers (Protobuf) è un metodo di serializzazione di dati strutturati. È utile nello sviluppo di programmi per comunicare tra loro su un filo o per memorizzare dati. Le strutture dati (chiamate messaggi) e i servizi sono descritti in un file di definizione proto (.proto) e compilati con protoc. Ultima modifica: 2025-01-22 17:01