Definizione di lockdown. 1: il confinamento dei detenuti nelle loro celle per tutti o la maggior parte dei giorni come misura di sicurezza temporanea. 2: una misura di emergenza o una condizione in cui alle persone è temporaneamente impedito di entrare o uscire da un'area riservata o da un edificio (come una scuola) durante una minaccia di pericolo. Ultima modifica: 2025-01-22 17:01

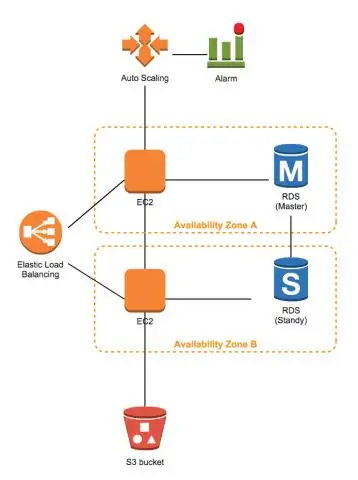

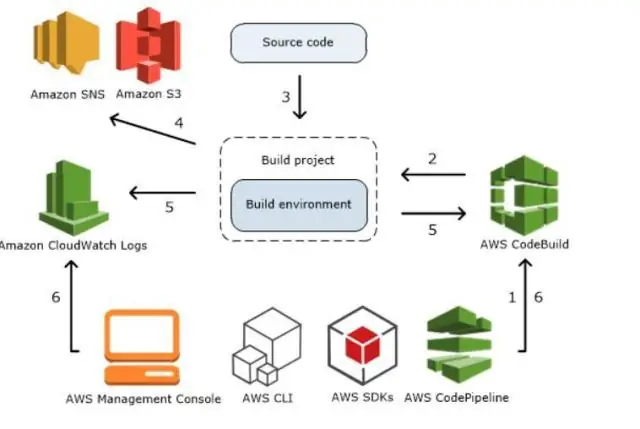

Apri la console Amazon EC2 all'indirizzo https://console.aws.amazon.com/ec2/. Nella barra di navigazione, scegli una regione per il tuo sistema di bilanciamento del carico. Assicurati di selezionare la stessa regione che hai utilizzato per le istanze EC2. Nel riquadro di navigazione, in LOAD BALANCING, scegli Load Balancer. Ultima modifica: 2025-01-22 17:01

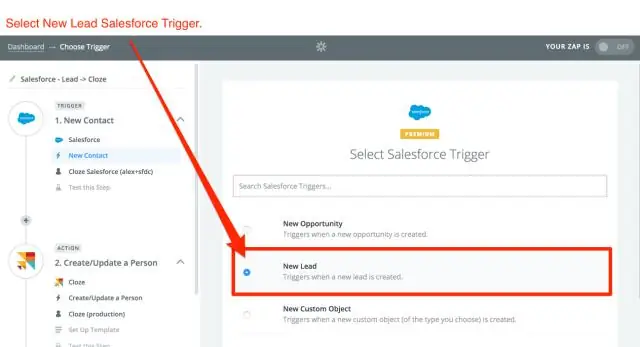

Accesso alla DeveloperConsole Dopo aver effettuato l'accesso alla tua organizzazione, fai clic su DeveloperConsole nel menu di accesso rapido () o sul tuo nome. Quando apri la Developer Console per la prima volta, vedrai qualcosa di simile. Il pannello principale (1) è l'editor del codice sorgente, dove puoi scrivere, visualizzare e modificare il tuo codice. Ultima modifica: 2025-01-22 17:01

L'iPad ha una serie di potenti app di disegno tra cui Adobe Photoshop Sketch, Procreate, AutodeskSketchbook e persino il prossimo Adobe Fresco. Se vuoi disegnare, dipingere o progettare, c'è una vasta gamma di software disponibili. Ultima modifica: 2025-01-22 17:01

Un'architettura orientata ai servizi è un insieme di servizi autonomi che comunicano tra loro per creare un'applicazione software funzionante. In una rete multilivello: il lavoro dell'intera rete è bilanciato su più livelli di server. Ultima modifica: 2025-01-22 17:01

Una posizione di memoria in cui sono archiviati i dati è l'indirizzo di tali dati. In C l'indirizzo di una variabile può essere ottenuto anteponendo il carattere & al nome di una variabile. Prova il seguente programma dove a è una variabile e &a è il suo indirizzo: #include int main(). Ultima modifica: 2025-01-22 17:01

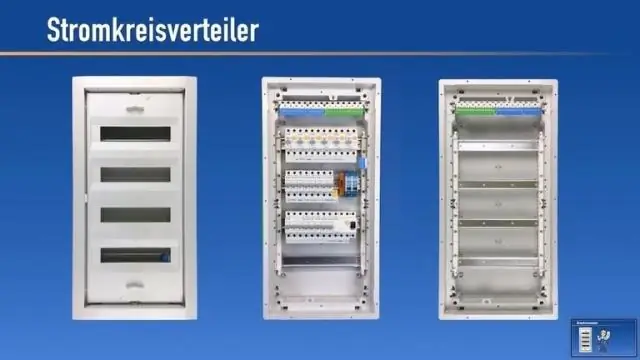

ATTENZIONE: IL FILO NERO È 120 VOLT, QUINDI SPEGNERE L'INTERRUTTORE O L'INTERRUTTORE DI CIRCUITO. Collegare il cavo nero del sensore al cavo nero proveniente da casa. Cavo del sensore collegato al cavo nero della luce. Collega tutti e 3 i cavi bianchi (dalla casa, dal sensore e dalla luce) insieme. Ultima modifica: 2025-01-22 17:01

Esistono due tipi di modificatori in Java: modificatori di accesso e modificatori di non accesso. I modificatori di accesso in Java specificano l'accessibilità o l'ambito di un campo, metodo, costruttore o classe. Possiamo modificare il livello di accesso di campi, costruttori, metodi e classi applicando il modificatore di accesso su di esso. Ultima modifica: 2025-01-22 17:01

Sviluppatori di strutture per robot Pekka Klärck, Janne Härkönen et al. Sistema operativo Multipiattaforma Tipo Framework di test del software / strumento di test Licenza Apache License 2.0 Sito web robotframework.org. Ultima modifica: 2025-01-22 17:01

Altri titoli di lavoro comuni dei laureati in scienze cognitive includono quanto segue: Specialista in risorse informatiche. Analista di ricerca giuridica. Assistente al marketing. Tecnico di ricerca. Ingegnere del software. Account Manager. Scrittore tecnico. sviluppatore web. Ultima modifica: 2025-06-01 05:06

Gli stati unitari contrastano con gli stati federali, come gli Stati Uniti, in cui il potere è condiviso tra il governo federale e gli stati. (Gli stati stessi sono unitari.) Più di 150 paesi sono stati unitari, tra cui Francia, Cina e Giappone. Ultima modifica: 2025-01-22 17:01

5 risposte. Secondo la documentazione dello standard, la lunghezza di un SSID dovrebbe essere un massimo di 32 caratteri (32 ottetti, normalmente lettere e cifre ASCII, sebbene lo standard stesso non escluda i valori). Alcune versioni del firmware di access point/router utilizzano stringhe con terminazione null e accetta solo 31 caratteri. Ultima modifica: 2025-01-22 17:01

Contatti di Microsoft Windows Contatti di Windows utilizza un nuovo formato di schema basato su XML in cui ogni contatto viene visualizzato come un file di contatto individuale e può salvare informazioni personalizzate, comprese le immagini. Il file in a. formato wab e standard aperti, *. vcf (vCard) e. Ultima modifica: 2025-01-22 17:01

Le 10 migliori custodie per iPhone di livello militare disponibili Custodia resistente per armature di seta. Prezzo: $ 18. Nuud a prova di vita. Prezzo: $ 80 - $ 100. Tridente Kraken A.M.S. Prezzo: $90. Succo di Mophie Pack H2PRO. Prezzo: $ 130. Custodia per ingranaggi Urban Armor. Prezzo: $ 35. Custodia robusta Pong. Prezzo: $ 60 - $ 70. Impugnatura Speck CandyShell. Prezzo: $ 35. Muta per cani e ossa. Prezzo: $ 40. Ultima modifica: 2025-01-22 17:01

Il processo di comunicazione sono i passi che intraprendiamo per comunicare con successo. I componenti del processo di comunicazione includono un mittente, la codifica di un messaggio, la selezione di un canale di comunicazione, la ricezione del messaggio da parte del destinatario e la decodifica del messaggio. Ultima modifica: 2025-01-22 17:01

Salva e condividi informazioni sul luogo Apri Google Earth. Vai a File Salva Salva luogo con nome. Nella nuova finestra, vai al pannello di sinistra e seleziona una cartella. Nel campo "Nome file", digita il nome del file. Fare clic su Salva. Google Earth salverà il file come . kmzfile, che include il file KML. Ultima modifica: 2025-01-22 17:01

Per una migliore efficienza questi codici sono divisi in tre grandi categorie, vale a dire: ICD, CPT, HCPCS. Cerchiamo ora di conoscere queste categorie di codifica. I codici ICD istituiti dall'OMS alla fine degli anni '40 sono i codici diagnostici utilizzati per creare un vocabolario per descrivere la causa di malattia, infortunio o morte. Ultima modifica: 2025-01-22 17:01

Questa nuova app di Windows 10 Mail, che viene preinstallata insieme a Calendar, fa effettivamente parte della versione gratuita della suite di produttività Office Mobile di Microsoft. Si chiama Outlook Mail su Windows 10 Mobile in esecuzione su smartphone e phablet, ma semplicemente Mail su Windows10 per PC. Ultima modifica: 2025-01-22 17:01

Il limite di esposizione consentito (PEL o OSHA PEL) è un limite legale negli Stati Uniti per l'esposizione di un dipendente a una sostanza chimica o a un agente fisico come il rumore di alto livello. I limiti di esposizione consentiti sono stabiliti dall'Occupational Safety and Health Administration (OSHA). Ultima modifica: 2025-06-01 05:06

Quindi, per rispondere alla tua domanda: sì, è abbastanza sicuro. Gli schemi UUID generalmente utilizzano non solo un elemento pseudo-casuale, ma anche l'ora di sistema corrente e una sorta di ID hardware spesso univoco, se disponibile, come un indirizzo MAC di rete. Ultima modifica: 2025-01-22 17:01

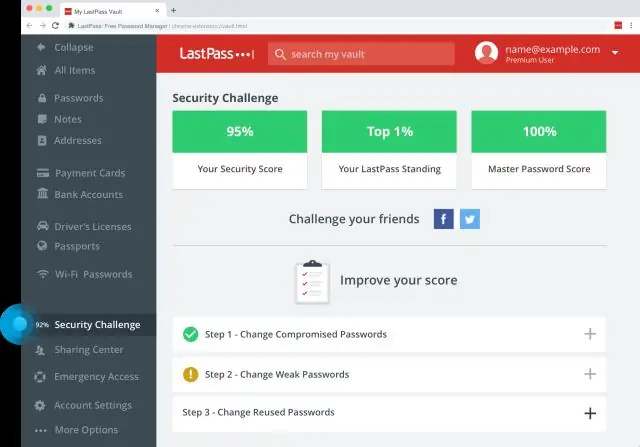

LastPass Review Pro: sincronizza le password su dispositivi Windows, macOS, Android e iOS. Conclusione: LastPass offre funzionalità avanzate di gestione delle password che pochi concorrenti gratuiti offrono e ha un'interfaccia utente aggiornata. Tuttavia, alcune delle sue caratteristiche sono un po' datate. Ultima modifica: 2025-01-22 17:01

String[] args in Java è un array di stringhe che memorizza gli argomenti passati dalla riga di comando durante l'avvio di un programma. Tutti gli argomenti della riga di comando sono memorizzati in quell'array. Ultima modifica: 2025-01-22 17:01

Per sapere se il tuo cavo seriale NI è null modem o dritto, cerca il suo codice in Specifiche e caratteristiche dell'hardware seriale NI e annota il tipo di cavo nella descrizione. In alternativa, puoi utilizzare un multimetro digitale portatile per testare la continuità sui singoli pin del cavo seriale. Ultima modifica: 2025-01-22 17:01

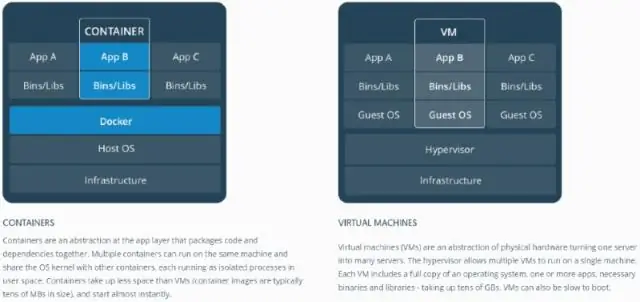

Docker è super utile per l'ambiente di sviluppo perché se viene eseguito sul tuo computer, funziona ovunque. Funziona sulla macchina del tuo amico, sulla messa in scena e anche sulla produzione. Quando un nuovo membro del team inizia, esegue 3 comandi e le app sono in esecuzione. Il nuovo membro del team può essere produttivo dal giorno 1. Ultima modifica: 2025-01-22 17:01

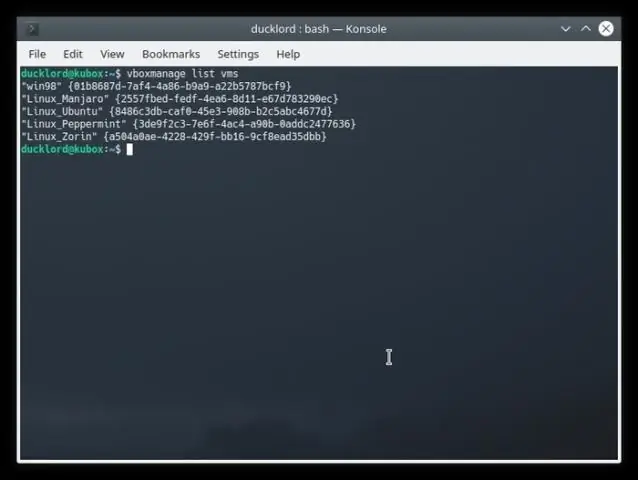

In Docker, i contenitori in esecuzione condividono il kernel del sistema operativo host. Una macchina virtuale, d'altra parte, non si basa sulla tecnologia dei contenitori. Sono costituiti dallo spazio utente più lo spazio del kernel di un sistema operativo. Nelle macchine virtuali, l'hardware del server è virtualizzato. Ogni VM ha il sistema operativo (SO) e le app. Ultima modifica: 2025-01-22 17:01

Qual è il miglior metodo di protezione per la condivisione delle informazioni di identificazione personale (PII)? Firma digitalmente e crittografa l'e-mail. Ultima modifica: 2025-01-22 17:01

Un trascrittore è un dattilografo professionista che ascolta il discorso registrato e digita ciò che sente. Un trascrittore caratterizzerà tra 50 e 80 parole al minuto (WPM) e di solito impiegherebbe 4-5 ore per trascrivere un'ora di audio registrato, come guida approssimativa. Ultima modifica: 2025-01-22 17:01

LIfePrint è un'app, un social network di stampanti a livello mondiale e una stampante portatile che consente un'esperienza fotografica davvero impareggiabile. Crea foto in Realtà Aumentata, quindi stampale istantaneamente direttamente dal tuo smartphone Apple o Android. Ultima modifica: 2025-01-22 17:01

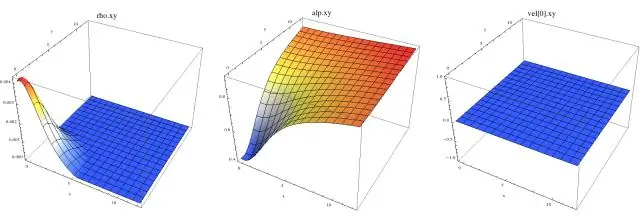

Matematica 11 | Agosto 2016 Riferimento » Mathematica 11 introduce funzionalità per nuove importanti aree, tra cui la stampa 3D, l'elaborazione audio, l'apprendimento automatico e le reti neurali, oltre a molti altri nuovi miglioramenti, tutti basati sul linguaggio Wolfram sottostante. Ultima modifica: 2025-01-22 17:01

Pubblico: accessibile da ogni luogo. protetto: accessibile dalle classi dello stesso pacchetto e dalle sottoclassi che risiedono in qualsiasi pacchetto. default (nessun modificatore specificato): accessibile dalle classi dello stesso pacchetto. privato: accessibile solo all'interno della stessa classe. Ultima modifica: 2025-01-22 17:01

AWS Management Pack utilizza le API pubbliche nell'SDK AWS per. NET per recuperare informazioni da questi servizi sulle porte 80 e 443. Accedere a ciascun server e abilitare le regole del firewall in uscita per le porte 80 e 443. Ultima modifica: 2025-01-22 17:01

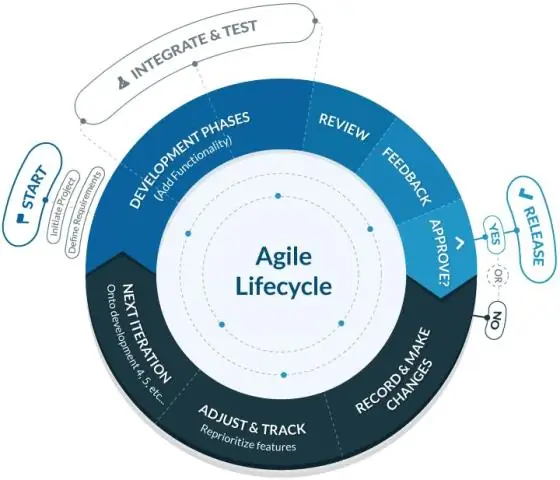

Il modello Agile SDLC è una combinazione di modelli di processo iterativi e incrementali con particolare attenzione all'adattabilità del processo e alla soddisfazione del cliente mediante la rapida consegna del prodotto software funzionante. I metodi agili suddividono il prodotto in piccole build incrementali. Queste build sono fornite in iterazioni. Ultima modifica: 2025-01-22 17:01

Per trasferire un titolare del caso, vai al record del caso di cui desideri riassegnare il titolare e segui questi passaggi: Fai clic sul collegamento Modifica a destra del campo Titolare del caso. Dall'elenco di selezione, scegli se il proprietario del caso deve essere un singolo utente o una coda. Ultima modifica: 2025-01-22 17:01

Per riavviare IIS utilizzando l'utilità della riga di comando IISReset Dal menu Start, fare clic su Esegui. Nella casella Apri, digita cmd e fai clic su OK. Al prompt dei comandi, digita. iisreset /noforce.. IIS tenta di arrestare tutti i servizi prima di riavviarsi. L'utilità della riga di comando IISReset attende fino a un minuto per l'arresto di tutti i servizi. Ultima modifica: 2025-01-22 17:01

La distribuzione di frequenza del rapporto segnalato tra designer e sviluppatori mostra che circa la metà (49%) degli intervistati dichiara di avere almeno 1 designer ogni 20 sviluppatori (Figura 3). Ultima modifica: 2025-01-22 17:01

In un ambiente di servizio Citrix Virtual Apps and Desktops, ogni posizione delle risorse è considerata una zona. Le zone possono essere utili nelle distribuzioni di tutte le dimensioni. Puoi utilizzare le zone per mantenere applicazioni e desktop più vicini agli utenti, il che migliora le prestazioni. Ultima modifica: 2025-01-22 17:01

Re- un prefisso, che ricorre originariamente in prestiti dal latino, usato con il significato di "ancora" o "ancora e ancora" per indicare la ripetizione, o con il significato di "indietro" o "indietro" per indicare il ritiro o il movimento all'indietro: rigenerare; rinnovare; riscrivere; ripercorrere; ripristinare. Ultima modifica: 2025-01-22 17:01

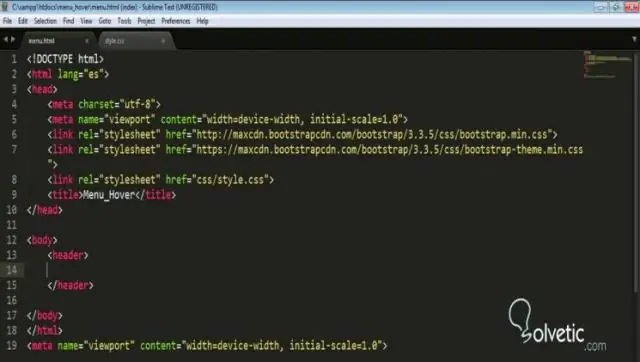

Per creare una barra di navigazione comprimibile, usa un pulsante con class='navbar-toggler', data-toggle='collapse' e data-target='#thetarget'. Quindi avvolgere il contenuto della barra di navigazione (link, ecc.) all'interno di un elemento div con class='collapse navbar-collapse', seguito da un id che corrisponda al target dei dati del pulsante: 'thetarget'. Ultima modifica: 2025-01-22 17:01

Vai su www.my.ufl.edu. Accedi con il tuo nome utente e password Gatorlink. Gatorlink – Crea il tuo account Fai clic su Crea account a destra. Inserisci UFID/Cognome/DOB. Se non hai ricevuto o hai dimenticato il codice di invito, vai qui e segui le istruzioni per inviare nuovamente l'invito a GatorLink. Completa i passaggi rimanenti. Ultima modifica: 2025-06-01 05:06

La clausola DISTINCT può essere utilizzata su una o più colonne di una tabella. nome_tabella; In questa istruzione, i valori nella colonna column_1 vengono utilizzati per valutare il duplicato. Se specifichi più colonne, la clausola DISTINCT valuterà il duplicato in base alla combinazione dei valori di queste colonne. Ultima modifica: 2025-01-22 17:01