Norma finale provvisoria di notifica di violazione di HITECH. HHS ha emesso regolamenti che richiedono ai fornitori di assistenza sanitaria, ai piani sanitari e ad altre entità coperte dall'Health Insurance Portability and Accountability Act (HIPAA) di informare le persone quando le loro informazioni sanitarie vengono violate. Ultima modifica: 2025-01-22 17:01

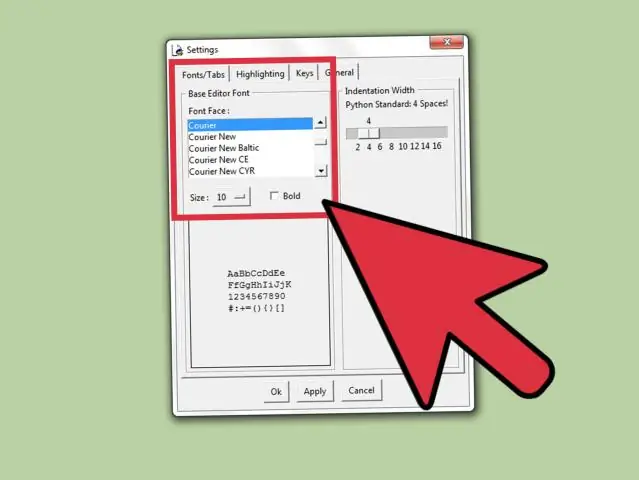

Parte 4 Pulizia del registro Espandere la cartella 'HKEY_LOCAL_MACHINE'. Clicca il. Espandi la cartella "SOFTWARE". Trova una cartella per un programma inutilizzato. Fare clic con il pulsante destro del mouse sulla cartella. Fare clic su Elimina. Fare clic su Sì quando richiesto. Ripeti questo processo per altri programmi che riconosci. Chiudi il registro e riavvia il computer. Ultima modifica: 2025-01-22 17:01

L'assistente personale dei genitori I genitori utilizzano l'app mobile gratuita per gestire il vívofit jr. 2 rilevatore di attività. Dall'app, aggiungi profili per più bambini per vedere i passi di ogni bambino, il sonno, le attività quotidiane e i dati del lavoro quando si sincronizza con il tuo dispositivo mobile. Ultima modifica: 2025-01-22 17:01

200 piedi Di conseguenza, quanto tempo impiega un albero di mogano a crescere? 25 anni Sai anche, c'è un albero di mogano? Là sono numerose specie di mogano e un certo numero di altre specie di alberi chiamato mogano in commercio.. Ultima modifica: 2025-01-22 17:01

PyTables è un pacchetto per la gestione di set di dati gerarchici e progettato per gestire in modo efficiente e semplice quantità di dati estremamente grandi. PyTables è basato sulla libreria HDF5, utilizzando il linguaggio Python e il pacchetto NumPy. Ultima modifica: 2025-01-22 17:01

Passaggi Riavvia il computer. Apri Inizio. Attendi che appaia la prima schermata di avvio del computer. Toccare ripetutamente Del o F2 per accedere alla configurazione. Attendi il caricamento del BIOS. Trova l'opzione "Impostazioni predefinite". Seleziona l'opzione 'Carica impostazioni predefinite' e premi↵ Accedere. Salva le modifiche e conferma la selezione se necessario. Ultima modifica: 2025-01-22 17:01

DMVPN (Dynamic Multipoint VPN) è una tecnica di routing che possiamo utilizzare per costruire una rete VPN con più siti senza dover configurare staticamente tutti i dispositivi. È una rete "hub and spoke" in cui gli spoke potranno comunicare direttamente tra loro senza dover passare attraverso l'hub. Ultima modifica: 2025-01-22 17:01

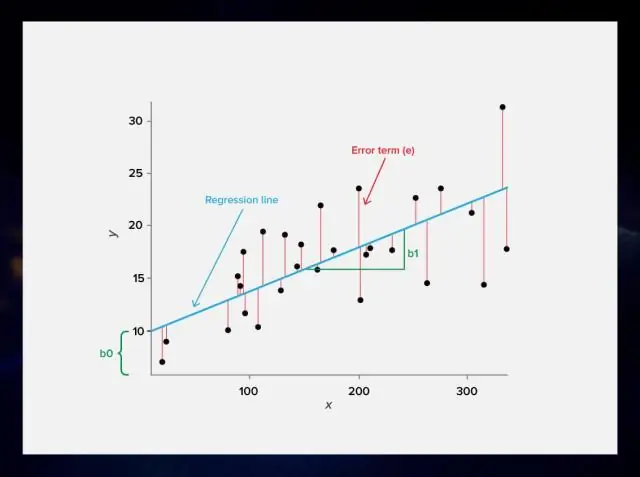

La regressione è un algoritmo ML che può essere addestrato per prevedere output numerati reali; come temperatura, prezzo delle azioni, ecc. La regressione si basa su un'ipotesi che può essere lineare, quadratica, polinomiale, non lineare, ecc. L'ipotesi è una funzione che si basa su alcuni parametri nascosti e sui valori di input. Ultima modifica: 2025-01-22 17:01

Quizzico di solito significa perplesso o interrogativo, sebbene possa anche significare confuso, sorpreso, comico o beffardo. Se qualcuno ti guarda con un'espressione interrogativa quando menzioni la tua estate, potrebbe significare che non sa delle tue avventure al campo spaziale. Ultima modifica: 2025-01-22 17:01

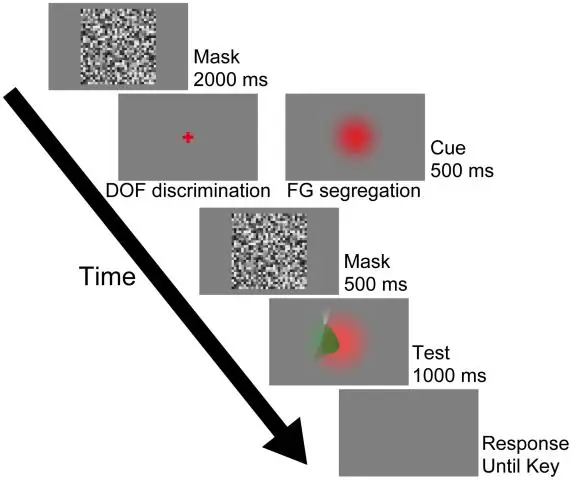

Organizzazione figura-sfondo. La segregazione figura-sfondo è caratterizzata dal fatto che la figura è percepita come risaltare rispetto allo sfondo, essendo delimitata da un contorno chiuso, dietro il quale lo sfondo sembra continuare. Ultima modifica: 2025-06-01 05:06

Secondo il Financial Times Lexicon, un cliente è: “Qualcuno che paga per servizi o consigli da un professionista o da un'organizzazione. Qualcuno che compra qualcosa da un venditore. Un computer connesso a un altro computer che lo controlla, ad esempio in una rete”. Ultima modifica: 2025-01-22 17:01

ASP.Net Web API è un framework per creare servizi HTTP che possono essere utilizzati da client multipiattaforma inclusi desktop o dispositivi mobili indipendentemente dai browser o dai sistemi operativi utilizzati. L'API Web ASP.Net supporta applicazioni RESTful e utilizza i verbi GET, PUT, POST, DELETE per le comunicazioni client. Ultima modifica: 2025-01-22 17:01

Tipi di aggregazione Tipo di aggregazione Tipi di dati validi Aggregato su partizione Dim max numerico, data Sì max_pop numerico, data Sì min numerico, data Sì min_pop numerico, data Sì. Ultima modifica: 2025-01-22 17:01

Un metodo è un insieme di codice a cui si fa riferimento per nome e che può essere chiamato (invocato) in qualsiasi punto di un programma semplicemente utilizzando il nome del metodo. Pensa a un metodo come a un sottoprogramma che agisce sui dati e spesso restituisce un valore. Ogni metodo ha il suo nome. Ultima modifica: 2025-01-22 17:01

Mini Casi di Studio. Un caselet è una versione più breve di un caso di studio, generalmente di due o tre pagine. I caselet sono simili ai casi di studio in quanto possono descrivere una sequenza di eventi o presentare un problema o un problema che richiede un processo decisionale. Ultima modifica: 2025-01-22 17:01

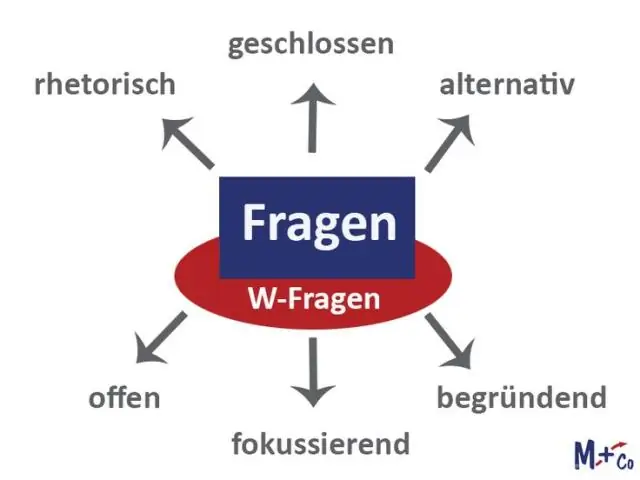

Interrogare (v. a.) Sinonimi: interrogare, catechizzare, esaminare, chiedere, informarsi su, porre domande a. Ultima modifica: 2025-01-22 17:01

Una perdita di memoria si verifica quando un determinato spazio di memoria non può essere recuperato dal sistema perché non è in grado di stabilire se questo spazio di memoria è effettivamente in uso o meno. Uno dei problemi più comuni che generano perdite di memoria in iOS è il mantenimento dei cicli. Ciò si verifica quando facciamo riferimenti circolari tra due o più oggetti. Ultima modifica: 2025-01-22 17:01

Creare un contenitore Passare al nuovo account di archiviazione nel portale di Azure. Nel menu a sinistra dell'account di archiviazione scorrere fino alla sezione Servizio BLOB, quindi selezionare Contenitori. Seleziona il pulsante + Contenitore. Digita un nome per il tuo nuovo contenitore. Imposta il livello di accesso pubblico al contenitore. Ultima modifica: 2025-01-22 17:01

AT&T: l'hotspot mobile è incluso nei piani dati condivisi dell'operatore, mentre un piano solo per tablet ti costerebbe $ 10 in più al mese. Per i piani dati non condivisi e limitati, l'hotspot mobile costa $ 20 al mese e fornisce 2 GB di dati extra. Ultima modifica: 2025-01-22 17:01

Tessuto SAN. L'hardware che collega le workstation ei server ai dispositivi di archiviazione in una SAN viene definito "tessuto". Il fabric SAN consente la connettività da qualsiasi server a qualsiasi dispositivo di archiviazione attraverso l'uso della tecnologia di commutazione Fibre Channel. Ultima modifica: 2025-01-22 17:01

Prezzo Samsung Galaxy Note 3 in India a partire da Rs. 14999 Il miglior prezzo di Samsung GalaxyNote 3 è Rs. 14999 in Amazon, che è il 238% in meno rispetto al costo di Samsung Galaxy Note 3 in Flipkart Rs.50650. Ultima modifica: 2025-01-22 17:01

Aziende che attualmente utilizzano il selenio Nome azienda Sito web CAP Capital One capitalone.com 22102 Wells Fargo wellsfargo.com 94163 Salesforce salesforce.com 94105 Allstate allstate.com 60062. Ultima modifica: 2025-01-22 17:01

Linguaggio di query strutturato (SQL) SQL è un linguaggio di accesso al database molto semplice, ma potente. SQL è un linguaggio non procedurale; gli utenti descrivono in SQL cosa vogliono fare e il compilatore del linguaggio SQL genera automaticamente una procedura per navigare nel database ed eseguire l'attività desiderata. Ultima modifica: 2025-01-22 17:01

Usa un widget per accendere la torcia Tocca l'opzione Widget in basso e il widget dovrebbe trovarsi nella prima pagina. Premi a lungo il widget e trascinalo in uno spazio vuoto sul display. L'app non ha una pagina Impostazioni, saprai solo se l'app è installata quando vedi il widget. Ultima modifica: 2025-01-22 17:01

Gmail è a basso costo, zero manutenzione e archiviazione dei dati "nel cloud", il che significa che email, documenti ed eventi sono sempre disponibili ovunque tu possa collegarti online con un browser web. Ultima modifica: 2025-01-22 17:01

Vai semplicemente alle impostazioni di Snapchat e accendi il microfono. Quindi prova a scattare e controlla se il tuo snap ora verrà riprodotto con il suono. Se ancora non riesci a sentire l'audio da Snapchat, disattiva il Bluetooth sul tuo Android o iPhone. Puoi disinstallare l'app e reinstallarla per vedere se questo risolverà il problema audio. Ultima modifica: 2025-01-22 17:01

Puoi trovare NTUSER. dat in qualsiasi profilo utente. Passare a C:Usersusername per aprire la directory dell'utente. Qui puoi vedere il NTUSER. Ultima modifica: 2025-01-22 17:01

Gli editori desktop di solito hanno bisogno di una laurea, spesso in progettazione grafica o comunicazione grafica. I college e le scuole tecniche della comunità offrono corsi di desktop publishing, che insegnano agli studenti come creare layout di pagine elettroniche e formattare testo e grafica con l'uso di software di desktop publishing. Ultima modifica: 2025-01-22 17:01

In C# si specifica il tipo di oggetto con associazione tardiva come dinamico. Puoi anche creare il tuo tipo che erediti la classe DynamicObject. È quindi possibile sovrascrivere i membri della classe DynamicObject per fornire funzionalità dinamiche di runtime. Ultima modifica: 2025-01-22 17:01

Questi linguaggi di programmazione lato server sono i più popolari e hanno grandi comunità dietro di loro, il che li rende perfetti per la maggior parte delle persone da imparare. I 5 migliori linguaggi di programmazione per imparare lo sviluppo web lato server Node. js (JavaScript) PHP. PHP è di gran lunga il linguaggio di scripting lato server più utilizzato. Giava. Rubino. Pitone. Ultima modifica: 2025-01-22 17:01

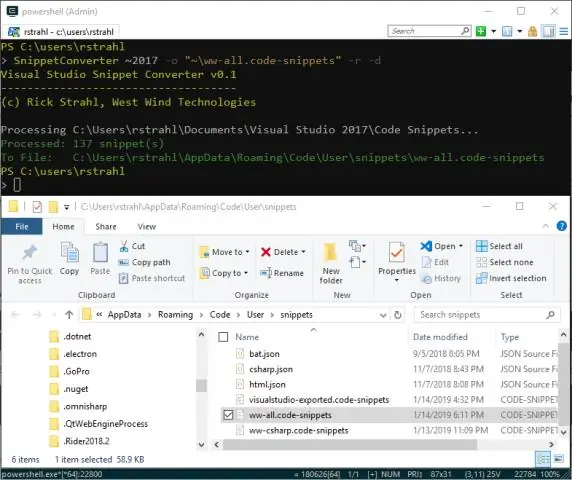

È possibile importare uno snippet nell'installazione di Visual Studio utilizzando Gestione frammenti di codice. Aprilo scegliendo Strumenti > Gestore frammenti di codice. Fare clic sul pulsante Importa. Vai alla posizione in cui hai salvato lo snippet di codice nella procedura precedente, selezionalo e fai clic su Apri. Ultima modifica: 2025-01-22 17:01

Dimensioni: a seconda della specie, le termiti volanti possono avere dimensioni comprese tra 1/4 e 3/8 di pollice. Colore: mentre le termiti operaie sono generalmente di colore chiaro, le termiti volanti possono essere di colore chiaro, marrone scuro o nere in base alla specie. Ultima modifica: 2025-01-22 17:01

Quando si attenua una vulnerabilità, si tenta di ridurre l'impatto della vulnerabilità, ma non la si elimina. Mitigare una vulnerabilità solo come misura temporanea. Ultima modifica: 2025-01-22 17:01

La programmazione in coppia è una tecnica di sviluppo software agile in cui due programmatori lavorano insieme su una workstation. Uno, l'autista, scrive il codice mentre l'altro, l'osservatore o il navigatore, rivede ogni riga di codice mentre viene digitata. I due programmatori si scambiano frequentemente i ruoli. Ultima modifica: 2025-01-22 17:01

Logico-matematico (numero/ragionamento intelligente) Esistenziale (vita intelligente) Interpersonale (persone intelligenti) Corporalmente-cinestetico (corpo intelligente). Ultima modifica: 2025-01-22 17:01

Nel programma basato sulle abilità, il contenuto dell'insegnamento delle lingue comporta una raccolta SCOPO DEL PROGRAMMA BASATO SULLE ABILITÀ di abilità particolari che possono svolgere un ruolo nell'uso della lingua Lo scopo principale dell'insegnamento basato sulle abilità è insegnare la specifica abilità linguistica che può essere utile o necessario nell'uso del linguaggio. Ultima modifica: 2025-01-22 17:01

Adobe Analytics Cloud è un "motore di customer intelligence" che consente alle aziende di passare dagli insight alle azioni in tempo reale, combinando i dati del pubblico su più prodotti cloud Adobe. Adobe Analytics Cloud è basato su Adobe Cloud Platform, che offre API e tecnologia di machine learning di Adobe Sensei. Ultima modifica: 2025-01-22 17:01

Esistono alcuni modi per determinare la posizione dei file mdf di SQL Server e dei file di registro associati. Apri Enterprise Manager, fai clic con il pulsante destro del mouse sul database che ti interessa e seleziona le proprietà. Seleziona la sezione File e scorri fino alle colonne Percorso e Nome file. Ultima modifica: 2025-01-22 17:01

Se l'argomentatore crede che la verità delle premesse stabilisca definitivamente la verità della conclusione, allora l'argomentazione è deduttiva. Se l'argomentatore ritiene che la verità delle premesse fornisca solo buone ragioni per ritenere che la conclusione sia probabilmente vera, allora l'argomentazione è induttiva. Ultima modifica: 2025-01-22 17:01

Abdulmumini Kabir Usman è l'emiro di Katsina, Nigeria, e rettore dell'Università di Ilorin (ex rettore dell'Università Obafemi Awolowo). È il 50° emiro di Katsina cronologicamente e il 4° della dinastia Sullubawa succedendo a suo padre Muhammadu Kabir Usman. Ultima modifica: 2025-01-22 17:01