L'app Spring è un servizio musicale e un tracker di esercizi. La primavera usa la musica e il ritmo per far andare i corridori più veloci e più lontano, con meno sforzo. Che tu stia registrando le tue prime miglia o correndo le maratone, le playlist di Spring si rivolgono a tutti i corridori che cercano di migliorare cadenza, forma e prestazioni. Ultima modifica: 2025-01-22 17:01

Algoritmi di ordinamento Algoritmo Struttura dati Complessità temporale: Migliore Quick sort Array O(n log(n)) Merge sort Array O(n log(n)) Heap sort Array O(n log(n)) Smooth sort Array O(n). Ultima modifica: 2025-01-22 17:01

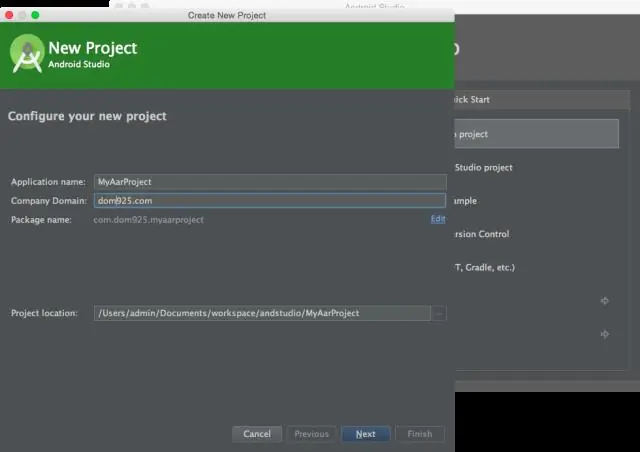

Aar quando è costruito. Verrà visualizzato nella directory build/outputs/aar/ nella directory del modulo. Puoi scegliere il tipo "Libreria Android" in File > Nuovo modulo per creare una nuova libreria Android. Ultima modifica: 2025-01-22 17:01

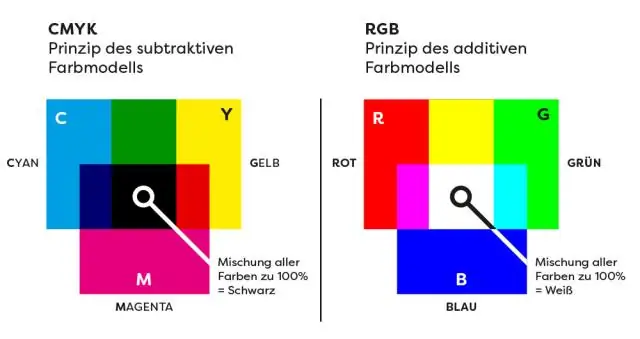

RGB (che ha valori tra 0-255 per rosso, verde e blu) HEX (gli stessi valori per rosso, verde e blu, tranne in numeri esadecimali) CMYK (valori tra 0-255 per ciano, magenta, giallo e nero) HSB ( che sta per Tonalità, Saturazione e Luminosità). Ultima modifica: 2025-01-22 17:01

Dal codice sorgente, l'analisi lessicale produce token, le parole in una lingua, che vengono poi analizzate per produrre un albero di sintassi, che verifica che i token siano conformi alle regole di una lingua. L'analisi semantica viene quindi eseguita sull'albero della sintassi per produrre un albero annotato. Ultima modifica: 2025-01-22 17:01

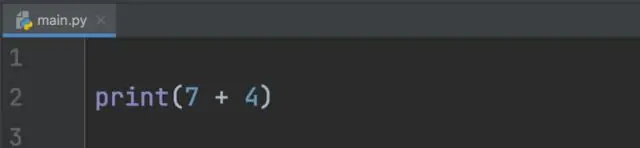

Cx_Freeze è un insieme di script e moduli per congelare gli script Python in eseguibili più o meno allo stesso modo di py2exe e py2app. A differenza di questi due strumenti, cx_Freeze è multipiattaforma e dovrebbe funzionare su qualsiasi piattaforma su cui funziona lo stesso Python. Supporta Python 3.5 o versioni successive. Se hai bisogno di supporto per Python 2. Ultima modifica: 2025-01-22 17:01

Una rete privata all'interno di un'organizzazione simile a Internet. Tipo di topologia di rete in cui ogni dispositivo è connesso a un cavo comune, detto anche dorsale. Questa rete, nota anche come rete gerarchica, viene spesso utilizzata per condividere dati a livello aziendale. Ultima modifica: 2025-01-22 17:01

Per accedere al router, vai su http://192.168.1.1/ nel tuo browser web. Il nome di accesso è root, la password è admin. Configura il tuo router molto fine come desideri. Ultima modifica: 2025-01-22 17:01

Visita l'area self-service in qualsiasi sede di FedEx Office e stampa i tuoi progetti di stampa di grandi dimensioni tramite USB utilizzando file PDF, JPEG o TIFF. Le stampe a colori di accento partono da soli $ 1,99 per piede quadrato. Ultima modifica: 2025-01-22 17:01

Innanzitutto, è necessario dichiarare una variabile del tipo di array desiderato. In secondo luogo, è necessario allocare la memoria che conterrà l'array, utilizzando new, e assegnarla alla variabile dell'array. Pertanto, in Java tutti gli array sono allocati dinamicamente. Ultima modifica: 2025-01-22 17:01

Protetto significa che il limitatore di sovratensione protegge la tua attrezzatura. Messa a terra significa che l'attrezzatura è adeguatamente messa a terra (cosa che dovrebbe essere necessaria per proteggere adeguatamente l'attrezzatura). Sì, puoi collegare il tuo computer/tv alla presa. Ultima modifica: 2025-01-22 17:01

Prezzo al dettaglio: $ 175 per insegnante per l'accesso di 12 mesi (per un massimo di tre aule di 30 studenti ciascuna); $25 per ogni classe aggiuntiva di 30 studenti. Quindi 4 classi/120 studenti, $200; e 5 classi/150 studenti, $225. Ultima modifica: 2025-01-22 17:01

Possiamo chiudere la finestra o il frame AWT chiamando dispose() o System. exit() all'interno del metodo windowClosing(). Il metodo windowClosing() si trova nell'interfaccia WindowListener e nella classe WindowAdapter. La classe WindowAdapter implementa le interfacce WindowListener. Ultima modifica: 2025-01-22 17:01

La classe Assert fornisce un insieme di metodi di asserzione utili per scrivere i test. I metodi assertNotNull() controllano che l'oggetto sia null o meno. Se è null, genera un AssertionError. Ultima modifica: 2025-01-22 17:01

Viene utilizzato in ambienti aziendali, SMB e ROBO. Agenti: con Data Domain è possibile eseguire il backup direttamente nell'archivio di protezione senza l'utilizzo di un agente. Quando si utilizza Data Domain con il software Dell EMC Data Protection o altre applicazioni di backup di un concorrente, è necessario un agente. Ultima modifica: 2025-01-22 17:01

Il file mobi Scarica e installa Kindle per PC come indicato nel link. (Dovrai avere un account Amazon, gratuito.) Vai al file mobi che hai salvato, fai clic con il pulsante destro del mouse, seleziona "Apri con" > "Kindle per PC" e l'ebook si aprirà (dovrebbe). Ultima modifica: 2025-06-01 05:06

Risposta 17 febbraio 2017 · L'autore ha 1.3k risposte e 1 milione di visualizzazioni delle risposte. Il protocollo di livello 2 o livello di collegamento dati è IP, IPX e Appletalk e l'indirizzo MAC u per inviare il pacchetto. I protocolli di livello 3 o di livello di rete sono protocolli di routing BGP, EIGRP, RIP, OSPF e utilizzati per inviare pacchetti su reti. Ultima modifica: 2025-01-22 17:01

Gli sviluppatori di soluzioni certificate Microsoft di successo (MCSD) di solito hanno una laurea e 1-2 anni di esperienza. Ricercano le opzioni, si preparano per gli esami, guadagnano i loro certificati e proseguono per ulteriori certificazioni e hanno uno stipendio medio annuo di $ 98.269. Ultima modifica: 2025-01-22 17:01

L'autorizzazione del token viene eseguita utilizzando JSON Web Tokens (JWT) che hanno tre parti: l'intestazione, il payload e il segreto (condiviso tra il client e il server). JWS è anche un'entità codificata simile a JWT con un'intestazione, un payload e un segreto condiviso. Ultima modifica: 2025-01-22 17:01

Utile. matrici. copyOf(int[] original,int newLength) copia l'array specificato, troncando o riempiendo con zeri (se necessario) in modo che la copia abbia la lunghezza specificata. Per tutti gli indici validi sia nell'array originale che nella copia, i due array conterranno valori identici. Ultima modifica: 2025-01-22 17:01

La custodia mantiene i componenti in un ambiente protetto per un funzionamento ottimale. Le custodie contengono prese d'aria per fornire il flusso d'aria e mantenere il computer alla giusta temperatura. Le custodie forniscono anche un'interfaccia utente, tra cui un pulsante di accensione, l'accesso alle unità e le prese per le periferiche. Ultima modifica: 2025-01-22 17:01

Vai alle impostazioni video, fai clic su "Shaders", quindi fai clic su "Cartella Shaders Pack" in basso a sinistra. Questo aprirà la cartella in cui devi solo trascinare e rilasciare il tuo pacchetto di shader. Ultima modifica: 2025-01-22 17:01

Gli elementi di tipo "nascosto" consentono agli sviluppatori web di includere dati che non possono essere visualizzati o modificati dagli utenti quando viene inviato un modulo. Ad esempio, l'ID del contenuto attualmente ordinato o modificato o un token di sicurezza univoco. Ultima modifica: 2025-01-22 17:01

Luglio 2015. Ultima modifica: 2025-01-22 17:01

Il migliore in assoluto: biberon Comotomo Natural-Feel. Miglior budget: bottiglia Tommee Tippee più vicina alla natura Fiesta. Ideale per l'alimentazione combinata: biberon naturale da 4 once Philips Avent SCF010/47. Ideale per un facile aggancio: bottiglia senza BPA Munchkin LATCH. Bicchiere migliore: Dr. Best for Pumping: Set di biberon per latte materno Medela. Ultima modifica: 2025-01-22 17:01

Design tattile. Il design tattile si concentra sul senso del tatto. Insieme alla funzionalità e all'ergonomia, gioca un ruolo centrale nel design del prodotto. Ad esempio, per conferire a un prodotto una superficie piacevole e antiscivolo, Braun utilizza plastiche speciali per i suoi rasoi. Ultima modifica: 2025-01-22 17:01

La nostra crimpatrice modulare Pass-Thru è uno strumento premium e di lunga durata che taglia, spella e crimpa! La tecnologia Pass-Thru™ riduce significativamente i tempi di lavoro di preparazione; lo schema elettrico dell'utensile sull'utensile aiuta a eliminare la rilavorazione e gli sprechi di materiale. La comoda impugnatura compatta e antiscivolo riduce l'affaticamento della mano e si ripone facilmente. Ultima modifica: 2025-01-22 17:01

Sì. Una startup o molte altre attività del genere possono utilizzare Visual Studio Community Edition per sviluppare applicazioni commerciali. L'uso commerciale è limitato a 5 utenti individuali (contemporaneamente) per azienda ma solo per aziende che non si qualificano come "impresa" (vedi sotto). Ultima modifica: 2025-01-22 17:01

D) Quale metodo viene chiamato internamente dal metodo Thread start()? Il metodo thread start() chiama internamente il metodo run(). Tutte le istruzioni all'interno del metodo run vengono eseguite dal thread. Ultima modifica: 2025-01-22 17:01

Cambia la porta predefinita di Apache in una porta personalizzata Cambia la porta di Apache su Debian/Ubuntu. Modifica il file /etc/apache2/ports.conf, $ sudo vi /etc/apache2/ports.conf. Trova la seguente riga: Listen 80. Modifica la porta Apache su RHEL/CentOS. Assicurati di aver installato prima il server web Apache. Ultima modifica: 2025-01-22 17:01

Il metodo pop() rimuove l'ultimo elemento di un array e restituisce quell'elemento. Nota: questo metodo modifica la lunghezza di un array. Suggerimento: per rimuovere il primo elemento di un array, usa il metodo shift(). Ultima modifica: 2025-01-22 17:01

Express Mail International ha un codice a barre della serie di numeri a 9 cifre che inizia con la lettera "E" e un'altra lettera (ad es. EE, ER) e termina con le lettere "US". Ultima modifica: 2025-01-22 17:01

I vincoli Oracle sono definiti come regole per preservare l'integrità dei dati nell'applicazione. Queste regole vengono imposte ad una colonna di una tabella di database, in modo da definire il livello comportamentale di base di una colonna della tabella e verificare la santità dei dati che vi affluiscono. Ultima modifica: 2025-01-22 17:01

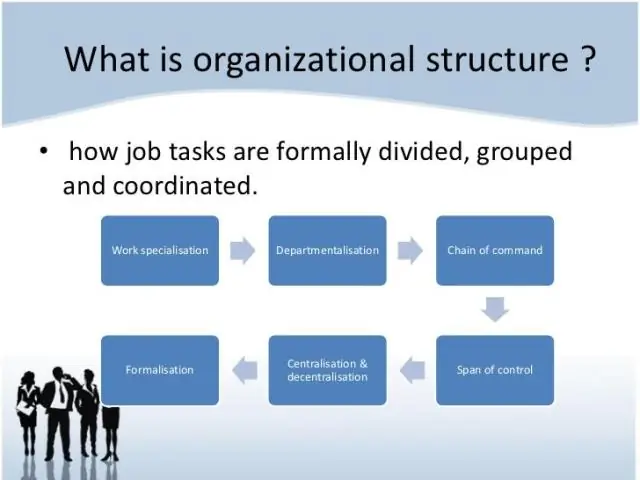

Flussi di comunicazione organizzativa Le informazioni possono fluire in quattro direzioni in un'organizzazione: verso il basso, verso l'alto, orizzontalmente e diagonalmente. Nelle organizzazioni più consolidate e tradizionali, gran parte della comunicazione scorre in una direzione verticale, verso il basso e verso l'alto. Ultima modifica: 2025-01-22 17:01

Trova la tabella in cui desideri creare una chiave esterna e fai clic destro su di essa. Dal menu di scelta rapida selezionare Vincolo > Aggiungi chiave esterna. Apparirà una finestra Aggiungi chiave esterna. Nel primo campo, ti mostrerà il nome dello schema (utente). Ultima modifica: 2025-01-22 17:01

DevOps (sviluppo e operazioni) è una frase di sviluppo software aziendale utilizzata per indicare un tipo di relazione agile tra sviluppo e operazioni IT. L'obiettivo di DevOps è quello di cambiare e migliorare la relazione sostenendo una migliore comunicazione e collaborazione tra queste due unità aziendali. Ultima modifica: 2025-01-22 17:01

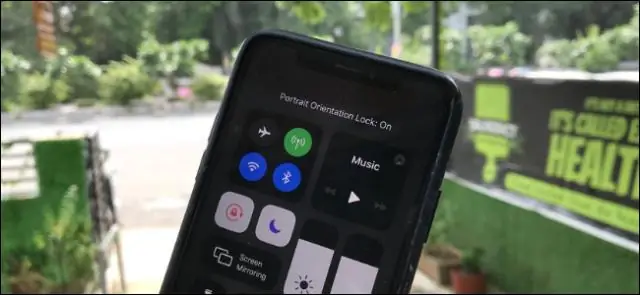

Quindi, come fai a scattare una panoramica con il tuo AppleiPhone? Innanzitutto, apri la fotocamera del tuo iPhone e scegliPano nella parte inferiore dello schermo. In modalità panoramica, vedrai una freccia a sinistra dello schermo e una linea sottile su di essa. Dopo aver premuto il pulsante della fotocamera, fai una panoramica del telefono mantenendo la freccia al centro della linea. Ultima modifica: 2025-01-22 17:01

Cerca le decorazioni sui bordi della stanza che sono inclinate in modo strano per essere rivolte verso la stanza. I microfoni nascosti funzioneranno meglio quando si trovano al centro di una stanza, in modo che possano sentire tutto allo stesso modo. Cerca decorazioni posizionate su un tavolo al centro della tua stanza per trovare microfoni nascosti. Ultima modifica: 2025-01-22 17:01

Equivalente dell'operatore LIKE per valore intero/numerico Colonne in un database SQL (o T-SQL). Sfortunatamente, l'operatore LIKE non può essere utilizzato se la colonna ospita tipi numerici. Per fortuna, ci sono almeno due alternative che possiamo usare invece. Ultima modifica: 2025-01-22 17:01

Procedura: come installare.exe con criteri di gruppo Passaggio 1: tre cose necessarie per installare correttamente il software tramite un oggetto Criteri di gruppo: Passaggio 2: installazione del software tramite oggetto Criteri di gruppo. Passaggio 3: fare clic sul pulsante Condividi. Passaggio 4: aggiungi l'accesso in lettura a questa cartella. Passaggio 5: fare clic sul pulsante Condividi. Passaggio 6: ricorda la posizione di questa cartella condivisa. Ultima modifica: 2025-01-22 17:01