Le dieci principali domande sulle scienze sociali Come possiamo indurre le persone a prendersi cura della propria salute? In che modo le società creano istituzioni efficaci e resilienti, come i governi? Come può l'umanità aumentare la sua saggezza collettiva? Come riduciamo il "divario di competenze" tra bianchi e neri in America?. Ultima modifica: 2025-01-22 17:01

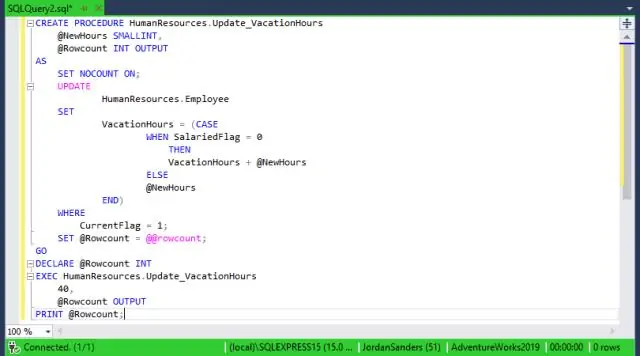

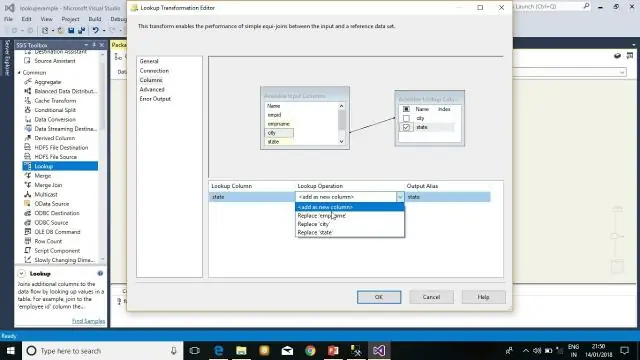

Server collegati consente di connettersi ad altre istanze di database sullo stesso server o su un'altra macchina o server remoti. Consente a SQL Server di eseguire script SQL su origini dati OLE DB su server remoti utilizzando provider OLE DB. Ultima modifica: 2025-01-22 17:01

2 risposte mettilo in scala di grigi (se i pulsanti abilitati sono colorati) rendilo più chiaro o metti una sovrapposizione bianca trasparente su di esso (se i pulsanti abilitati sono generalmente scuri) rendilo piatto (se i pulsanti abilitati hanno una superficie di tipo 3D) non evidenziare il pulsante quando ci si passa sopra (dei pulsanti abilitati hanno quel comportamento). Ultima modifica: 2025-01-22 17:01

Una violazione della sicurezza si verifica quando un intruso ottiene l'accesso non autorizzato ai sistemi e ai dati protetti di un'organizzazione. I criminali informatici o le applicazioni dannose aggirano i meccanismi di sicurezza per raggiungere aree riservate. Una violazione della sicurezza è una violazione in fase iniziale che può portare a cose come danni al sistema e perdita di dati. Ultima modifica: 2025-01-22 17:01

UTENTI THUNDERBIRD: Pulsante barra della barra di stato: fare clic sul pulsante Cambia caratteri e dimensioni del tema all'interno della barra di stato di Thunderbird. Opzione Strumenti: scegli il menu Strumenti dalla barra dei menu di Thunderbird e fai clic sull'opzione Modifica carattere e dimensione del tema. Ultima modifica: 2025-01-22 17:01

Uno dei motivi più importanti per cui è necessario investire in un sistema di BI efficace è perché un tale sistema può migliorare l'efficienza all'interno dell'organizzazione e, di conseguenza, aumentare la produttività. Puoi utilizzare la business intelligence per condividere le informazioni tra i diversi reparti della tua organizzazione. Ultima modifica: 2025-01-22 17:01

Velocità: Java è più veloce di Python Java è 25 volte più veloce di Python. Interms di concorrenza, Java batte Python. Java è la scelta migliore per creare applicazioni di machine learning grandi e complesse grazie alle sue eccellenti applicazioni di ridimensionamento. Ultima modifica: 2025-01-22 17:01

Esistono due tipi di modificatori in Java: modificatori di accesso e modificatori di non accesso. I modificatori di accesso in Java specificano l'accessibilità o l'ambito di un campo, metodo, costruttore o classe. Possiamo modificare il livello di accesso di campi, costruttori, metodi e classi applicando il modificatore di accesso su di esso. Ultima modifica: 2025-01-22 17:01

Proprio come le loro controparti di funzione, le dichiarazioni di classe JavaScript vengono issate. Tuttavia, rimangono non inizializzati fino alla valutazione. Questo significa effettivamente che devi dichiarare una classe prima di poterla usare. Ultima modifica: 2025-01-22 17:01

Il clustering gerarchico non può gestire bene i big data, ma il clustering K significa sì. Questo perché la complessità temporale di K Means è lineare, ovvero O(n) mentre quella del clustering gerarchico è quadratica, ovvero O(n2). Ultima modifica: 2025-01-22 17:01

Immettere il terminale di configurazione per accedere alla modalità di configurazione globale. Immettere il registro di configurazione 0x2102. Immettere end, quindi immettere il comando write erase per eliminare la configurazione di avvio corrente sul router. Ultima modifica: 2025-06-01 05:06

Le licenze di 3D Studio Max vengono vendute al dettaglio per $ 1,545/anno o $ 195/mese come abbonamento in corso. Questo è il prezzo dello studio che, per molti imprenditori solisti e studi più piccoli, è un po' difficile da digerire. Le licenze 3DS Studio Max e Maya Indie sono disponibili per $ 250 all'anno, per licenza. Questo è; entrambi costerebbero $ 500. Ultima modifica: 2025-01-22 17:01

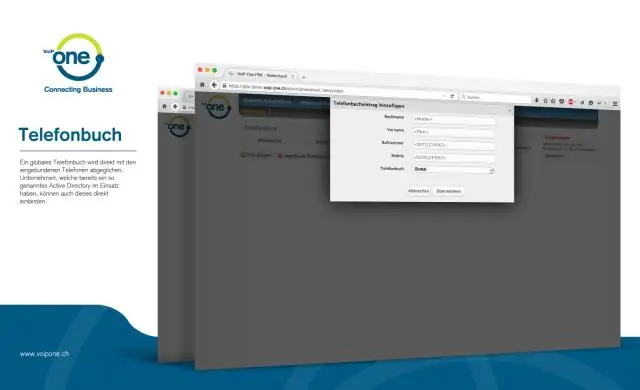

Chiama per ordinare una rubrica. Dex Media fornisce una directory gratuita agli abbonati alla rete fissa con Verizon, FairPoint e Frontier. Puoi ordinarne uno chiamandoli al numero 1-800-888-8448. Quando disponibile, assicurati di indicare se desideri la versione inglese o spagnola. Ultima modifica: 2025-06-01 05:06

Byte brevi: un pacchetto ping può anche essere malformato per eseguire un attacco denial of service inviando pacchetti ping continui all'indirizzo IP di destinazione. Un ping continuo causerà l'overflow del buffer nel sistema di destinazione e causerà l'arresto anomalo del sistema di destinazione. Ma il comando ping può essere utilizzato anche per altri scopi. Ultima modifica: 2025-01-22 17:01

Cosa fare quando si versa sul MacBook Scollegare immediatamente il dispositivo. Spegni il laptop. Con lo schermo ancora aperto, capovolgi il laptop. Rimuovere la batteria. Con il computer capovolto, tamponare delicatamente l'area con un tovagliolo di carta. Ultima modifica: 2025-01-22 17:01

Tre blocchi catch catturano le eccezioni e le gestiscono visualizzando i risultati nella console. Common Language Runtime (CLR) rileva le eccezioni non gestite dai blocchi catch. Ultima modifica: 2025-01-22 17:01

VIDEO Successivamente, ci si potrebbe anche chiedere, come posso ripristinare la mia Barbie Dream House? Per Ripristina Ciao Casa dei sogni alle impostazioni di fabbrica, tenere premuto il pulsante parla e premi il reset passare con una graffetta.. Ultima modifica: 2025-01-22 17:01

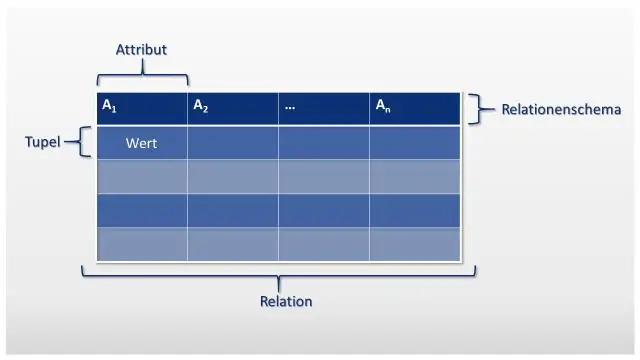

Un database relazionale è un insieme di tabelle formalmente descritte da cui è possibile accedere o riassemblare i dati in molti modi diversi senza dover riorganizzare le tabelle del database. L'interfaccia di programmazione per utenti e applicazioni (API) standard di un database relazionale è lo Structured Query Language (SQL). Ultima modifica: 2025-01-22 17:01

Accendi e configura il tuo iPod touch Tieni premuto il pulsante Standby/Riattiva finché non viene visualizzato il logo Apple. Se iPod touch non si accende, potrebbe essere necessario caricare la batteria. Effettuare una delle seguenti operazioni: toccare Configura manualmente, quindi seguire le istruzioni di configurazione su schermo. Ultima modifica: 2025-01-22 17:01

Tempo di esecuzione esponenziale. L'insieme dei problemi che possono essere risolti da algoritmi a tempo esponenziale, ma per i quali non sono noti algoritmi a tempo polinomiale. Un algoritmo è detto tempo esponenziale, se T(n) è limitato in alto da 2poly(n), dove poly(n) è un polinomio in n. Ultima modifica: 2025-01-22 17:01

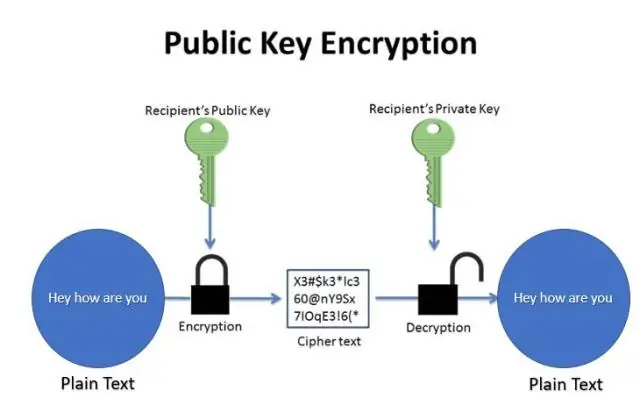

Il mittente scrive un messaggio in chiaro e lo crittografa utilizzando una chiave segreta. Il messaggio crittografato viene inviato al destinatario, che è in grado di decrittografare il messaggio utilizzando la stessa chiave segreta. Come funziona la crittografia a chiave asimmetrica? Il mittente scrive un messaggio e lo crittografa con una chiave pubblica. Ultima modifica: 2025-01-22 17:01

La migliore galleria di modelli PowerPoint Modello PowerPoint Invictus. Modello PowerPoint per affari leggeri. Modello PowerPoint di idea della lampadina. Sommario diapositive per PowerPoint. Modello PowerPoint - Missione e visione. Modello PowerPoint di studio di casi aziendali. Modello PowerPoint 30 60 90 giorni piano. Ultima modifica: 2025-01-22 17:01

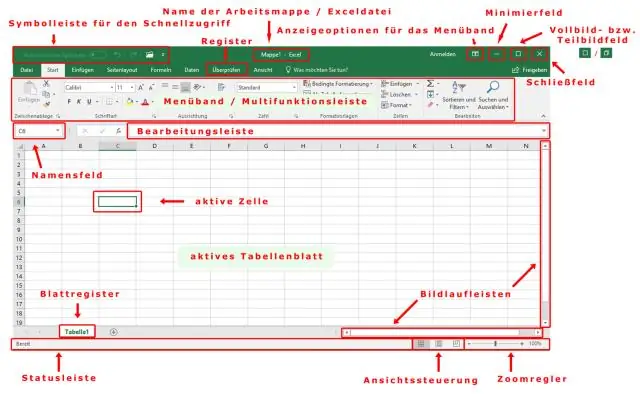

Quando apri Word, Excel o PowerPoint, le barre degli strumenti Standard e Formattazione sono attivate per impostazione predefinita. La barra degli strumenti Standard si trova appena sotto la barra dei menu. Contiene pulsanti che rappresentano comandi come Nuovo, Apri, Salva e Stampa. La barra degli strumenti Formattazione si trova per impostazione predefinita accanto alla barra degli strumenti Standard. Ultima modifica: 2025-01-22 17:01

Per fare ciò, vai alle impostazioni di Windows Phone. Vai su, quindi scorri verso il basso e tocca "reimposta il tuo telefono" e conferma l'avviso. Questo pulirà il tuo telefono. Avvertenza: il ripristino delle impostazioni di fabbrica cancella TUTTO dal telefono. Ultima modifica: 2025-01-22 17:01

Con il threading, la concorrenza viene ottenuta utilizzando più thread, ma a causa del GIL può essere eseguito solo un thread alla volta. Nel multiprocessing, il processo originale è un processo biforcuto in più processi figlio bypassando il GIL. Ogni processo figlio avrà una copia dell'intera memoria del programma. Ultima modifica: 2025-01-22 17:01

I telefoni cellulari sono il modo perfetto per rimanere in contatto con gli altri e fornire all'utente un senso di sicurezza. In caso di emergenza, avere un telefono cellulare può consentire ai soccorsi di raggiungerti rapidamente e potrebbe salvare vite umane. Tuttavia, l'importanza dei telefoni cellulari va ben oltre la sicurezza personale. Ultima modifica: 2025-01-22 17:01

Qualunque cosa tu preferisca, puoi aggiungerli facilmente al Family Hub. Basta toccare l'icona App per vedere tutte le app disponibili dell'Hub. Quindi, tocca e tieni premuta l'app che desideri aggiungere alla schermata principale. Apparirà un menu a comparsa; puoi toccare Aggiungi a Home per creare l'icona di un'app o toccare Aggiungi widget. Ultima modifica: 2025-01-22 17:01

Molti potrebbero non essere completamente lontani, ma alcuni dei droni di fascia alta sono dotati di una tecnologia avanzata di riconoscimento facciale. Con questa tecnologia, un drone può fare cose carine come seguirti, orbitare intorno a te o persino concentrarsi sul tuo sorriso per catturare un selfie eccellente con la fotocamera di bordo. Ultima modifica: 2025-01-22 17:01

Nella console AWS, vai a Servizi > SNS > Abbonamenti > Crea abbonamenti. Nel campo Argomento ARN, inserisci il valore ARN dell'argomento SNS che hai creato. Seleziona il protocollo come Amazon SQS. Nel campo Endpoint, inserisci il valore ARN della coda SQS e crea una sottoscrizione. Ultima modifica: 2025-01-22 17:01

Come qualsiasi account di posta elettronica, può riscontrare problemi nell'invio di messaggi occasionalmente. Un errore di destinatario non valido significa che il tuo messaggio non è stato recapitato correttamente. A seconda del tipo di messaggio che stavi inviando, potrebbe significare che una delle tante cose è andata storta. Ultima modifica: 2025-01-22 17:01

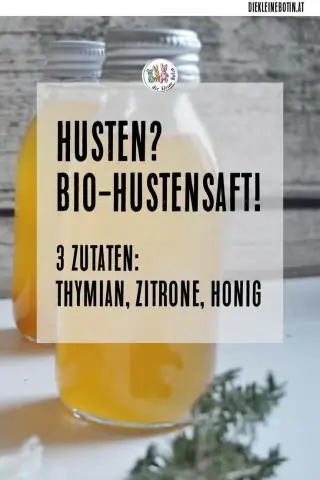

Ecco alcuni trattamenti naturali che puoi provare per il controllo delle termiti: Nematodi. I nematodi sono vermi parassiti che amano sgranocchiare termiti. Aceto. L'aceto è il materiale meraviglioso per la tua casa. borati. Olio Di Arancio. Cartone bagnato. Luce del sole. Barriera Perimetrale. Prendere misure preventive. Ultima modifica: 2025-01-22 17:01

SQL Tra la sintassi SELECT Colonna(e) FROM nome_tabella WHERE colonna BETWEEN valore1 AND valore2; Utilizzando la sintassi sopra menzionata, possiamo definire i valori come parte dell'operatore BETWEEN. Inoltre, la sintassi sopra menzionata rimane la stessa per l'utilizzo con un valore numerico, un valore di testo e un valore di data. Ultima modifica: 2025-01-22 17:01

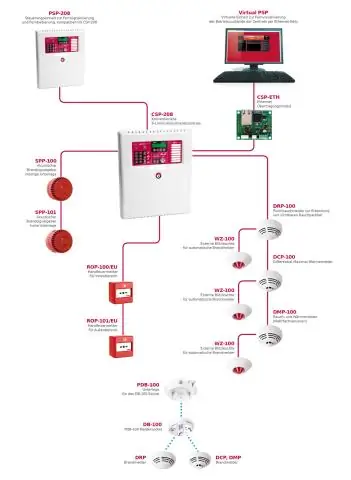

Un modulo di controllo è il lato di uscita. Attiva dispositivi di avviso come un campanello o un corno strobo. Può inoltre attivare relè collegati a chiudiporta automatici, comandi di ascensori, sistemi antincendio, evacuatori di fumo e simili. Che cosa significano 3 allarmi, 2 allarmi, ecc?. Ultima modifica: 2025-01-22 17:01

Il conn, anche scritto cun, conne, cond, conde e cund, è l'atto di controllare i movimenti di una nave mentre è in mare. Ultima modifica: 2025-01-22 17:01

Avvio dell'applicazione Creare un progetto API Web ASP.NET. All'interno di Visual Studio, seleziona "File" -> menu "Nuovo progetto". Configurare il progetto API Web per utilizzare l'IIS locale. Nella finestra "Esplora soluzioni", fare clic con il tasto destro del mouse sul progetto "webDemo" e fare clic sulla voce di menu "Proprietà". Ultima modifica: 2025-01-22 17:01

La trasformazione del campionamento delle righe in SSIS offre un'opzione per specificare il numero di righe che si desidera recuperare dall'origine dati. La trasformazione del campionamento delle righe in SSIS prenderà tutti i dati da un'origine ed estrae casualmente il numero di righe selezionato. Ultima modifica: 2025-01-22 17:01

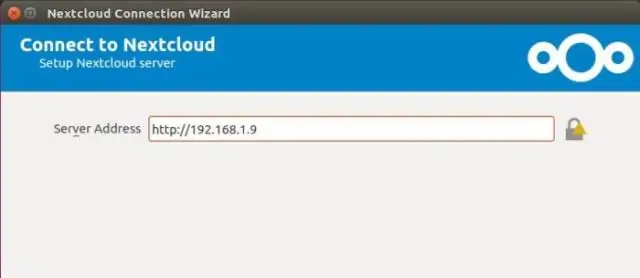

Il cloud storage fai-da-te è solitamente un software client-server, open source o a pagamento, che ti aiuta a configurare e mantenere il tuo cloud. Puoi impostare alcune soluzioni di archiviazione cloud fai-da-te su dispositivi di archiviazione collegati alla rete o utilizzare le opzioni offerte dai nostri migliori provider di web hosting. Ultima modifica: 2025-01-22 17:01

Come bloccare le chiamate indesiderate in arrivo sui telefoni di casa Verizon Comporre "*60" sul telefono di rete fissa ("1160" se si utilizza un telefono a disco). Componi il numero di telefono che desideri bloccare quando il servizio automatizzato ti dice di inserire il numero. Conferma che il numero inserito è corretto. Ultima modifica: 2025-01-22 17:01

La creazione di token personalizzati consente a qualsiasi azienda di emettere la propria valuta digitale con il proprio marchio sulla blockchain per pagare beni e servizi all'interno del proprio progetto. Ultima modifica: 2025-01-22 17:01

Il metodo più comune è utilizzare i selettori per riconoscere gli elementi sullo schermo. I selettori utilizzano gli attributi degli oggetti dell'interfaccia utente come punti di riferimento. Il selettore ha il formato XML. UIPath Studio utilizza i selettori. Ultima modifica: 2025-01-22 17:01