Un effetto di rete (chiamato anche esternalità di rete o economie di scala lato domanda) è l'effetto descritto in economia e commercio che un utente aggiuntivo di beni o servizi ha sul valore di quel prodotto per gli altri. Ultima modifica: 2025-01-22 17:01

La presentazione di un DBA offre all'unico proprietario la libertà di utilizzare un nome commerciale che aiuta a commercializzare i propri prodotti o servizi, oltre a creare un'identità aziendale professionale separata. Tuttavia, tieni presente che un DBA non protegge il nome della tua attività dall'utilizzo da parte di altri. Ultima modifica: 2025-01-22 17:01

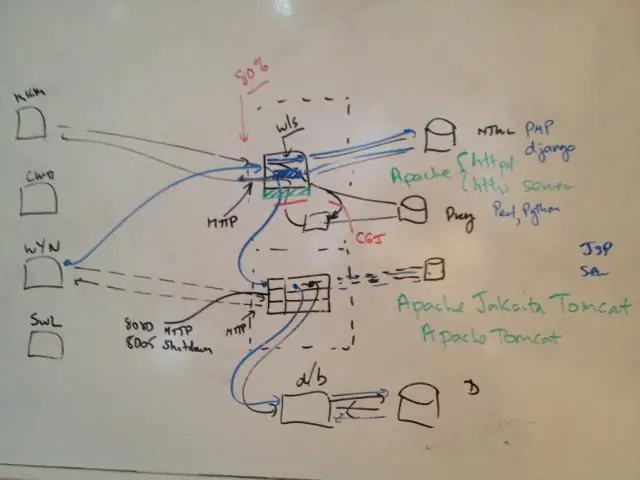

Cicli di vita delle servlet Tomcat riceve una richiesta da un client tramite uno dei suoi connettori. In caso contrario, Tomcat compila il servlet in Java bytecode, eseguibile dalla JVM, e crea un'istanza del servlet. Tomcat inizializza il servlet chiamando il suo metodo init. Ultima modifica: 2025-01-22 17:01

Alcuni prefissi enfatizzano molto le radici delle parole a cui sono collegati e sono noti come prefissi intensivi. Il prefisso re-, che può significare "indietro" o "di nuovo", può anche significare "completamente" quando agisce come intensivo. Per esempio, la parola risplendente significa “completamente” splendente o splendente. Ultima modifica: 2025-01-22 17:01

Poiché la rete dei dispositivi si evolve in tre fasi distinte, connettività di base, connettività a valore aggiunto e connettività aziendale, gli OEM hanno grandi opportunità di successo. Ultima modifica: 2025-01-22 17:01

Dynamic SQL è una tecnica di programmazione che consente di creare istruzioni SQL in modo dinamico in fase di esecuzione. Oracle include due modi per implementare SQL dinamico in un'applicazione PL/SQL: SQL dinamico nativo, in cui si posizionano istruzioni SQL dinamiche direttamente in blocchi PL/SQL. Procedure di chiamata nel pacchetto DBMS_SQL. Ultima modifica: 2025-01-22 17:01

La funzione AVG() di SQL Server è una funzione aggregata che restituisce il valore medio di un gruppo. In questa sintassi: ALL indica alla funzione AVG() di prendere tutti i valori per il calcolo. DISTINCT indica alla funzione AVG() di operare solo su valori univoci. Ultima modifica: 2025-01-22 17:01

Amazon ElastiCache migliora le prestazioni delle applicazioni Web consentendo di recuperare informazioni da un sistema in memoria veloce, gestito, invece di affidarsi interamente a database basati su disco più lenti. Ultima modifica: 2025-01-22 17:01

Le regole di base per la denominazione degli array sono le seguenti: Il tipo di dati può essere qualsiasi tipo di dati valido come int, float, char struttura o union. Il nome di un array deve seguire le regole di denominazione delle variabili. la dimensione dell'array deve essere zero o un numero intero positivo costante. Ultima modifica: 2025-01-22 17:01

Nel contesto della ricerca del sondaggio, l'informatore chiave si riferisce alla persona con cui viene condotta un'intervista su una particolare organizzazione, programma sociale, problema o gruppo di interesse. Le interviste agli informatori chiave sono più comunemente condotte di persona e possono includere domande chiuse e aperte. Ultima modifica: 2025-01-22 17:01

React-Bootstrap è una libreria con una reimplementazione completa dei componenti Bootstrap utilizzando React. Non ha alcuna dipendenza da bootstrap. js orjQuery. L'uso di React Bootstrap ti consente di utilizzare i componenti e gli stili di Bootstrap, ma con meno e codice più pulito tramite React. Ultima modifica: 2025-01-22 17:01

WinZip, l'utility Zip più famosa al mondo, offre app per tutte le piattaforme più popolari del settore, tra cui Windows, Mac, iOS e Android. Ultima modifica: 2025-06-01 05:06

Andando a è usato in Texting. La parola gna è usata in Texting che significa andando, andando a. Ultima modifica: 2025-01-22 17:01

I 10 migliori libri di tutti i tempi per i programmatori Java Concorrenza Java in pratica. Head First Design Patterns. Primavera in azione. Prova guidata. La guida definitiva alle prestazioni Java. Testa prima Java. Head First Analisi e progettazione orientate agli oggetti. Java: una guida per principianti. Se hai bisogno di un Javabook completo, dovrebbe essere questo. Ultima modifica: 2025-01-22 17:01

Abilitazione della compressione Aprire IIS Manager. Fare clic su Start | Pannello di controllo. Clicca sulla tua macchina. Quindi fare doppio clic sull'icona Compressione sul lato destro. Si apre la finestra di compressione. Qui puoi abilitare la compressione per il contenuto dinamico e il contenuto statico. Sul lato destro della finestra, fai clic su Applica. Ultima modifica: 2025-01-22 17:01

WildFly 14 è un'implementazione eccezionalmente veloce, leggera e potente delle specifiche della piattaforma Java Enterprise Edition 8. L'architettura all'avanguardia costruita sul Modular Service Container consente servizi on-demand quando l'applicazione li richiede. Ultima modifica: 2025-01-22 17:01

Inoltra DNS. Per impostazione predefinita, il DNS viene servito dalla porta 53. Sulla maggior parte dei sistemi operativi, ciò richiede privilegi elevati. Invece di eseguire Consul con un account amministrativo o root, è possibile inoltrare query appropriate a Consul, in esecuzione su una porta non privilegiata, da un altro server DNS o reindirizzamento della porta. Ultima modifica: 2025-01-22 17:01

Tag video HTML5 Tag Descrizione Definisce un video o un film Definisce più risorse multimediali per elementi multimediali, come e Definisce tracce di testo nei lettori multimediali. Ultima modifica: 2025-01-22 17:01

Sta per "Solid State Drive". Un SSD è un tipo di dispositivo di archiviazione di massa simile a un disco rigido (HDD). Supporta la lettura e la scrittura di dati e mantiene i dati archiviati in uno stato permanente anche senza alimentazione. Gli SSD interni si collegano a un computer come un disco rigido, utilizzando connessioni IDE o SATA standard. Ultima modifica: 2025-01-22 17:01

Per il prezzo, i laptop Lenovo sono decenti, ma dipende davvero da quale laptop specifico ottieni e questo vale per tutti i marchi menzionati. Samsung, Toshiba, HP, Asus sono tutti marchi popolari per affidabilità e prezzo, ma sono tutti modelli buoni e modelli cattivi, quindi non acquistare solo in base al marchio. Ultima modifica: 2025-01-22 17:01

Microsoft Azure Key Vault è un servizio di gestione ospitato nel cloud che consente agli utenti di crittografare chiavi e piccoli segreti utilizzando chiavi protette da moduli di sicurezza hardware (HSM). I piccoli segreti sono dati inferiori a 10 KB come password e. File PFX. Ultima modifica: 2025-01-22 17:01

Sicurezza Zero Trust | Che cos'è una rete Zero Trust? Zero trust è un modello di sicurezza basato sul principio di mantenere rigidi controlli di accesso e di non fidarsi di nessuno per impostazione predefinita, anche di quelli già all'interno del perimetro della rete. Ultima modifica: 2025-01-22 17:01

Procedura Accedere all'host ESA che esegue il servizio ESA: SSH all'host ESA. Accedi come root. Accedi a MongoDB come amministratore. La password predefinita è netwitness. mongo admin -u admin -p Per modificare la password dell'account amministratore, digitare. db.changeUserPassword('admin',''). Ultima modifica: 2025-01-22 17:01

Al momento non è possibile esportare un output di una singola cella in Jupyter, ma quello che puoi fare è convertire l'intero notebook in un formato più utile e quindi ritagliare solo le parti di cui hai bisogno. Ultima modifica: 2025-01-22 17:01

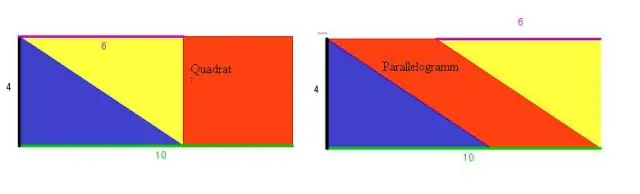

Se due lati adiacenti di un parallelogramma sono uguali, allora è un rombo. Questo test è spesso preso come la definizione di un rombo. Un quadrilatero le cui diagonali si bisecano ad angolo retto è un rombo. Ultima modifica: 2025-01-22 17:01

Niantic revisiona Ingress per renderlo più accogliente per i nuovi giocatori. Prima che esistesse Pokémon GO, c'era Ingress. È stato il primo gioco di Niantic e, sebbene non sia mai diventato il fenomeno straordinariamente popolare di GO, è innegabilmente ciò che ha permesso a GO di esistere in primo luogo. Ultima modifica: 2025-01-22 17:01

Ecco come farlo. Scollega il tuo Fire Stick dalla presa di corrente per 10 secondi. Quindi, ricollegalo. Dopo che Amazon Fire TV HomeScreen viene visualizzato, il telecomando è pronto per l'associazione. Tieni premuto il tasto Home per 10 secondi. Verrà visualizzato un messaggio sullo schermo quando l'associazione è stata completata con successo. Ultima modifica: 2025-01-22 17:01

Questi sono i migliori Smartwatch sotto Rs 1000 in India (2 dicembre 2019): ALONZO Dz09 Nuovo telefono Smartwatch nero. SANO HIN02-GD telefono Smartwatch dorato. Nuovo Smartwatch NERO per telefono UTT-7 DZ09-BLACK. Telefono CELESTECH CS009 Smartwatch nero. Telefono Oxhox A9 Smartwatch beige. Ultima modifica: 2025-01-22 17:01

Tieni premuto il pulsante di accensione (situato sul retro) finché il dispositivo non si spegne (circa 5 secondi), quindi rilascia. Soft Reset - LG G2 Tieni premuto il pulsante di accensione. Seleziona Spegni. Seleziona OK. Tieni premuto il pulsante di accensione finché non viene visualizzato il logo LG, quindi rilascia. Ultima modifica: 2025-01-22 17:01

Std::lista. std::list è un contenitore che supporta l'inserimento e la rimozione a tempo costante di elementi da qualsiasi punto del contenitore. Di solito è implementato come un elenco a doppio collegamento. Rispetto a std::forward_list questo contenitore fornisce capacità di iterazione bidirezionale pur essendo meno efficiente in termini di spazio. Ultima modifica: 2025-01-22 17:01

Se hai una casa più vecchia e non è stata ispezionata per un certo numero di anni, potrebbe essere dovuto un ricablaggio. I segnali che potrebbero essere necessari per ricablare la tua casa includono interruttori automatici che scattano regolarmente, lievi urti da interruttori e prese, luci che sfarfallano o si attenuano frequentemente, fili e cavi danneggiati o esposti. Ultima modifica: 2025-01-22 17:01

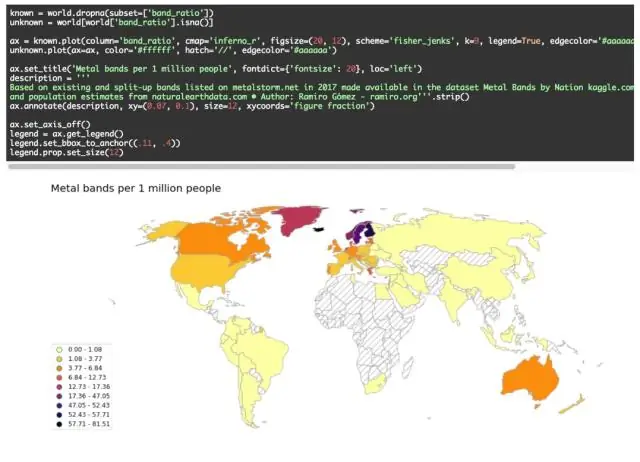

La scala verticale è troppo grande o troppo piccola, salta i numeri o non parte da zero. Il grafico non è etichettato correttamente. I dati vengono omessi. Ultima modifica: 2025-01-22 17:01

Con un dimmer unipolare standard, un singolo interruttore controlla la luce. Con un dimmer a tre vie, puoi controllare una luce con due interruttori. Avrai bisogno di un dimmer a tre vie e un interruttore a tre vie. Ciò ti consente di regolare la luminosità da una posizione e di accendere e spegnere le luci da un'altra. Ultima modifica: 2025-01-22 17:01

Il GTIN è composto da due parti: il prefisso aziendale UPC e il numero che hai assegnato a quel prodotto univoco. Questo primo componente, il Prefisso Aziendale UPC, è lungo tra 6 e 10 cifre e ti viene assegnato da GS1. Il numero di cifre è determinato da quanti prodotti sarà necessario assegnare i numeri a. Ultima modifica: 2025-01-22 17:01

AirPrint Tutti i modelli di iPad supportano AirPrint. L'utilità ha una selezione limitata di opzioni di stampa, che ti consente di scegliere il numero di copie, oltre ad alcuni altri dettagli. Premi SelectPrinter e l'app cercherà stampanti compatibili con AirPrint sulla tua rete Wi-Fi. Una volta scelta una stampante, sei pronto per partire. Ultima modifica: 2025-01-22 17:01

Una volta configurato è sufficiente importare la chiave PGP della persona a cui si desidera inviare il messaggio crittografato. Scrivi il messaggio in un editor di testo e copia il messaggio negli appunti. Quindi crittografa quel messaggio con la chiave PGP che hai importato in precedenza. È così semplice. Ultima modifica: 2025-01-22 17:01

Un file con estensione DMG è un file Apple Disk Image, o talvolta chiamato file MacOS X Disk Image, che è fondamentalmente una ricostruzione digitale di un disco fisico. Per questo motivo, un DMG è spesso il formato di file utilizzato per archiviare programmi di installazione di software compressi invece di dover utilizzare un disco fisico. Ultima modifica: 2025-01-22 17:01

Resolver è una raccolta di funzioni che generano una risposta per una query GraphQL. In parole povere, un resolver funge da gestore di query GraphQL. Ogni funzione resolver in uno schema GraphQL accetta quattro argomenti posizionali come indicato di seguito − fieldName:(root, args, context, info) => {result}. Ultima modifica: 2025-01-22 17:01

Sì, il nome WALL-E potrebbe sembrare maschile, ma lei lo vedeva come "un nome neutro rispetto al genere a causa del modo in cui è scritto e dell'inflessione che gli danno quando viene pronunciato". Kvaran di conseguenza ha chiesto. "Allora perché lo leggiamo come maschio?" Il suo pensiero: "È a causa della posizione del soggetto in cui si è messo. Ultima modifica: 2025-01-22 17:01

Spyware e Madware Madware, abbreviazione di mobile adware, di solito si fa strada su un telefono cellulare attraverso l'installazione di uno script o di un programma e spesso senza il consenso dell'utente. Lo scopo della maggior parte delle forme di madware è raccogliere dati dal telefono per inviarti spam con annunci pubblicitari. Ultima modifica: 2025-01-22 17:01