Suggerimenti per la durata della batteria di Apple MacBook: fai durare più a lungo il tuo laptop Una soluzione rapida: abbassa la luminosità dello schermo. Disattiva la retroilluminazione della tastiera. Disattiva Bluetooth e Wi-Fi. Modifica le impostazioni di Risparmio energetico. Controlla quanto sono affamate di energia alcune app. Esci dalle app inutilizzate. Aggiorna il tuo software e le tue app. Riproduci i tuoi film a schermo intero. Ultima modifica: 2025-01-22 17:01

Nodo. js non è l'ideale per nessuna applicazione web. Quindi non supererà PHP. Ma è molto efficiente nella gestione di un gran numero di richieste, connessioni I/O, funziona alla grande con web-socket e comet pull. Ultima modifica: 2025-01-22 17:01

Tecnologia 3D. Nuovo suggerimento di parole. Si riferisce alla varietà di tecnologie che forniscono un aspetto visivo 3D reale che viene visualizzato in stampa, in un computer, nei film o in televisione. Ultima modifica: 2025-01-22 17:01

Ad esempio, il comando di avviso trap di registrazione configura il router per inviare tutti i messaggi con avviso di gravità, errore, critico ed emergenza. Allo stesso modo, il comando logging trap debug fa sì che il router invii tutti i messaggi al server syslog. Prestare attenzione durante l'abilitazione del livello di debug. Ultima modifica: 2025-01-22 17:01

Un modello di dati a oggetti è un modello di dati basato sulla programmazione orientata agli oggetti, che associa metodi (procedure) a oggetti che possono trarre vantaggio dalle gerarchie di classi. Un modello di dati orientato agli oggetti è uno che estende lo spazio del programma individuale nel mondo della gestione e della condivisibilità degli oggetti persistenti. Ultima modifica: 2025-01-22 17:01

T-Mobile: dati gratuiti per le truppe in Afghanistan. Il provider locale Roshan Telecom in Afghanistan addebita solo $ 9 per 1 GB al mese, ma poi sei bloccato con un numero di telefono afghano e chiamare da e verso gli Stati Uniti diventa costoso. Con T-Mobile, l'uso dei dati 2G è gratuito e le chiamate costano 20 cent al minuto. Ultima modifica: 2025-01-22 17:01

È possibile aprire file HAR con vari programmi, incluso lo strumento HAR Viewer online e il Toolkit HTTP multipiattaforma open source. Poiché i file HAR vengono salvati in formato JSON, puoi anche aprirli utilizzando un editor JSON o un editor di testo normale, come Microsoft Notepad o Apple TextEdit. Ultima modifica: 2025-01-22 17:01

MSMQ (Microsoft Message Queuing) è una coda di messaggi disponibile per impostazione predefinita come parte di Windows. L'MSDN afferma: "La tecnologia Message Queuing (MSMQ) consente alle applicazioni in esecuzione in momenti diversi di comunicare attraverso reti e sistemi eterogenei che potrebbero essere temporaneamente offline. Ultima modifica: 2025-01-22 17:01

Il modo migliore per imparare è l'autoapprendimento tramite siti web/tutorial. Prima di imparare Bootstrap devi avere una certa conoscenza di HTML5 e CSS3. Puoi imparare le basi di HTML e CSS dai WebTutorial di W3Schools Online. Ci sono anche libri su html5 che aiutano, ma preferisco i tutorial online. Ultima modifica: 2025-01-22 17:01

Nell'amministratore di WordPress, vai su Plugin > Aggiungi nuovo e installa e attiva il plug-in gratuito "Data Tables Generator". Alla sezione Generatore di tabelle di dati e fare clic per aggiungere una nuova tabella. Ci sono le istruzioni complete nella pagina del plugin. Ultima modifica: 2025-01-22 17:01

Il DVR Night Owl AHD7-DVR8-2TB è compatibile con telecamere CCTV analogiche, telecamere AHD 720p e telecamere AHD 1080p. Non c'è molta differenza di prezzo tra le telecamere CCTV analogiche a bassa definizione e le telecamere di sicurezza analogiche ad alta definizione 1080p, quindi CCTV Camera Pros consiglia di utilizzare l'opzione ad alta risoluzione. Ultima modifica: 2025-01-22 17:01

Come recuperare il registro delle chiamate cancellate su Android Passaggio 1: collega il telefono Android al computer utilizzando un cavo USB. Passaggio 2: consenti il debug USB sul tuo telefono Android. Passaggio 3: seleziona il tipo di file di cui hai bisogno per il recupero dei dati - Cronologia chiamate. Passaggio 5: inizia a scansionare e trova i registri delle chiamate cancellati sul telefono Android. Ultima modifica: 2025-01-22 17:01

La maggior parte degli stati-nazione sono sistemi unitari. Negli Stati Uniti, tutti gli stati hanno governi unitari con legislature bicamerali (eccetto il Nebraska, che ha una legislatura unicamerale). In definitiva, tutti i governi locali in uno stato unitario sono soggetti a un'autorità centrale. Ultima modifica: 2025-01-22 17:01

Un framework di deep learning è un'interfaccia, una libreria o uno strumento che ci consente di costruire modelli di deep learning più facilmente e rapidamente, senza entrare nei dettagli degli algoritmi sottostanti. Forniscono un modo chiaro e conciso per definire i modelli utilizzando una raccolta di componenti predefiniti e ottimizzati. Ultima modifica: 2025-01-22 17:01

Ecco come creare la tua animazione in Canva: Passaggio 1: crea il tuo progetto in Canva. Passaggio 2: selezionare la funzione di download. Quindi segui l'elenco a discesa, seleziona GIF/Film animati e poi "Anteprima animazione". Scegli tra una delle opzioni di animazione. Quindi scaricalo come GIF o film. Ultima modifica: 2025-01-22 17:01

Premi Ctrl H (Comando H) per nascondere o rivelare le "formiche in marcia" di una selezione. Ultima modifica: 2025-01-22 17:01

I messaggi non verranno archiviati sui server WhatsApp I tuoi messaggi di chat vengono eliminati dai server WhatsApp una volta che i tuoi messaggi sono stati consegnati. Tuttavia, WhatsApp memorizzerà per sempre l'ora e la data dei messaggi che invii e ricevi sui server. Ultima modifica: 2025-01-22 17:01

Il design di rete di basso livello, comunemente una netmap di visio, contiene tutte le cose nitide destinate a chiunque stia implementando e mantenendo l'infrastruttura. Il design di basso livello utilizza il diagramma di classe a livello di esecuzione con la maggior parte dei dettagli richiesti. Ultima modifica: 2025-01-22 17:01

Connessioni alla rete locale si riferisce a una connessione stabilita per accedere al servizio Internet. È una funzionalità del sistema operativo Windows, che ha introdotto il termine specifico. L'utente può aggiungere una o più reti locali (LAN) alle quali il sistema stabilisce una connessione. Ultima modifica: 2025-01-22 17:01

Prima su…. a Word of RealisticCaution #1 – Bitcoin Mining – Il modo numero uno per fare soldi con bitcoin. Se vuoi mettere insieme la più grande quantità possibile di Bitcoin, il mining è tra le tue migliori opzioni. #2 – Completa micro-attività per Bitcoin. #3 – Rubinetti Bitcoin. #4 – Investi in Bitcoin e derivati Bitcoin. Ultima modifica: 2025-06-01 05:06

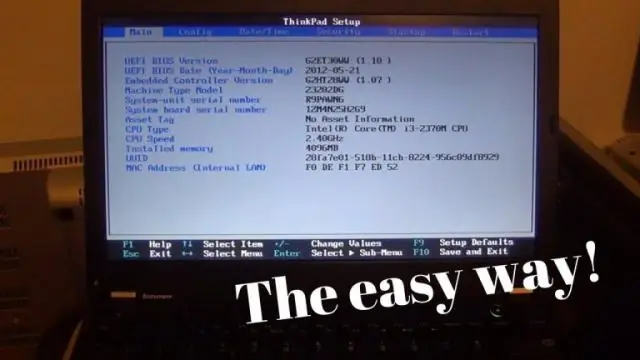

Scorri le impostazioni, modifica le impostazioni del PC, generale, quindi scorri l'elenco in basso a destra e premi riavvia ora. Quando viene visualizzata la schermata di scelta dell'opzione blu, premere Spegni PC. 3. Una volta nella schermata del BIOS, selezionare Avvio. Ultima modifica: 2025-01-22 17:01

Gli archivi di rilascio contengono le versioni e gli archivi di istantanee contengono istantanee. In Maven uno snapshot è definito come un artefatto con una versione che termina con -SNAPSHOT. Una volta distribuito, lo snapshot viene trasformato in un timestamp. Per definizione, le istantanee sono mutevoli, le versioni sono immutabili. Ultima modifica: 2025-01-22 17:01

EMC Data Domain Operating System è l'intelligenza alla base dei sistemi di storage con deduplicazione EMC Data Domain. Il software di backup e ripristino EMC NetWorker centralizza, automatizza e accelera il backup e il ripristino dei dati nell'ambiente IT. Ultima modifica: 2025-01-22 17:01

La differenza tra gli operatori is e as sono le seguenti: L'operatore is viene utilizzato per verificare se il tipo di runtime di un oggetto è compatibile o meno con il tipo specificato mentre l'operatore as viene utilizzato per eseguire la conversione tra tipi di riferimento compatibili o tipi nullable. Ultima modifica: 2025-01-22 17:01

Come accennato in precedenza, il P2P viene utilizzato per condividere tutti i tipi di risorse di elaborazione come potenza di elaborazione, larghezza di banda di rete o spazio di archiviazione su disco. Tuttavia, il caso d'uso più comune per le reti peer-to-peer è la condivisione di file su Internet. Ultima modifica: 2025-01-22 17:01

Dnscrypt-proxy è l'implementazione del client di riferimento e funziona in modo nativo su Windows, da Windows XP a Windows 10. Funziona come un servizio e non fornisce un'interfaccia utente grafica; la sua installazione e la sua configurazione richiedono la digitazione di comandi. Questa rimane un'ottima opzione per gli utenti avanzati. Ultima modifica: 2025-01-22 17:01

Sfumatura a trasparente Crea la tua scatola come un colore solido - nel tuo caso nero. Con la casella selezionata, vai al pannello degli effetti e dal menu a discesa "fx" scegli "Sfumatura sfumata". Giocaci finché i tuoi cuori non saranno contenti. Ultima modifica: 2025-01-22 17:01

Blocco: il blocco è un meccanismo per garantire la coerenza dei dati. SQL Server blocca gli oggetti all'avvio della transazione. Al termine della transazione, SQL Server rilascia l'oggetto bloccato. Blocchi esclusivi (X): quando si verifica questo tipo di blocco, si verifica per impedire ad altre transazioni di modificare o accedere a un oggetto bloccato. Ultima modifica: 2025-01-22 17:01

Crittografia: la crittografia è uno degli strumenti più importanti per la creazione di sistemi sicuri. Attraverso l'uso corretto della crittografia Brain Station 23 garantisce la riservatezza dei dati, protegge i dati da modifiche non autorizzate e autentica la fonte dei dati. Ultima modifica: 2025-01-22 17:01

Riattiva il tuo iPhone; nella schermata di blocco, individuare le icone della fotocamera e della torcia nella parte inferiore dello schermo. 3D Toccare un'icona per accedervi. Premi semplicemente con decisione l'icona della fotocamera per aprire l'app Fotocamera o premi con decisione l'icona della torcia per accendere la torcia incorporata. Ultima modifica: 2025-01-22 17:01

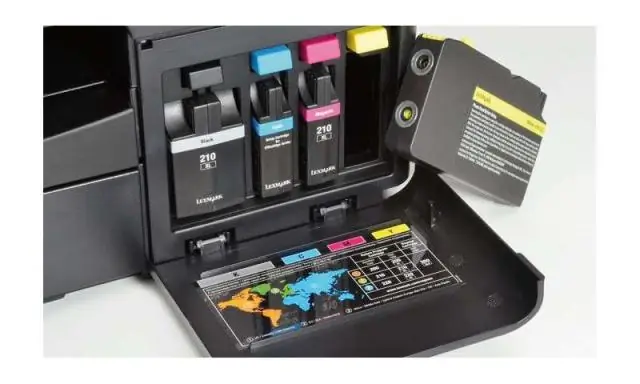

Le stampanti laser utilizzano il toner, che è una polvere fine che si scioglie sulla carta per creare un'immagine permanente. Le stampanti a toner, che includono anche fotocopiatrici xerografiche, in genere stampano molto rapidamente e producono documenti che durano per molti anni senza sbiadire o sbavare. Ultima modifica: 2025-01-22 17:01

Sfortunatamente non c'è un modo per recuperare i messaggi vocali che sono stati cancellati. Poiché vengono salvati sul servizio telefonico, a causa dello spazio e delle dimensioni dei messaggi vocali, non disponiamo di un backup di queste informazioni. Se si utilizza Basic Voicemail, i messaggi vengono generalmente eliminati entro 14 giorni senza preavviso. Ultima modifica: 2025-01-22 17:01

Windows Server è solo un sistema operativo. Può essere eseguito su un normale PC desktop. In effetti, può essere eseguito in un ambiente simulato Hyper-V che viene eseguito sul tuo PC. Ultima modifica: 2025-01-22 17:01

Per impostazione predefinita, Google Earth inclina la vista quando ingrandisci la visuale. È preferibile guardare la terra verso il basso, ma Google ci offre una vista obliqua. (A proposito, un modo per raddrizzare la vista è premere la lettera "R" sulla tastiera.) Per ingrandire senza inclinare, fai clic su "Strumenti" nel menu di Google Earth. Ultima modifica: 2025-01-22 17:01

Aderiscono allo standard FireWire originale e sono talvolta chiamati cavi IEEE 1394. Sono disponibili due tipi di connettori: 6 pin per porte su Macintosh e 4 pin per porte su PC Windows e videocamere. Ultima modifica: 2025-06-01 05:06

Importanza del cloud computing per soluzioni IoT su larga scala. Internet of Things (IoT) genera un'enorme quantità di dati o big data. Il cloud computing consente inoltre il trasferimento e l'archiviazione dei dati tramite Internet o con un collegamento diretto che consente il trasferimento ininterrotto dei dati tra dispositivi, applicazioni e cloud. Ultima modifica: 2025-01-22 17:01

Si noti che la partizione dello schema è condivisa su tutti i controller di dominio nella foresta AD. Tutto ciò che viene eseguito nello schema non può essere eliminato e può essere solo disattivato. Inoltre, non esiste un modo supportato per ripristinare lo schema da MY. Non è possibile ottenere lo stato precedente dello schema eseguendo il ripristino autorevole. Ultima modifica: 2025-01-22 17:01

Altri ambienti utilizzavano serrature a cassetta, o da applicare, nelle quali, a differenza delle serrature da infilare, lo scrocco stesso si trova in un'unità a sé stante che viene applicata all'esterno della porta. Un deadlock (noto anche come deadlock o dead latch) è un tipo di blocco che non può essere ruotato senza una chiave. Ultima modifica: 2025-01-22 17:01

Certificazione Salesforce Administrator: Nome esame: Salesforce Certified Administrator. Durata: 105 minuti. Numero di domande: 60. Punteggio di passaggio: 65%. Ultima modifica: 2025-01-22 17:01

Vantaggi VXLAN La tecnologia VXLAN consente di segmentare le reti (come fanno le VLAN), ma offre vantaggi che le VLAN non possono. Ciò significa che le VXLAN basate sui router della serie MX forniscono la segmentazione della rete alla scala richiesta dai cloud builder per supportare un numero molto elevato di tenant. Ultima modifica: 2025-01-22 17:01