- Autore Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

Attacchi ransomware sono tipicamente eseguito utilizzando un Trojan, entrando in un sistema tramite, ad esempio, un allegato dannoso, un collegamento incorporato in un'e-mail di phishing o una vulnerabilità in un servizio di rete.

Allo stesso modo ci si potrebbe chiedere, quanto tempo ci vuole per riprendersi da un attacco ransomware?

Ci vuole 33 ore secondo un recente sondaggio di Vanson Bourne su 500 decisori in materia di sicurezza informatica sponsorizzato da SentinelOne. La vittima media è stata colpita sei volte.

quanto sono comuni gli attacchi ransomware? Sicurezza. Analisi di oltre 230.000 attacchi ransomware che ha avuto luogo tra aprile e settembre è stato pubblicato dai ricercatori di sicurezza informatica di Emsisoft e una famiglia di malware ha rappresentato oltre la metà (56%) degli incidenti segnalati: lo 'Stop' ransomware.

Oltre a questo, qual è il metodo di attacco più comune per i ransomware?

Il metodo più comune per gli hacker per diffondere il ransomware è attraverso email di phishing . Gli hacker usano accuratamente realizzati email di phishing per indurre una vittima ad aprire un allegato o a fare clic su un collegamento che contiene un file dannoso.

Il ransomware può essere rimosso?

Se hai il tipo più semplice di ransomware , come un falso programma antivirus o uno strumento di pulizia fasullo, Potere generalmente rimuovere seguendo i passaggi nel mio malware precedente rimozione guida. Questa procedura include l'accesso alla modalità provvisoria di Windows e l'esecuzione di uno scanner antivirus su richiesta come Malwarebytes.

Consigliato:

Qual è il meccanismo per imporre limiti all'accesso di una risorsa quando vengono eseguiti più thread in Redis?

serratura Tenendo conto di ciò, in che modo Redis gestisce la concorrenza? Un programma a thread singolo può sicuramente fornire concorrenza a livello di I/O utilizzando un meccanismo di (de)multiplazione di I/O e un ciclo di eventi (che è cosa Redis lo fa ).

Come si possono prevenire gli attacchi di intrusione?

I sistemi di prevenzione delle intrusioni funzionano scansionando tutto il traffico di rete. Esistono diverse minacce che un IPS è progettato per prevenire, tra cui: Attacco Denial of Service (DoS). Attacco DDoS (Distributed Denial of Service)

Come vengono eseguiti i contratti intelligenti?

Un contratto intelligente è un insieme di codice informatico tra due o più parti che funzionano in cima a una blockchain e costituisce un insieme di regole concordate dalle parti coinvolte. Al momento dell'esecuzione, se vengono soddisfatte queste serie di regole predefinite, lo smart contract si esegue da solo per produrre l'output

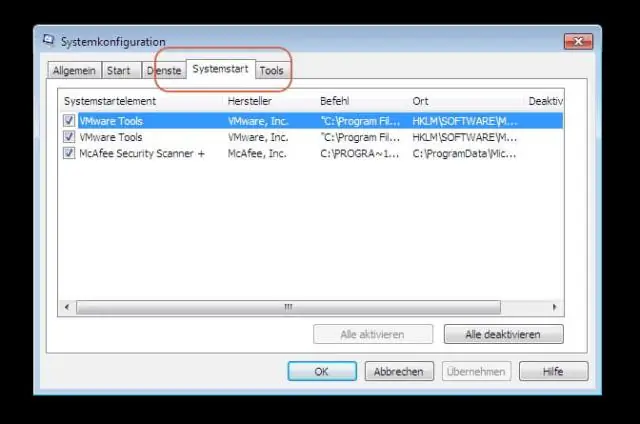

Come posso controllare quali programmi vengono eseguiti all'avvio?

Utilità di configurazione del sistema (Windows 7) Premi Win-r. Nel campo "Apri:", digita msconfig e premi Invio. Fare clic sulla scheda Avvio. Deseleziona gli elementi che non desideri avviare all'avvio. Nota: quando hai finito di effettuare le selezioni, fai clic su OK. Nella casella visualizzata, fai clic su Riavvia per riavviare il computer

I test NUnit vengono eseguiti in parallelo?

Il framework NUnit 3.0 può eseguire test in parallelo all'interno di un assembly. Si tratta di una struttura completamente separata dall'esecuzione del test in parallelo del motore, sebbene sia possibile utilizzarli entrambi nella stessa esecuzione di test. Per impostazione predefinita, non avviene alcuna esecuzione parallela