- Autore Lynn Donovan [email protected].

- Public 2023-12-15 23:49.

- Ultima modifica 2025-01-22 17:28.

serratura

Tenendo conto di ciò, in che modo Redis gestisce la concorrenza?

Un programma a thread singolo può sicuramente fornire concorrenza a livello di I/O utilizzando un meccanismo di (de)multiplazione di I/O e un ciclo di eventi (che è cosa Redis lo fa ). Il parallelismo ha un costo: con i socket multipli/core multipli che puoi trovare sull'hardware moderno, la sincronizzazione tra i thread è estremamente costosa.

Inoltre, la politica di memoria restituisce errori quando viene raggiunto il limite di memoria e il client sta tentando di eseguire comandi che comportano un maggiore utilizzo della memoria? Quando la quantità specificata di memoria è raggiunto , è possibile selezionare tra diversi comportamenti, detti politiche . Redis può solo errori di ritorno per comandi quello potrebbe si traduce in più memoria essendo Usato , oppure può eliminare alcuni vecchi dati per Restituzione torna allo specificato limite ogni volta che vengono aggiunti nuovi dati.

A tale proposito, quale tra i seguenti è un vantaggio del pipelining in Redis?

Vantaggio del Pipelining Il principale vantaggio di Pipeline Redis sta accelerando il Redis prestazione. Migliora drasticamente le prestazioni del protocollo grazie all'esecuzione simultanea di più comandi.

Redis è thread-safe?

Inserisci il Redis GIL Fortunatamente, Salvatore Sanfilippo ha aggiunto un cambiamento rivoluzionario proprio vicino al traguardo di Redis 4.0 e il rilascio dei moduli API: Filettatura sicura Contesti e blocco globale. L'idea è semplice. Mentre Redis rimane ancora a thread singolo, un modulo può eseguirne molti discussioni.

Consigliato:

Quale tipo di meccanismo di accesso è più vulnerabile a un attacco di riproduzione?

Routing sicuro in reti ad hoc Anche le reti wireless ad hoc sono suscettibili di attacchi di tipo replay. In questo caso il sistema di autenticazione può essere migliorato e rafforzato estendendo il protocollo AODV

Come vengono eseguiti gli attacchi ransomware?

Gli attacchi ransomware vengono in genere eseguiti utilizzando un Trojan, entrando in un sistema attraverso, ad esempio, un allegato dannoso, un collegamento incorporato in un'e-mail di phishing o una vulnerabilità in un servizio di rete

Come vengono eseguiti i contratti intelligenti?

Un contratto intelligente è un insieme di codice informatico tra due o più parti che funzionano in cima a una blockchain e costituisce un insieme di regole concordate dalle parti coinvolte. Al momento dell'esecuzione, se vengono soddisfatte queste serie di regole predefinite, lo smart contract si esegue da solo per produrre l'output

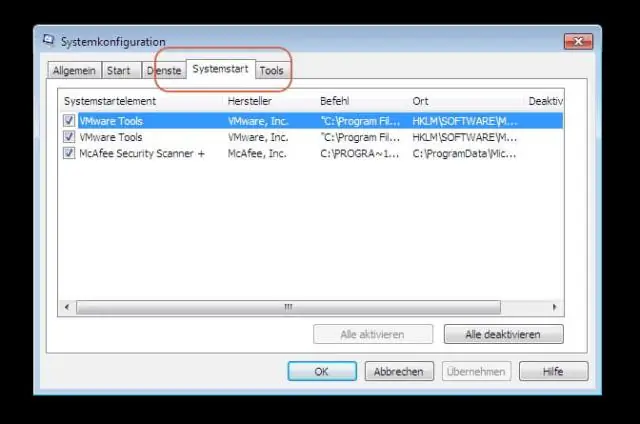

Come posso controllare quali programmi vengono eseguiti all'avvio?

Utilità di configurazione del sistema (Windows 7) Premi Win-r. Nel campo "Apri:", digita msconfig e premi Invio. Fare clic sulla scheda Avvio. Deseleziona gli elementi che non desideri avviare all'avvio. Nota: quando hai finito di effettuare le selezioni, fai clic su OK. Nella casella visualizzata, fai clic su Riavvia per riavviare il computer

I test NUnit vengono eseguiti in parallelo?

Il framework NUnit 3.0 può eseguire test in parallelo all'interno di un assembly. Si tratta di una struttura completamente separata dall'esecuzione del test in parallelo del motore, sebbene sia possibile utilizzarli entrambi nella stessa esecuzione di test. Per impostazione predefinita, non avviene alcuna esecuzione parallela