Un servizio Web, nel contesto di. NET, è un componente che risiede su un server Web e fornisce informazioni e servizi ad altre applicazioni di rete utilizzando protocolli Web standard come HTTP e SOAP (Simple Object Access Protocol). NET Communication Framework. Ultima modifica: 2025-01-22 17:01

Che cos'è l'acquisizione dei dati del documento? L'acquisizione automatizzata dei dati dei documenti è il processo di acquisizione o estrazione di dati da tutti i tipi di documenti: vecchie riviste e giornali, documenti e file scansionati, documenti cartacei, immagini, file elettronici o PDF. Ultima modifica: 2025-01-22 17:01

Come richiedere la versione desktop di un sito Web in mobileSafari Visita il sito interessato in Safari. Tocca e tieni premuto il pulsante Aggiorna nella barra degli URL. Tocca Richiedi sito desktop. Il sito Web verrà quindi ricaricato come versione desktop. Ultima modifica: 2025-01-22 17:01

Come aggiungere una filigrana Per prima cosa, apri Photoshop e crea l'immagine che utilizzerai come filigrana. Un modo semplice per aggiungere una filigrana a più immagini è con Azioni. Quindi, vai al menu principale File e scegli "Posizione". Quando sei soddisfatto dell'aspetto della filigrana, salva l'immagine modificata selezionando "Salva con nome" dal menu principale File. Ultima modifica: 2025-01-22 17:01

Il pm. La funzione test() viene utilizzata per scrivere le specifiche di test all'interno della sandbox di test di Postman. La scrittura dei test all'interno di questa funzione consente di denominare il test in modo accurato e garantisce che il resto dello script non venga bloccato in caso di errori. Ultima modifica: 2025-01-22 17:01

Ricordare il processo fisico di come fare qualcosa (come guidare un'auto) è una memoria procedurale mentre ricordare il percorso che devi prendere per arrivare da qualche parte è una memoria dichiarativa. Ultima modifica: 2025-01-22 17:01

Abilita la tecnologia wireless Bluetooth® sul tuo smartphone. Sul tuo smartphone, apri l'app Garmin Connect™ Mobile, seleziona o e seleziona Dispositivi Garmin > Aggiungi dispositivo per accedere alla modalità di associazione. Premere il tasto del dispositivo per visualizzare il menu e selezionare > Associa smartphone per accedere manualmente alla modalità di associazione. Ultima modifica: 2025-01-22 17:01

Scansione di un elemento con Windows Security Per eseguire la scansione di file o cartelle specifici, fare clic con il pulsante destro del mouse su quelli desiderati, quindi selezionare Scansiona con WindowsDefender. Per attivare Windows Defender Antivirus in Sicurezza di Windows, vai su Start > Impostazioni > Aggiornamento e sicurezza > Sicurezza di Windows > Protezione da virus e minacce. Ultima modifica: 2025-01-22 17:01

SSID è l'abbreviazione di identificatore del set di servizi. Secondo i termini di Inlayman, un SSID è il nome di una rete Wi-Fi. Le persone in genere incontrano un SSID più spesso quando utilizzano un dispositivo mobile per connettersi a una rete wireless. I dispositivi mobili cercheranno tutte le reti nel raggio d'azione quando si tenta di connettersi a una rete locale Wifi. Ultima modifica: 2025-01-22 17:01

Un parser è un pezzo di programma che prende una rappresentazione fisica di alcuni dati e la converte in una forma in memoria per l'uso da parte del programma nel suo insieme. Un parser XML è un parser progettato per leggere XML e creare un modo per i programmi di utilizzare XML. Ce ne sono di diversi tipi, e ognuno ha i suoi vantaggi. Ultima modifica: 2025-01-22 17:01

Trascrizione Fare clic su Casi. Seleziona un numero di caso. Fare clic su Cambia proprietario. Qui puoi 'Cercare persone' di conseguenza. Seleziona un nome di utente che vuoi rendere proprietario di questo caso dai risultati disponibili. Seleziona questa casella di controllo per inviare un'e-mail di notifica. Fare clic su Invia. Il proprietario è stato cambiato. Ultima modifica: 2025-01-22 17:01

Per rimuovere le chiavi, fai scivolare lo strumento sotto la parte superiore del cappuccio e sollevalo delicatamente. Dovrebbe scoppiare senza troppa forza. Con i tasti spenti, usa aria compressa per soffiare via tutta la polvere e i capelli. Per rimettere la chiave, allineare il copritasto verso l'alto e spingerlo indietro iniziando dal bordo inferiore. Ultima modifica: 2025-01-22 17:01

Le perdite stenopeiche sono all'ordine del giorno e l'unico modo per risolverle correttamente è rimuovere la sezione del tubo che perde e sostituirla con tubi in rame, PEX o PVC. Le tubazioni in rame e PEX sono le alternative preferite e possono essere utilizzate al posto del tubo che perde utilizzando giunti a morso di squalo. Ultima modifica: 2025-01-22 17:01

Nel riquadro laterale a sinistra, fai clic con il pulsante destro del mouse su una diapositiva in grigio e seleziona "Mostra diapositiva" dal menu a comparsa. Ultima modifica: 2025-01-22 17:01

Il Takeaway In primo luogo, il mezzo attraverso il quale viene sperimentato un messaggio modella la percezione del messaggio da parte dell'utente. In secondo luogo, un mezzo può essere il messaggio stesso se fornisce contenuti a cui sarebbe altrimenti impossibile accedere. Ultima modifica: 2025-01-22 17:01

Come aggiungere e rimuovere app sulla TV LG Apri LG Content Store. Le app e altri supporti si trovano nell'LG Content Store, che si trova nella schermata iniziale nel menu della barra multifunzione. Vai all'App Store. Sfoglia l'App Store. Seleziona un'app. Entra in modalità Modifica. Elimina le app indesiderate. Confermare la cancellazione. Esci dalla modalità di modifica. Ultima modifica: 2025-01-22 17:01

PM2 Runtime è un gestore dei processi di produzione per Node. js con un Load Balancer intrinseco. Ti consente di mantenere le applicazioni in vita per sempre, di ricaricarle senza tempi di inattività e di incoraggiare le regolari iniziative Devops. Avviare la tua applicazione in modalità produzione è facile come: pm2 start app.js. Ultima modifica: 2025-01-22 17:01

La modellazione delle minacce è una procedura per ottimizzare la sicurezza della rete identificando obiettivi e vulnerabilità e quindi definendo contromisure per prevenire o mitigare gli effetti delle minacce al sistema. Ultima modifica: 2025-01-22 17:01

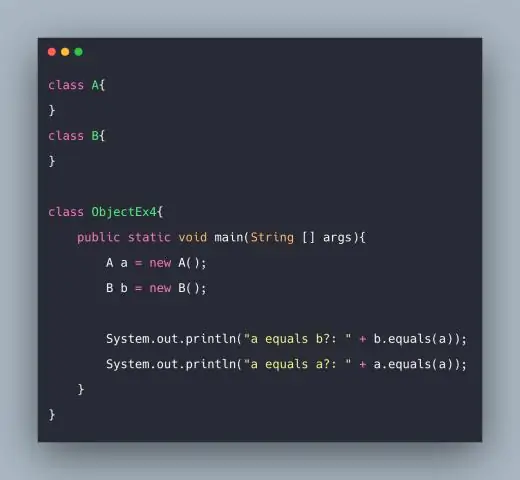

Classi Parent e Child con lo stesso membro dati in Java. La variabile di riferimento della classe Parent è in grado di contenere il suo riferimento all'oggetto così come il suo riferimento all'oggetto figlio. Il riferimento che contiene il riferimento all'oggetto della classe figlio non sarà in grado di accedere ai membri (funzioni o variabili) della classe figlio. Ultima modifica: 2025-01-22 17:01

Vantaggi di iSCSI: l'aumento dell'utilizzo e della gestibilità dello storage si somma alla riduzione del costo totale delle operazioni. Riduce i costi iniziali e di acquisizione dell'hardware poiché utilizza le stesse apparecchiature Ethernet standardizzate ed economiche di una rete locale (LAN). Ultima modifica: 2025-01-22 17:01

Gli psicologi distinguono tre fasi necessarie nel processo di apprendimento e memoria: codifica, memorizzazione e recupero (Melton, 1963). La codifica è definita come l'apprendimento iniziale delle informazioni; l'archiviazione si riferisce al mantenimento delle informazioni nel tempo; il recupero è la capacità di accedere alle informazioni quando ne hai bisogno. Ultima modifica: 2025-01-22 17:01

Configurare l'aggiornamento di Kaspersky Rescue Disk da una cartella in cui sono stati scaricati gli aggiornamenti. Carica il tuo computer da Kaspersky Rescue Disk 10 in modalità grafica. Selezionare Start -> Kaspersky Rescue Disk. Nell'angolo in alto a destra della finestra di Kaspersky RescueDisk fare clic su Impostazioni. Ultima modifica: 2025-01-22 17:01

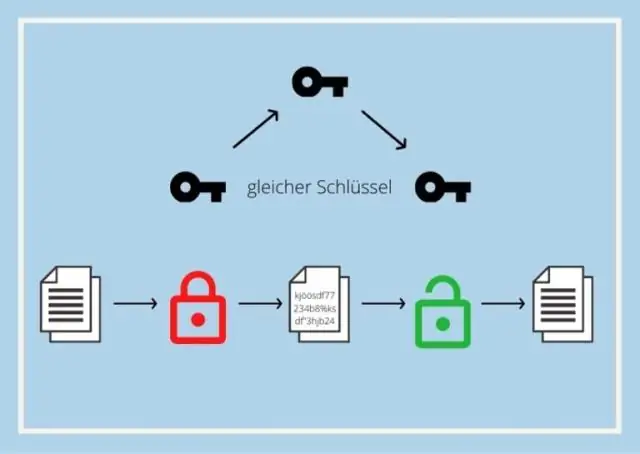

La crittografia a 256 bit è una tecnica di crittografia di dati/file che utilizza una chiave a 256 bit per crittografare e decrittografare dati o file. È uno dei metodi di crittografia più sicuri dopo la crittografia a 128 e 192 bit e viene utilizzato nella maggior parte dei moderni algoritmi, protocolli e tecnologie di crittografia, inclusi AES e SSL. Ultima modifica: 2025-01-22 17:01

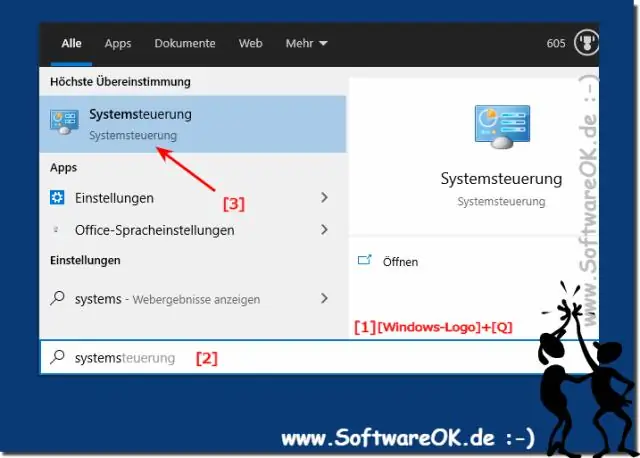

Configurare le impostazioni di visualizzazione del sistema Windows 7 Fare clic su Start > Pannello di controllo > Schermo. Seleziona l'opzione Più piccolo - 100% (predefinito). Fare clic su Applica. Viene visualizzato un messaggio che richiede di disconnettersi per applicare le modifiche. Salva tutti i file aperti, chiudi tutti i programmi, quindi fai clic su Disconnetti ora. Accedi per visualizzare le impostazioni di visualizzazione del tuo sistema aggiornate. Ultima modifica: 2025-01-22 17:01

L'intestazione della richiesta HTTP Proxy-Authorization contiene le credenziali per autenticare un agente utente su un server proxy, di solito dopo che il server ha risposto con uno stato 407 Proxy Authentication Required e l'intestazione Proxy-Authenticate. Ultima modifica: 2025-01-22 17:01

In Pro Tools è possibile quantizzare le note MIDI, le clip audio o l'audio all'interno delle clip utilizzando l'audio elastico. Questo può essere renderizzato o "integrato" nella clip usando la finestra di quantizzazione, che si trova sotto le operazioni sugli eventi nel menu degli eventi ed è questa finestra su cui mi concentrerò qui, ma ci sono altri metodi disponibili. Ultima modifica: 2025-01-22 17:01

Non c'è bisogno di CSS aggiuntivi e ci sono più metodi di centraggio in Bootstrap 4: text-center per display centrale: elementi in linea. mx-auto per centrare display:block elementi all'interno di display:flex (d-flex) offset-* o mx-auto possono essere utilizzati per centrare le colonne della griglia. o giustifica-content-center sulla riga per centrare le colonne della griglia. Ultima modifica: 2025-01-22 17:01

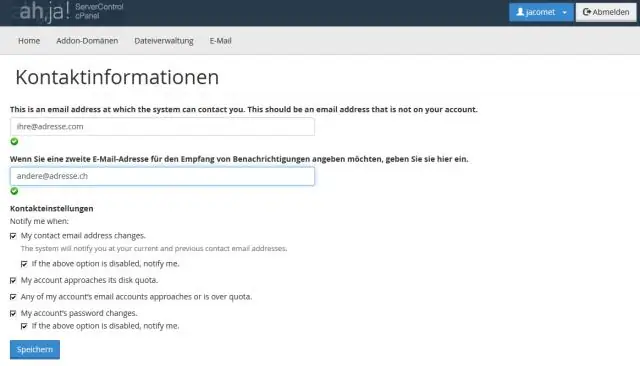

CPanel supporta la crittografia della posta elettronica. Questa è una funzione di sicurezza per proteggere i tuoi messaggi da destinatari indesiderati. Quando un messaggio è crittografato, il destinatario ha bisogno della chiave per decrittografare il messaggio. In caso contrario, il messaggio non sarà leggibile dall'utente. Ultima modifica: 2025-01-22 17:01

SQL Server dispone di due tipi di indici: indice cluster e indice non cluster. Un indice cluster archivia le righe di dati in una struttura ordinata in base ai relativi valori chiave. Ogni tabella ha un solo indice cluster perché le righe di dati possono essere ordinate solo in un ordine. La tabella che ha un indice cluster è chiamata tabella cluster. Ultima modifica: 2025-01-22 17:01

1) PC è l'abbreviazione di personal computer o IBM PC. Il primo personal computer prodotto da IBM fu chiamato PC, e sempre più il termine PC venne a significare personal computer IBM o IBM-compatibili, ad esclusione di altri tipi di personal computer, come i Macintosh. Ultima modifica: 2025-01-22 17:01

Un linguaggio specifico di dominio (DSL) è un linguaggio di programmazione sviluppato per soddisfare un'esigenza specifica. Esempi di DSL comunemente usati includono fogli di stile a cascata (CSS), Ant e SQL. Il codice leggibile utilizzato da molti DSL può anche aiutare a migliorare la collaborazione tra programmatori e altre parti interessate. Ultima modifica: 2025-01-22 17:01

Utenti: 11 milioni. Ultima modifica: 2025-01-22 17:01

I tipi di dati datetime sono DATE, TIMESTAMP, TIMESTAMP WITH TIME ZONE e TIMESTAMP WITH LOCAL TIME ZONE. I valori dei tipi di dati datetime sono talvolta chiamati datetime. Ultima modifica: 2025-01-22 17:01

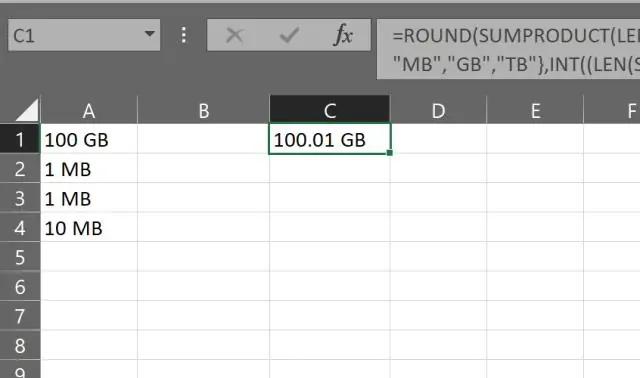

Metti 1024 in una cella vuota. ripulire quella cella con 1024 in essa. > una macro converte una colonna di dati da Kb a MB? In alternativa, puoi fare quanto segue: Inserisci il numero 1024 in una cella. Copia quella cella (fai clic con il pulsante destro del mouse, seleziona Copia). Seleziona l'intervallo di celle da modificare. Fare clic con il pulsante destro del mouse, selezionare Incolla speciale > Dividi. Ultima modifica: 2025-01-22 17:01

La password può essere crittografata per una maggiore sicurezza, ma PAP è soggetta a numerosi attacchi. Poiché tutte le informazioni trasmesse sono dinamiche, CHAP è significativamente più robusto di PAP. Un altro vantaggio di CHAP su PAP è che CHAP può essere impostato per eseguire autenticazioni intermedie ripetute. Ultima modifica: 2025-01-22 17:01

Implementazione Creare un foglio di lavoro Google. Compila i tuoi dati. Fai clic su "Condividi" nell'angolo in alto a sinistra. Incolla l'URL del tuo foglio di calcolo e una query SQL nell'API Query Google Spreadsheet di Blockspring. Apri il codice sorgente per un'API di Google Doc esistente su Blockspring. Su Ln 61, copia e incolla il tuo Google Spreadsheetlink. Ultima modifica: 2025-01-22 17:01

Come connettersi all'API di Twitter Registrati (o accedi) per un account utente RapidAPI gratuito. Clicca qui per registrarti per un account. Passa all'API di Twitter su RapidAPI. Fai clic su "Connetti all'API" e inizia a compilare tutti i campi e i parametri della chiave API richiesti. Inizia a testare gli endpoint dell'API di Twitter. Ultima modifica: 2025-01-22 17:01

Definizione di OAuth OAuth è un protocollo o framework di autorizzazione a standard aperto che descrive come server e servizi non correlati possono consentire in modo sicuro l'accesso autenticato alle proprie risorse senza condividere effettivamente le credenziali di accesso singolo iniziali e correlate. Ultima modifica: 2025-01-22 17:01

Formati comuni di lettori DVD. La maggior parte dei DVD standard sono dischi in formato MPEG-2. I lettori DVD domestici riproducono comunemente anche dischi audio AC-3 o PCM. MPEG-2 è anche chiamato H. Ultima modifica: 2025-01-22 17:01

Norton Smart Firewall. Un firewall blocca i criminali informatici e altro traffico non autorizzato, mentre consente il passaggio del traffico autorizzato. La funzionalità Windows Firewall monitora tutte le comunicazioni in entrata al computer. Tuttavia, Windows Firewall non monitora le comunicazioni in uscita dal computer a Internet. Ultima modifica: 2025-01-22 17:01