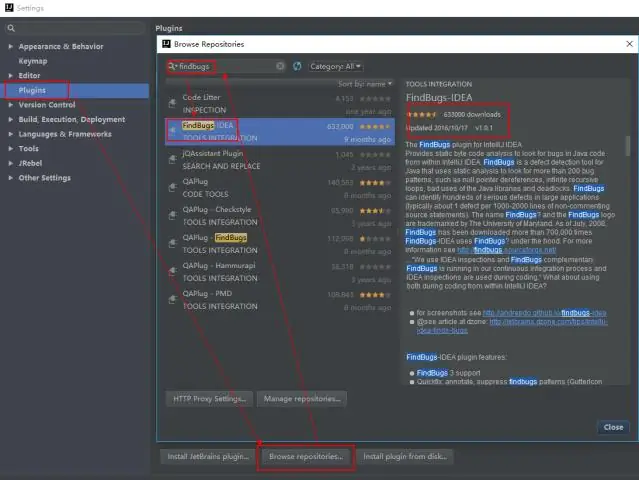

Per configurare l'elaborazione delle annotazioni in IntelliJ IDEA, utilizzare la finestra di dialogo Preferenze > Impostazioni progetto > Compilatore > Processori di annotazione. Ottieni processori di annotazione dal percorso classi del progetto e specifica le directory di output. Dopo averlo fatto, le classi verranno generate su ogni build del progetto. Ultima modifica: 2025-01-22 17:01

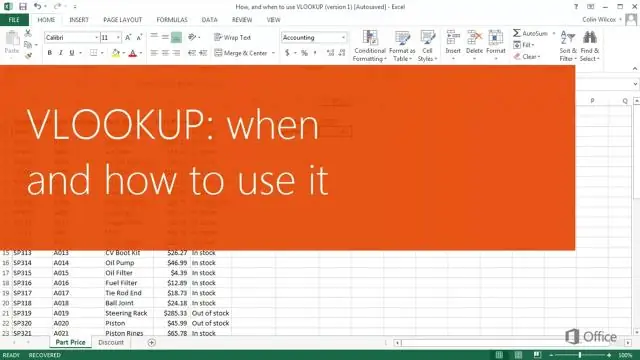

In CERCA.VERT o nella ricerca verticale quando usiamo una cella o un valore di riferimento per cercare in un gruppo di colonne contenenti dati da abbinare e recuperare l'output, il gruppo di intervalli che abbiamo usato per corrispondere viene chiamato come array di tabelle CERCA.VERT, in array di tabelle CERCA.VERT la cella di riferimento è a il lato più a sinistra della colonna. Ultima modifica: 2025-01-22 17:01

Quasi tutti gli scienziati e gli ingegneri concordano sul fatto che un abstract dovrebbe contenere i seguenti cinque pezzi: Introduzione. Qui è dove descrivi lo scopo per realizzare il tuo progetto o invenzione per la fiera della scienza. Dichiarazione problema. Identifica il problema che hai risolto o l'ipotesi che hai studiato. Procedure. Risultati. Conclusioni. Ultima modifica: 2025-01-22 17:01

Sì, puoi ritirare la consegna del pacco USPS prima della consegna al tuo indirizzo. Devi contattare l'ufficio postale per il numero di tracciamento del pacco e ottenere la consegna rapidamente. Il giorno prima della consegna lo riceverai nel centro di consegna USPS fornendo la tua prova d'identità e altre cose. Ultima modifica: 2025-01-22 17:01

Completa questi passaggi per aprire un PMR: Nella GUI di gestione, seleziona Impostazioni > Supporto > Apri PMR. Verificare che le informazioni di contatto visualizzate nella pagina Open PMR siano corrette. Immettere una descrizione del problema tecnico nel campo Descrizione del problema. Fare clic su Invia per inviare le informazioni a IBM. Ultima modifica: 2025-01-22 17:01

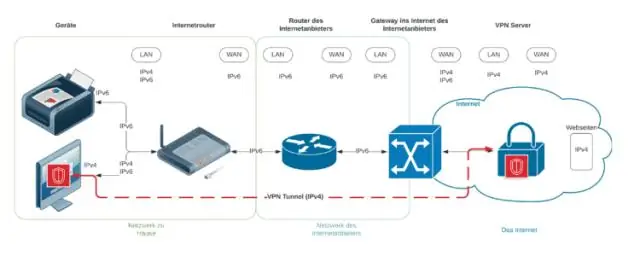

IPv6 non ha una subnet mask ma la chiama invece Lunghezza prefisso, spesso abbreviata in "Prefisso". La lunghezza del prefisso e il mascheramento CIDR funzionano in modo simile; La lunghezza del prefisso indica quanti bit dell'indirizzo definiscono la rete in cui esiste. A /64 è una sottorete IPv6 di dimensioni standard come definita da IETF. Ultima modifica: 2025-01-22 17:01

La dimensione 12' x 18' è una dimensione comune per stampe e poster montati, specialmente nell'arte e nel design. Questa dimensione standard del settore è indicata anche come "Tabloid-Extra". Ultima modifica: 2025-01-22 17:01

Lingue utilizzate: Java. Ultima modifica: 2025-01-22 17:01

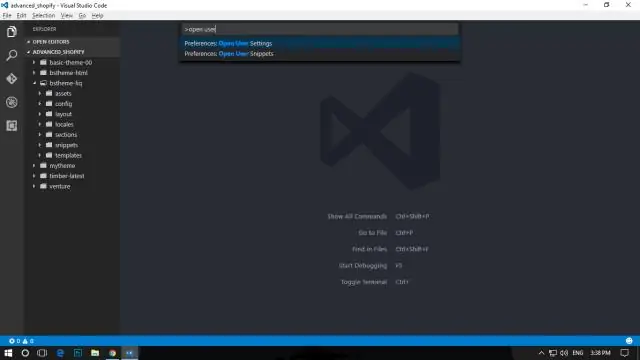

Una volta impostata la configurazione di avvio, avvia la sessione di debug con F5. In alternativa puoi eseguire la tua configurazione tramite la palette dei comandi (Ctrl+Shift+P), filtrando su Debug: Seleziona e avvia il debug o digitando 'debug' e selezionando la configurazione di cui vuoi eseguire il debug. Ultima modifica: 2025-01-22 17:01

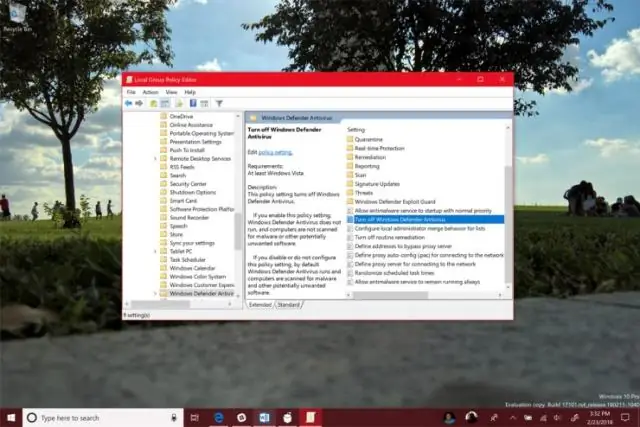

Se hai la versione a pagamento di Norton, eseguila. Per disabilitare Defender vai su Servizi e WindowsDefender su Disabilita e interrompi il servizio. Se non lo fai, usa Defender e disinstalla Norton. Ultima modifica: 2025-01-22 17:01

I dati non raggruppati sono i dati che raccogli per primi da un esperimento o da uno studio. I dati sono grezzi, ovvero non sono ordinati in categorie, classificati o altrimenti raggruppati. Un insieme di dati non raggruppato è fondamentalmente un elenco di numeri. Ultima modifica: 2025-01-22 17:01

Lo strumento principale per controllare la replica di AD è "Repadmin", è uno strumento da riga di comando che è stato introdotto in Windows Server 2003 r2 e ancora ampiamente utilizzato per verificare i problemi di replica e per replicare forzatamente i dati di AD. Ultima modifica: 2025-01-22 17:01

Prova a usare ctrl + c due volte per ottenere il prompt per terminare il lavoro batch. A volte le persone cambiano il comportamento di ctrl + c per copiare/incollare, quindi potresti averne bisogno. Ovviamente, dovresti anche assicurarti che la finestra del terminale abbia lo stato attivo della tastiera, ctrl + c non funzionerà se la finestra del tuo browser ha lo stato attivo. Ultima modifica: 2025-01-22 17:01

Idee per il contenuto della newsletter interna: 32 Idee per il contenuto della newsletter per i dipendenti per generare il coinvolgimento dei dipendenti 1) Condividere i risultati dell'azienda. 2) Profilo nuove assunzioni. 3) Caratterizza i compleanni dei dipendenti. 4) Riflettori sulla squadra. 5) Premi e riconoscimenti individuali. 6) Sondaggi, sondaggi e reazioni sociali. 8) Annunci e promemoria importanti. Ultima modifica: 2025-01-22 17:01

Per iniziare a crittografare le tabelle, dovremo eseguire alter table table_name crittografia='Y', poiché MySQL non crittograferà le tabelle per impostazione predefinita. L'ultimo Percona Xtrabackup supporta anche la crittografia e può eseguire il backup di tabelle crittografate. Puoi anche usare questa query invece: select * from information_schema. Ultima modifica: 2025-01-22 17:01

Apri l'app Impostazioni e scorri verso il basso fino alle preferenze dell'app Camera e toccala. Nella schermata Fotocamera, disattiva l'opzione "Scansione codici QR". La prossima volta che punti la fotocamera su un codice QR, l'app non lo scansiona. Ultima modifica: 2025-01-22 17:01

Nella barra dei menu, seleziona Immagine > Regolazioni > Luminosità/contrasto. Regolare il dispositivo di scorrimento Luminosità per modificare la luminosità complessiva dell'immagine. Regola il cursore Contrasto per aumentare o diminuire il contrasto dell'immagine. Fare clic su OK. Ultima modifica: 2025-01-22 17:01

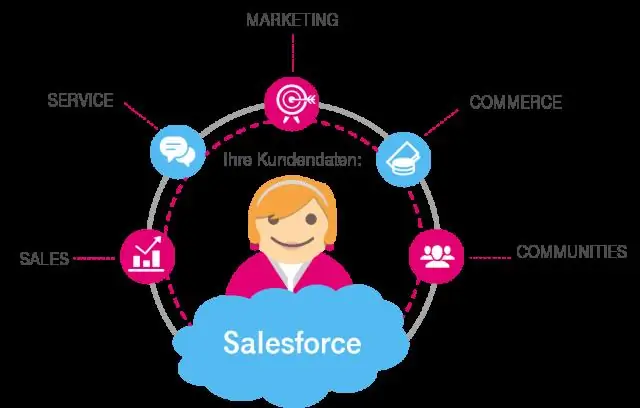

Cos'è Salesforce? Fondata nel 1999 da un ex dirigente Oracle (ORCL) - Get Report Marc Benioff, Dave Moellenhoff, Frank Dominguez e Parker Harris, Salesforce è una delle prime aziende globali a utilizzare con successo un software CRM basato su cloud. Ultima modifica: 2025-01-22 17:01

Uso dei manipolatori endl e setw in C++ Insieme agli operatori di input/output, il C++ fornisce una funzione per controllare come l'output viene visualizzato sullo schermo. Questo viene fatto usando i manipolatori. Ultima modifica: 2025-01-22 17:01

Un'espressione infissa è una singola lettera, o un operatore, preceduta da una stringa infissa e seguita da un'altra stringa infissa. Ultima modifica: 2025-01-22 17:01

Puoi connettere tutti i tipi di dispositivi Bluetooth al tuo PC, inclusi tastiere, mouse, telefoni, altoparlanti e molto altro ancora. Alcuni PC, come laptop e tablet, hanno il Bluetooth integrato. Se il tuo PC non lo fa, puoi collegare un adattatore USB Bluetooth alla porta USB del tuo PC per ottenerlo. Ultima modifica: 2025-01-22 17:01

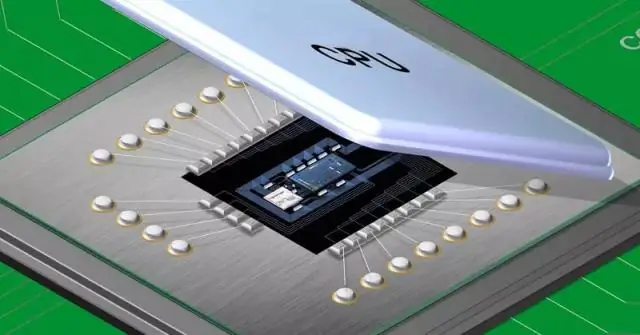

Chiariamo prima cos'è una CPU e cos'è acore, un'unità di elaborazione centrale CPU, può avere più unità core, quei core sono un processore a sé stante, in grado di eseguire un programma ma è autonomo sullo stesso chip. Ultima modifica: 2025-01-22 17:01

I computer aiutano nella ricerca, produzione, distribuzione, marketing, banche, gestione del team, automazione aziendale, archiviazione dei dati, gestione dei dipendenti e sono molto utili per aumentare la produttività a un costo inferiore, meno tempo con un'alta qualità. Ecco perché l'uso del computer è importante negli affari. Ultima modifica: 2025-01-22 17:01

Per reimpostare una password dimenticata per la prima volta: Fare clic su Non conosco la password dell'e-mail. Inserisci il tuo indirizzo email. Immettere le due parole visualizzate, separate da uno spazio. Fare clic su Invia. Individua l'ID del modem via cavo sul modem. Nella casella di testo, inserisci il tuo indirizzo MAC del cavo, omettendo i trattini. Fare clic su Invia. Ultima modifica: 2025-01-22 17:01

Stampare un'immagine composita Scegli File > Stampa. Seleziona una stampante dal menu Stampante. Scegli una delle seguenti opzioni per la tavola da disegno: seleziona Output sul lato sinistro della finestra di dialogo Stampa e assicurati che Modalità sia impostata su Composito. Imposta opzioni di stampa aggiuntive. Fare clic su Stampa. Ultima modifica: 2025-01-22 17:01

I Drive del team non hanno un limite di capacità di archiviazione, ma non puoi superare i 400.000 elementi in un singolo Drive del team. Puoi caricare fino a 750 gigabyte di file al giorno per account Google. Per ulteriori informazioni, consulta i limiti dei Drive del team. Ultima modifica: 2025-01-22 17:01

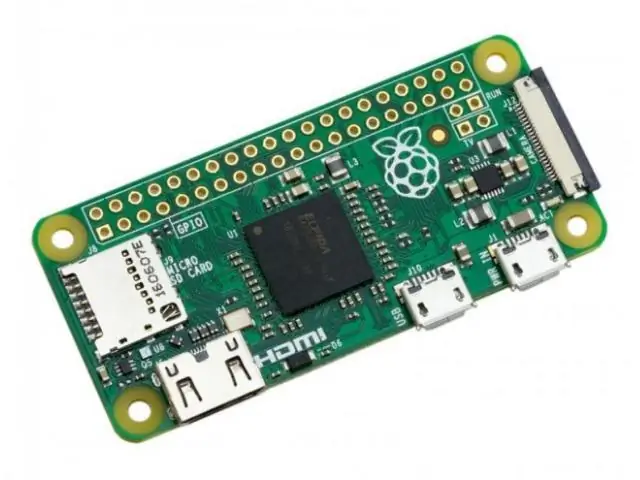

Il Raspberry Pi Zero e Zero Whave 512 MB di RAM. Ultima modifica: 2025-01-22 17:01

L'os. path module è sempre il modulo path adatto al sistema operativo su cui Python è in esecuzione, e quindi utilizzabile per percorsi locali. Tuttavia, puoi anche importare e utilizzare i singoli moduli se vuoi manipolare un percorso che è sempre in uno dei diversi formati. Ultima modifica: 2025-01-22 17:01

Quindi la differenza tra entrambi è che puoi riutilizzare le classi mentre non puoi riutilizzare gli stili in linea. Ultima modifica: 2025-01-22 17:01

Alpine Linux è una distribuzione che è stata quasi creata appositamente per le immagini Docker e altri piccoli usi simili a contenitori. Funziona con ben 5 MB di spazio su disco per il sistema operativo di base. Nel momento in cui aggiungi Node. js, questa immagine si sposta fino a circa 50 MB nello spazio. Ultima modifica: 2025-01-22 17:01

VIDEO A tal proposito, come si scrivono note in Windows? Premi il piccolo "+" in alto a sinistra e apparirà un altro quadrato. Continua a ripetere finché non ne hai abbastanza. Oppure puoi fare clic con il pulsante destro del mouse sull'icona nella barra delle applicazioni e quindi ". Ultima modifica: 2025-01-22 17:01

Java - Come usare l'iteratore? Ottieni un iteratore all'inizio della raccolta chiamando il metodo iteratore() della raccolta. Imposta un ciclo che effettui una chiamata a hasNext(). Fai iterare il ciclo finché hasNext() restituisce true. All'interno del ciclo, ottieni ogni elemento chiamando next(). Ultima modifica: 2025-01-22 17:01

Il Regolamento generale sulla protezione dei dati (GDPR) è una legge importante e influente a livello mondiale sulla privacy e sui dati dell'Unione Europea. Il GDPR si applica alle app mobili che raccolgono ed elaborano i dati personali dei cittadini dell'UE. Non importa se la tua app è gestita al di fuori dell'UE. Il GDPR continuerà ad applicarsi. Ultima modifica: 2025-01-22 17:01

Esempi di funzioni. Una funzione è una mappatura da un insieme di input (il dominio) a un insieme di possibili output (il codominio). La definizione di una funzione si basa su un insieme di coppie ordinate, dove il primo elemento di ogni coppia è dal dominio e il secondo è dal codominio. Ultima modifica: 2025-01-22 17:01

Il disegno 22 Il più semplice degli esperimenti fattoriali a due livelli è il disegno in cui due fattori (diciamo fattore e fattore) sono studiati a due livelli. Una singola replica di questo disegno richiederà quattro esecuzioni () Gli effetti studiati da questo disegno sono i due effetti principali e e l'effetto di interazione. Ultima modifica: 2025-01-22 17:01

Modifica delle immagini nello spazio di progettazione Cricut Apri lo spazio di progettazione Cricut. Fare clic su Carica immagine. Fare clic su Sfoglia. Seleziona il design che desideri modificare. Ingrandisci la sezione del tuo disegno che desideri conservare e ritagliala il più vicino possibile ad essa. Usando lo strumento gomma puoi rimuovere qualsiasi parte extra del disegno che non vuoi conservare. Ultima modifica: 2025-01-22 17:01

Solr memorizza questo indice in una directory chiamata index nella directory dei dati. Ultima modifica: 2025-01-22 17:01

Domini malware. La pagina Domini malware elenca i domini noti per generare spam, ospitare botnet, creare attacchi DDoS e generalmente contengono malware. Ultima modifica: 2025-01-22 17:01

Nonostante ciò che potresti sentire o persino leggere, non è OK per torrent senza un proxy VPN o BitTorrent. Totorrent senza VPN è in cerca di guai. Proteggi il tuo torrenting con NordVPN. Ultima modifica: 2025-01-22 17:01

Cos'è l'ADL? Scegli il tuo set unico di parti. Scegli quanti compositi vuoi. Scegli quante parti vuoi per composito (campione da una distribuzione di Poisson). Scegli quanti argomenti (categorie) desideri. Scegli un numero tra diverso da zero e infinito positivo e chiamalo alfa. Ultima modifica: 2025-01-22 17:01